Amazon Web Services ブログ

Category: Security, Identity, & Compliance

TLS 1.2 がすべての AWS API エンドポイントへの接続に必要な最小バージョンになります

2023年12月12日に、原文のブログ記事の更新にあわせて、内容を更新しました。 2023年3月9日に、AWS […]

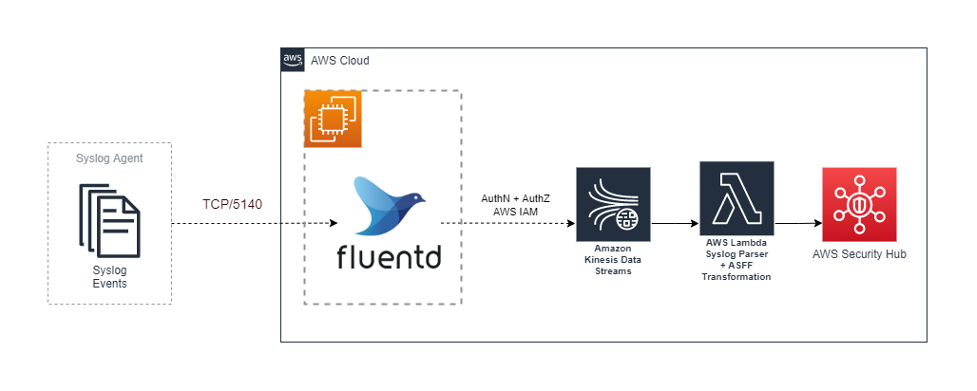

AWS Security Hubで OT、産業用 IoT、クラウドにまたがるセキュリティ監視を実現する

この記事は Ryan Dsouza によって投稿された Implement security monitori […]

AWSの「政府情報システムのためのセキュリティ評価制度(ISMAP)」登録が更新されました。

Amazon Web Services(AWS)では、お客様の信頼を得て維持することが継続的な取り組みとなっています。お客様の業界のセキュリティ要件に応じて、コンプライアンスレポート、証明書、認証の範囲とポートフォリオを決定しています。 2022 年 4 月 1 日から 2023 年 3 月 31 日まで、AWS が「政府情報システムのためのセキュリティ評価制度(以下、ISMAP)」の下で更新されたことをお知らせいたします。

AWSセキュリティサービスで MovieLabs Common Security Architecture for Production (CSAP) に適応する方法

本ブログでは、MovieLabs の概要とセキュリティに焦点を当てたこれまでの出版物、MovieLabs のセ […]

ベストプラクティス:Amazon Location Service リソースの保護

位置情報データは、セキュリティの専門家から厳しい監視の対象となっています。人、車両、資産の現在位置を把握することで、配送先や会場内の人数を把握したり、車両群の経路を最適化したりと、産業界には多くの利点があります。本記事では、Amazon Web Services (AWS) が、転送中および保存中の位置情報を保護する方法と、情報の安全性とコンプライアンスを維持するための追加のセキュリティ機能を利用する方法について説明します。

AWS Application Migration Service による別リージョンへの移行

多くの企業は、オンプレミスのワークロードを AWS にリホスト(リフト&シフト)し、Amazon Elasti […]

Amazon RDS Proxy によるマルチテナント型 SaaS データベースのプロキシソリューションの構築と負荷テスト

このブログは「Build and load test a multi-tenant SaaS database […]

AWS Organizations でシンプルかつセキュアにメンバーアカウントを閉鎖できるようになりました

AWS Organizations の管理アカウントからメンバーアカウントを閉鎖できるようになりました。 今後 […]

ランサムウェアからAWS環境を守る。e-Bookを発表

今回のブログでは、 AWS ジャパン・パブリックセクターより、「ランサムウェア対策として、AWS がリリースし […]

InfosysEquinoxで小売業向けのマイクロサービスアーキテクチャを構築する方法

eコマースはより重要になってきている 2021年4月のこちらのForbesの記事によると、世界のeコマースの売 […]