Blog de Amazon Web Services (AWS)

Habilite la federación para Amazon QuickSight con el aprovisionamiento automático de usuarios entre AWS IAM Identity Center y Microsoft Azure AD

El IAM Identity Center es un proceso de autenticación que permite a los usuarios iniciar sesión en varias aplicaciones con un único conjunto de nombres de usuario y contraseñas. El IAM Identity Center facilita la administración centralizada del acceso a varias cuentas y aplicaciones empresariales de AWS. Proporciona a sus empleados acceso mediante Single Sign-On (SSO) a todas las cuentas y aplicaciones asignadas en un solo lugar.

Descripción general de la solución

La siguiente es una arquitectura de referencia para configurar IAM Identity Center con Azure AD para la federación automatizada con QuickSight y la consola de administración de AWS.

Los siguientes son los pasos necesarios para configurar el SSO federado de Azure para QuickSight:

- Configure Azure como IdP en el IAM Identity Center.

- Registre una aplicación de IAM Identity Center en Azure AD.

- Configure la aplicación en Azure AD.

- Habilite el aprovisionamiento automático de usuarios y grupos.

- Habilite la sincronización del correo electrónico para los usuarios federados en la consola QuickSight.

- Cree una aplicación QuickSight en el IAM Identity Center.

- Agregue la aplicación IAM Identity Center como IdP de SAML.

- Configure las políticas y funciones de AWS Identity and Access Management (IAM).

- Configure los mapeos de atributos en el IAM Identity Center.

- Validen la federación para QuickSight desde el IAM Identity Center.

Prerrequisitos

Para completar este paso a paso, debe cumplir los siguientes requisitos previos:

- Una suscripción a Azure AD con permiso de administrador.

- Suscripción a la cuenta QuickSight con permiso de administrador.

- Cuenta de administrador de IAM.

- Cuenta de administrador de IAM Identity Center.

Configure Azure como IdP en el IAM Identity Center

Para configurar Azure como IdP, siguen estos pasos:

1. En la consola de IAM Identity Center, seleccionen Habilitar.

2. Elige tu identidad de origen.

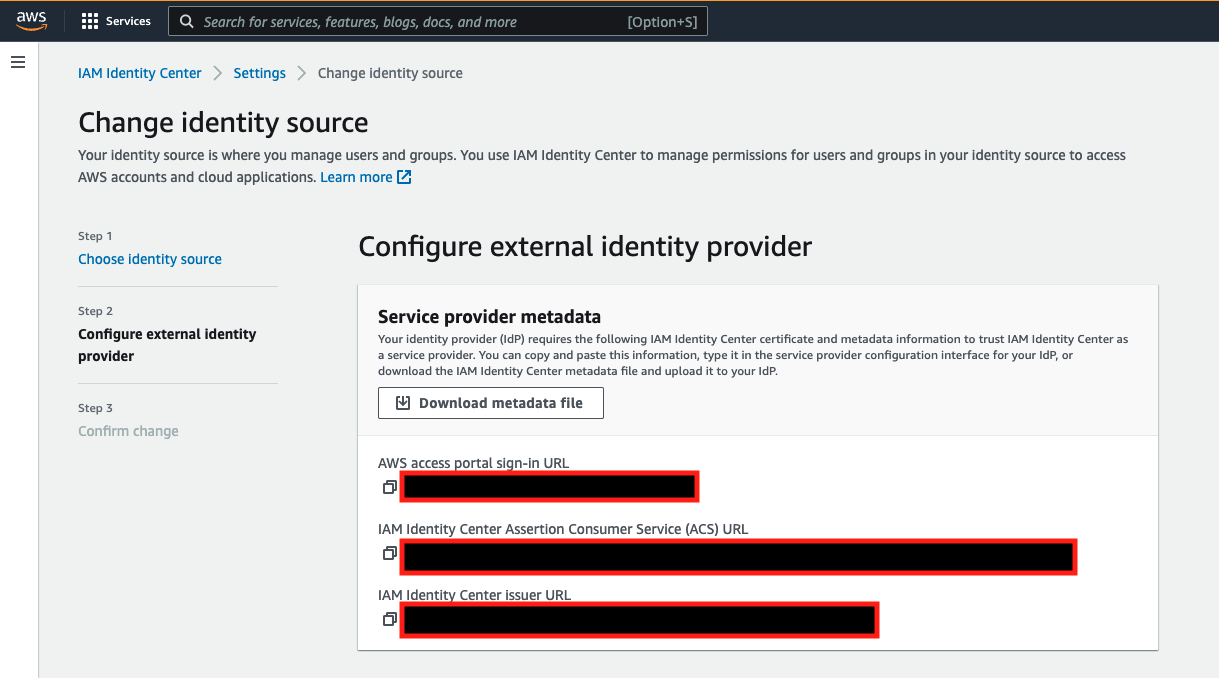

3. Seleccionen Proveedor de identidad externo para administrar todos los usuarios y grupos.

4. Seleccionen Siguiente.

5. En la sección Configurar proveedor de identidades externo, descargue el archivo de metadatos del proveedor de servicios.

6. Guarde la URL de inicio de sesión del portal de acceso de AWS, la URL del servicio al consumidor (ACS) de IAM Identity Center y la URL del emisor del IAM Identity Center.

Se usarán más adelante en esta publicación.

7.Deje esa pestaña abierta en su navegador mientras continúa con los siguientes pasos.

Registrar una aplicación de IAM Identity Center en Azure AD

Para registrar una aplicación de IAM Identity Center en Azure AD, sigue estos pasos:

- Inicien una sesión en su portal de Azure con una cuenta de administrador.

- En Azure Services, escogen Azure AD y, en Administrar, escogen Business Apps.

3. Selecciona Nueva aplicación.

4. Selecciona Crear tu propia aplicación.

5. Introduzca un nombre para la aplicación.

6. Selecciona la opción Integrar cualquier otra aplicación que no encuentres en la galería (que no sea de la Galería).

7. Elige la opción de Crear.

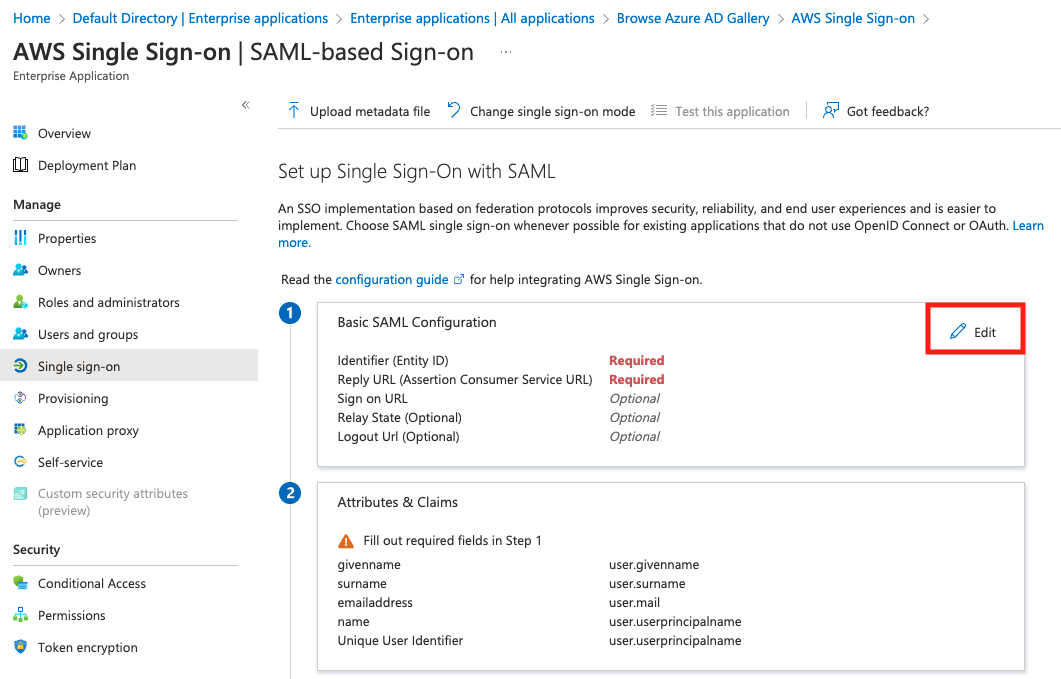

Configurar la aplicación en Azure AD

Para configurar la aplicación, sigue estos pasos:

- En Aplicaciones empresariales, selecciona Todas las aplicaciones y selecciona la aplicación creada en el paso anterior.

- En Administrar, selecciona Single Sign-On.

- Elige SAML.

4. Elige el Single sign-on para configurar el SSO con SAML.

5. Seleccione Cargar archivo de metadatos y cargue el archivo que ha descargado del IAM Identity Center.

6. Elija Editar para editar la sección Configuración básica de SAML.

- En Identificador (ID de entidad), introduzca la URL del emisor del IAM Identity Center.

- En la URL de respuesta (URL de Assertion Consumer Service), introduzca la URL ACS del IAM Identity Center.

7. En Certificado de firma de SAML, seleccione Descargar junto al XML de metadatos de la federación.

Usamos este documento XML en pasos posteriores al configurar el proveedor de SAML en IAM y el IAM Identity Center.

8. Deja esa pestaña abierta en tu navegador mientras continúas con los siguientes pasos.

9. Cambie a la pestaña IAM Identity Center para completar la configuración.

10. En Metadatos del proveedor de identidades, escoga los metadatos de SAML del IdP y cargue el archivo XML de metadatos de la federación que ha descargado.

11. Revisen y confirmen los cambios.

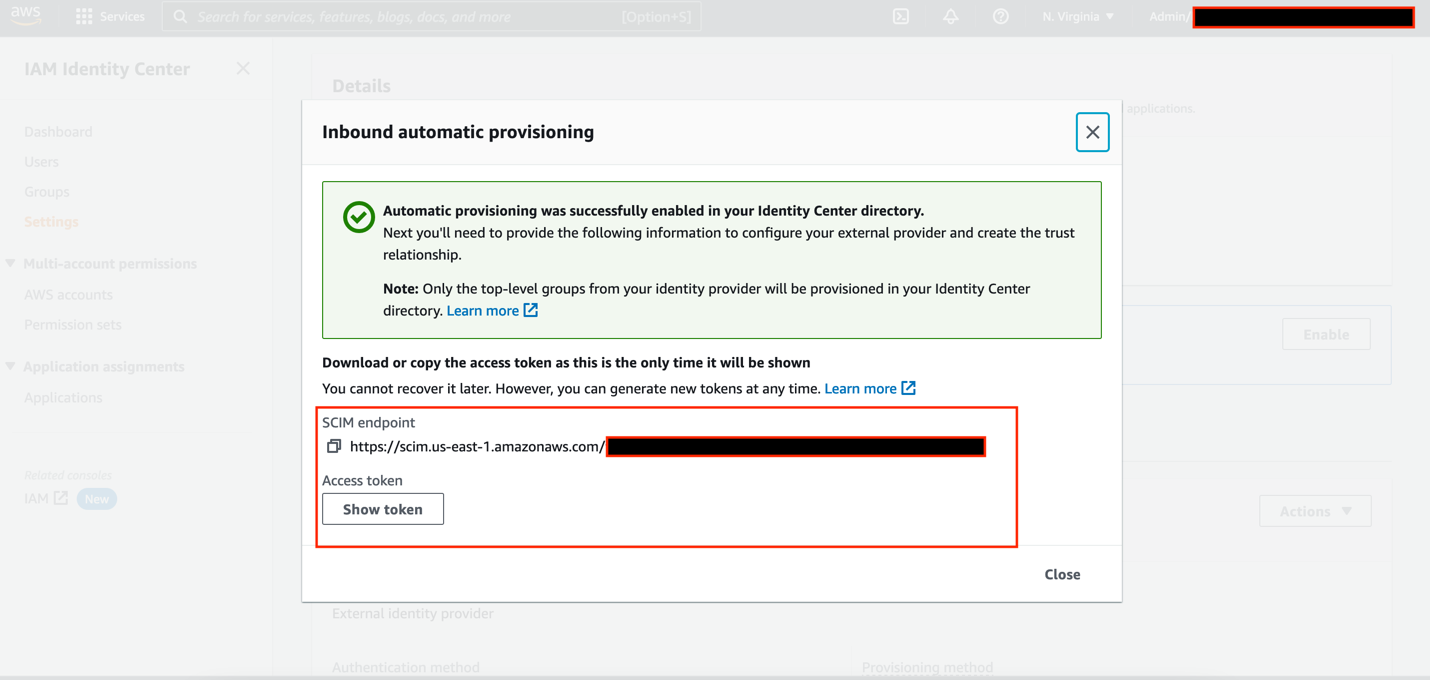

Habilitar el aprovisionamiento automático de usuarios y grupos

IAM Identity Center es compatible con el estándar System for Cross-Domain Identity Management (SCIM) v2.0. El SCIM mantiene las identidades de su IAM Identity Center sincronizadas con las de los IdP externos. Esto incluye cualquier aprovisionamiento, actualización y desaprovisionamiento de usuarios entre el IdP y el IAM Identity Center. Para habilitar el SCIM, complete los siguientes pasos:

- En la consola de IAM Identity Center, seleccione Configuración en el panel de navegación.

- A continuación, en Aprovisionamiento automático, seleccione Habilitar.

3. Copie el endpoint de SCIM y el token de acceso.

4. Cambie a la pestaña Azure AD.

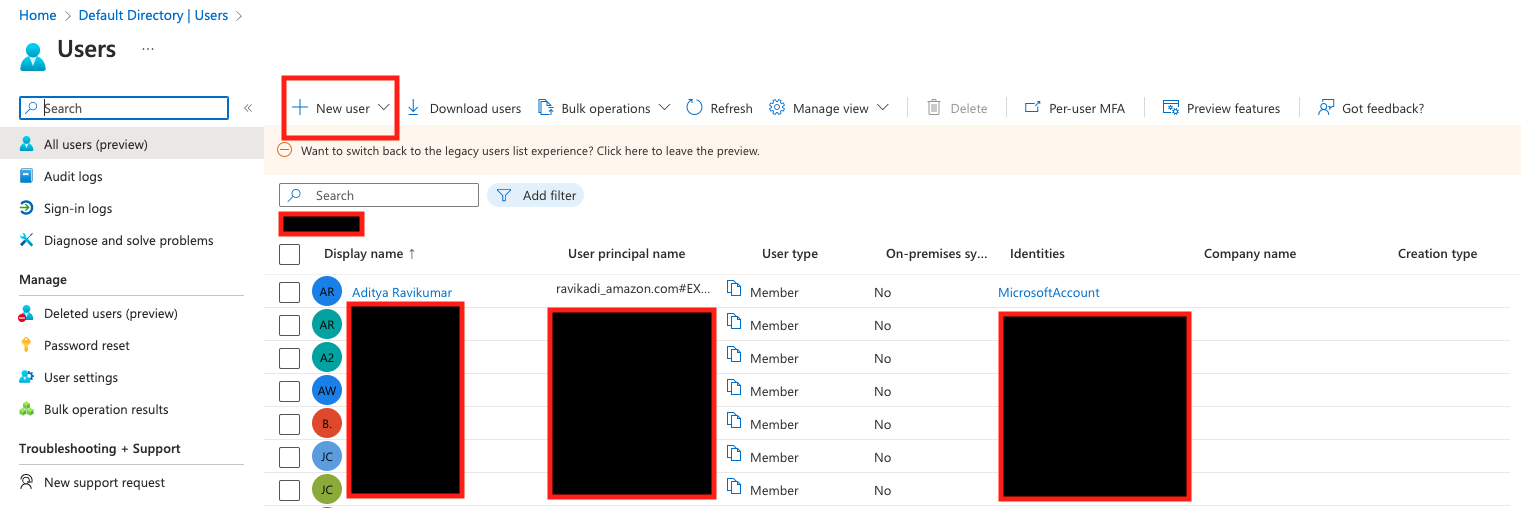

5. En la página Descripción general del directorio predeterminado, en Administrar, seleccione Usuarios.

6. Elija Nuevo usuario y cree nuevos usuarios.

Asegúrese de que el perfil de usuario tenga información válida en los atributos Nombre, Apellido y correo electrónico.

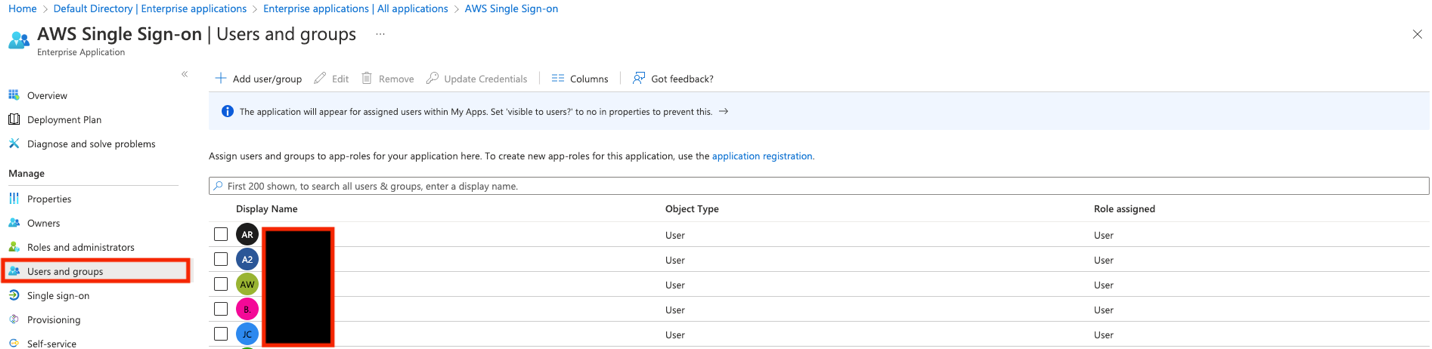

7. En Aplicaciones empresariales, selecciona Todas las aplicaciones y selecciona la aplicación que creaste anteriormente.

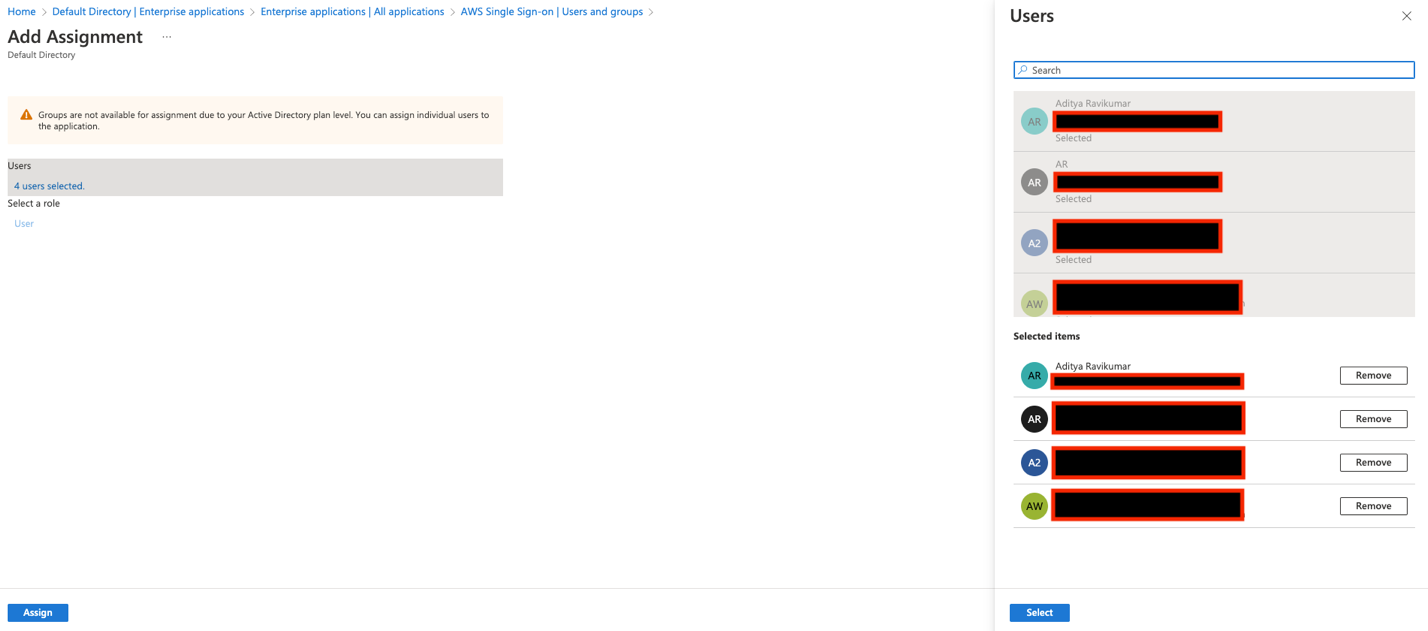

8. En Administrar, seleccione Usuarios y grupos.

9. Elija Agregar usuario/grupo y seleccione los usuarios que creó anteriormente.

10. Elige Asignar.

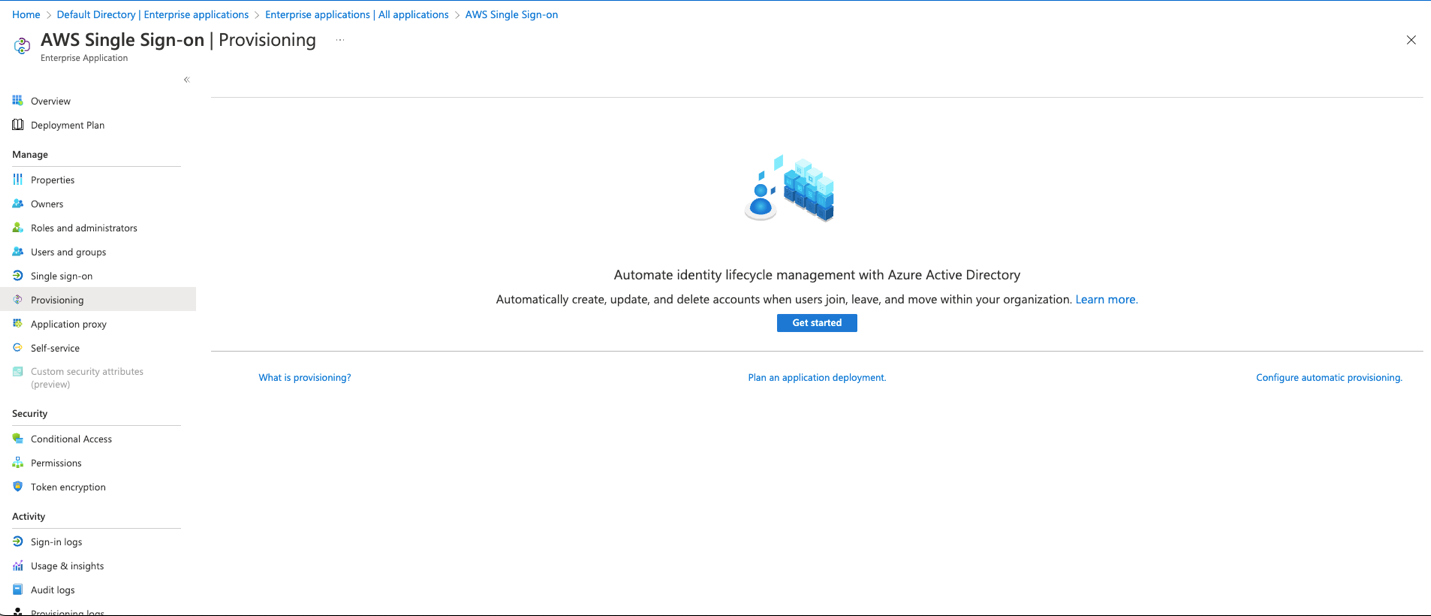

11. En Administrar, elija Aprovisionamiento y Comenzar.

12. Elija el modo de aprovisionamiento como automático.

13. Para la URL del inquilino, introduzca el punto final de SCIM.

14. En Secret Token, introduce el Token de acceso.

15. Seleccione Probar conexión y guarde.

16. En Aprovisionamiento, elija Iniciar aprovisionamiento.

Asegúrese de que el perfil de usuario tenga información de atributos de nombre, apellidos y correo electrónico válida. Este es el valor clave para la sincronización del correo electrónico con QuickSight.

En la consola de IAM Identity Center, en Usuarios, ahora puede ver todos los usuarios aprovisionados por Azure AD.

Habilite la sincronización de correo electrónico para usuarios federados en la consola QuickSight

Complete los siguientes pasos para habilitar la sincronización del correo electrónico para los usuarios federados:

1. Inicie sesión como usuario administrador en la consola de QuickSight y seleccione Administrar QuickSight en el menú de nombres de usuario.

2. Selecciona Single sign-on (SSO) en el panel de navegación.

3. En Sincronización de correo electrónico para usuarios federados, selecciona ON.

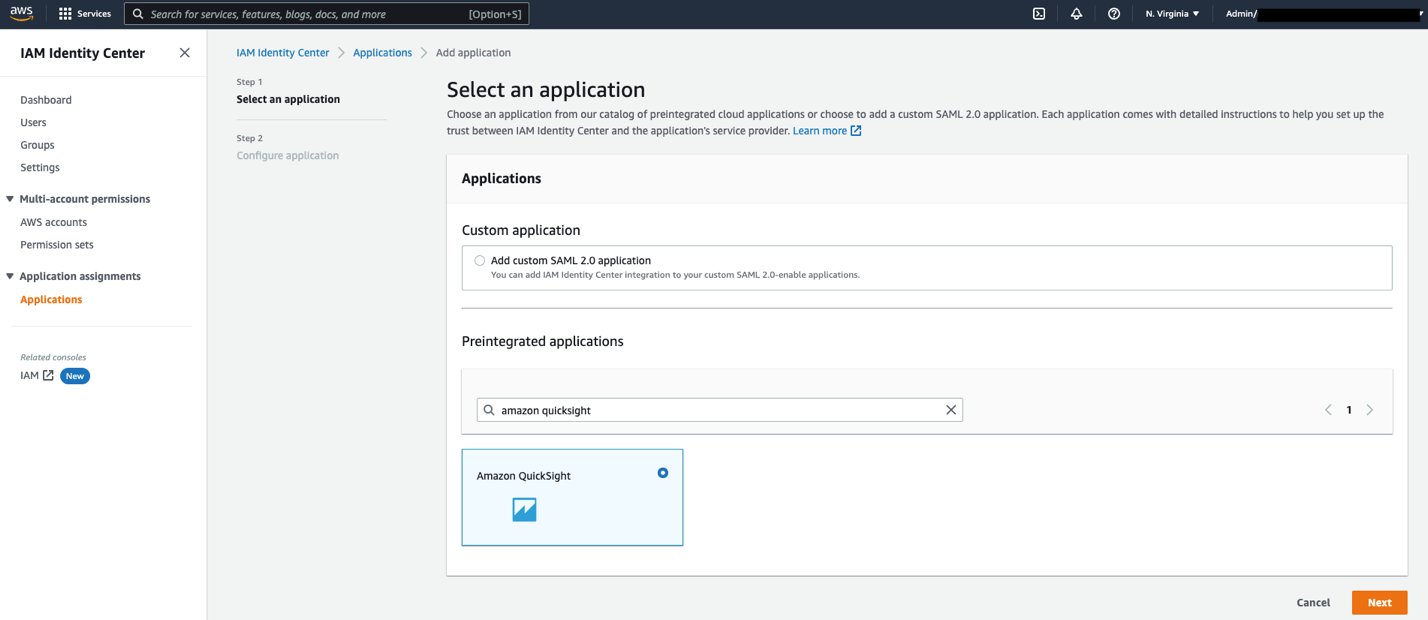

Cree una aplicación QuickSight en el IAM Identity Center

Complete los siguientes pasos para crear una aplicación SAML 2.0 personalizada en el IAM Identity Center.

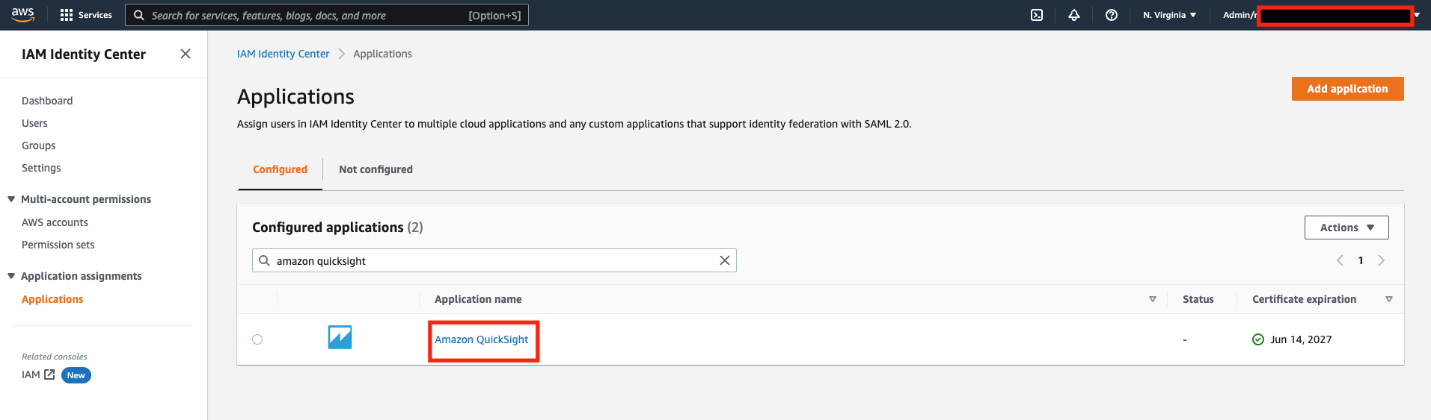

- En la consola de IAM Identity Center, seleccione Aplicaciones en el panel de navegación.

- Selecciona Añadir aplicación.

3. En Aplicaciones preintegradas, busque y seleccione Amazon QuickSight.

4. Selecciona Siguiente.

5. En

Nombre para mostrar, escribe un nombre, como

5. En

Nombre para mostrar, escribe un nombre, como

Amazon QuickSight.

6. En Descripción, introduzca una descripción.

7. Descargue el archivo de metadatos SAML del IAM Identity Center para usarlo más adelante en esta publicación.

8. Para la URL de inicio de la aplicación, déjela como está.

9. En Estado de retransmisión, escribe https://quicksight.aws.amazon.com.

10. En Duración de la sesión, selecciona la duración de la sesión. La cantidad recomendada es de 8 horas.

11. Para la URL de la aplicación ACS https://signin.aws.amazon.com/saml.

12.Para la audiencia de aplicaciones SAML, escribe urn:amazon:webservices.

13. Elige Enviar

Una vez guardada la configuración, la configuración de la aplicación debería ser similar a la siguiente captura de pantalla.

Ahora puede asignar sus usuarios a esta aplicación para que aparezca en el portal de IAM Identity Center tras iniciar sesión.

14. En la página de la aplicación, en Usuarios asignados, selecciona Asignar usuarios.

15. Selecciona tus usuarios.

16. Si lo desea, si desea permitir que varios usuarios de su organización utilicen QuickSight, la forma más rápida y sencilla es utilizar grupos del IAM Identity Center.

17. Elige Asignar usuarios.

Agregue la aplicación IAM Identity Center como IdP de SAML

Complete los siguientes pasos para configurar el IAM Identity Center como su IdP de SAML:

- Abre una pestaña nueva en tu navegador.

- Inicie sesión en la consola de IAM de su cuenta de AWS con permisos de administrador.

- Seleccione Identity Providers en el panel de navegación.

- Selecciona Agregar proveedor.

- Seleccione SAML para el tipo de proveedor.

- En Nombre del proveedor, escriba

IAM_identity_center. - Elija Elegir archivo para cargar el documento de metadatos que descargó anteriormente de la aplicación Amazon QuickSight.

- Selecciona Agregar proveedor.

9. En la página de resumen, registre el valor de ARN del proveedor (arn:aws:iam::<AccountID>:saml-provider/IAM_Identity_Center).

Usarás ese ARN al configurar las reglas de reclamaciones más adelante en esta publicación.

Configurar políticas de IAM

En este paso, creará tres políticas de IAM para diferentes permisos de rol en QuickSight:

QuickSight-Federated-Admin

QuickSight-Federated-Author

QuickSight-Federated-Reader

Siga los siguientes pasos para configurar la política de administración federada de QuickSight. Esta política otorga privilegios de administrador de QuickSight al usuario federado:

- En la consola de IAM, seleccione Políticas en el panel de navegación

- Elija Crear política.

- Elija JSON y sustituya el texto existente por el siguiente código:

Ignore el error «Falta una región de ARN»: agregue una región al ARN del recurso de Quicksight» y continúe. Si lo desea, también puede añadir una región de AWS específica al ARN.

4. Elige la política de reseñas

5. En Nombre, escriba Quicksight-Federated-Admin.

6. Elija Crear política.

7. Repita estos pasos para crear la política de autores federados de QuickSight con el siguiente código JSON para conceder privilegios de autor de QuickSight al usuario federado

Ignore el error «Falta una región de ARN: agregue una región al ARN del recurso de Quicksight» y continúe. Si lo desea, también puede añadir una región de AWS específica al ARN.

8. Repita estos pasos para crear la política de lectores federados de QuickSight mediante el siguiente código JSON para conceder privilegios de lector de QuickSight al usuario federado:

Ignore el error “Falta una región de ARN: agregue una región al ARN del recurso de Quicksight” y continúe. Si lo desea, también puede añadir una región de AWS específica al ARN.

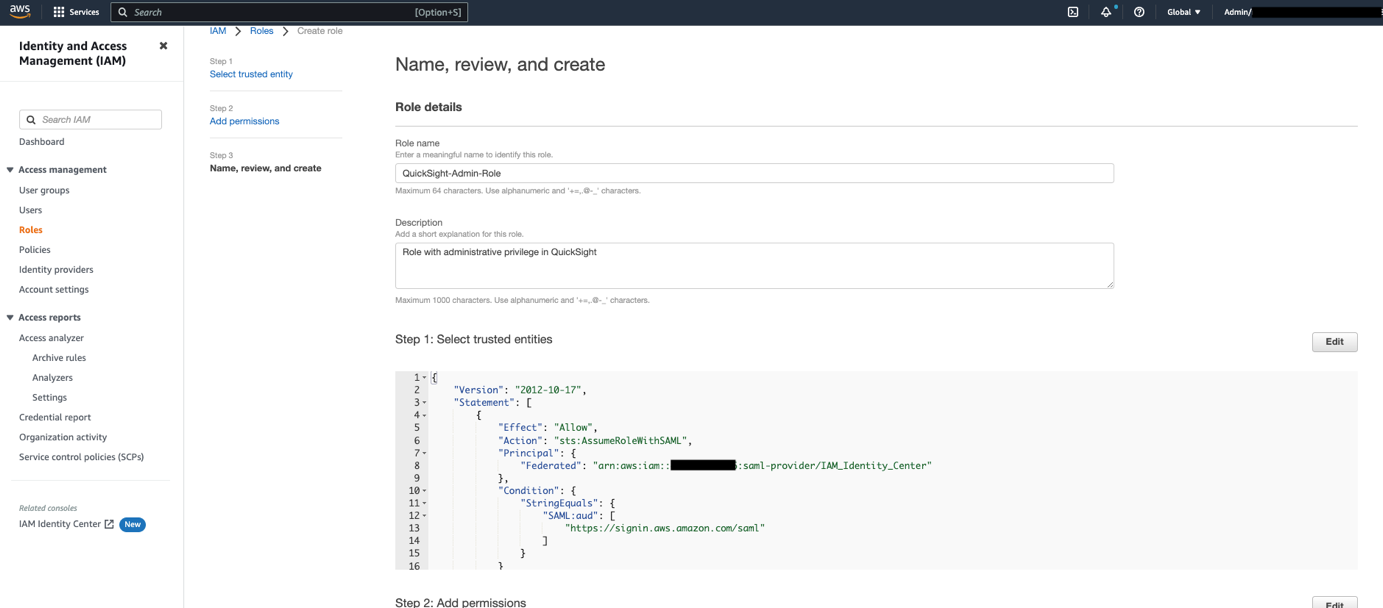

Configurar funciones de IAM

A continuación, cree las funciones que asuman los usuarios de Azure AD e IAM Identity Center al federarse con QuickSight. Los siguientes pasos configuran la función de administrador:

-

- En la consola de IAM, seleccione Funciones en el panel de navegación.

- Elija Crear rol.

- En Seleccionar tipo de entidad de confianza, elija SAML 2.0 Federation.

- Para el proveedor de SAML, elija el proveedor que creó anteriormente (IAM_Identity_Center).

- Seleccione Permitir el acceso programático y la consola de administración de AWS.

- En Atributo, asegúrese de que esté seleccionada SAML:AUD.

- En Valor, asegúrese de que esté seleccionada

https://signin.aws.amazon.com/saml. - Selecciona Siguiente.

9.Elija la política de IAM de Quicksight-Federated-Admin que creó anteriormente.

Quicksight-admin-role.

14. Elija

Crear rol.15. En

la consola de IAM, en el panel de navegación, seleccione

Funciones.16. Elija el rol de

14. Elija

Crear rol.15. En

la consola de IAM, en el panel de navegación, seleccione

Funciones.16. Elija el rol de

rol Quicksight-Admin-Role que creó para abrir las propiedades del rol.

17. Registre el ARN de la función para su uso posterior.

18. En la pestaña Relaciones de confianza, seleccione Editar política de confianza.

19. Para obtener los detalles de la política, introduzca el siguiente JSON:

20. Elija Actualizar política.

21. Repita estos pasos para crear las funciones Quicksight-Author-Role y Quicksight-Reader-Role. Adjunte las políticas de Quicksight-Federated-Author y Quicksight-Federated-Reader a sus respectivas funciones.

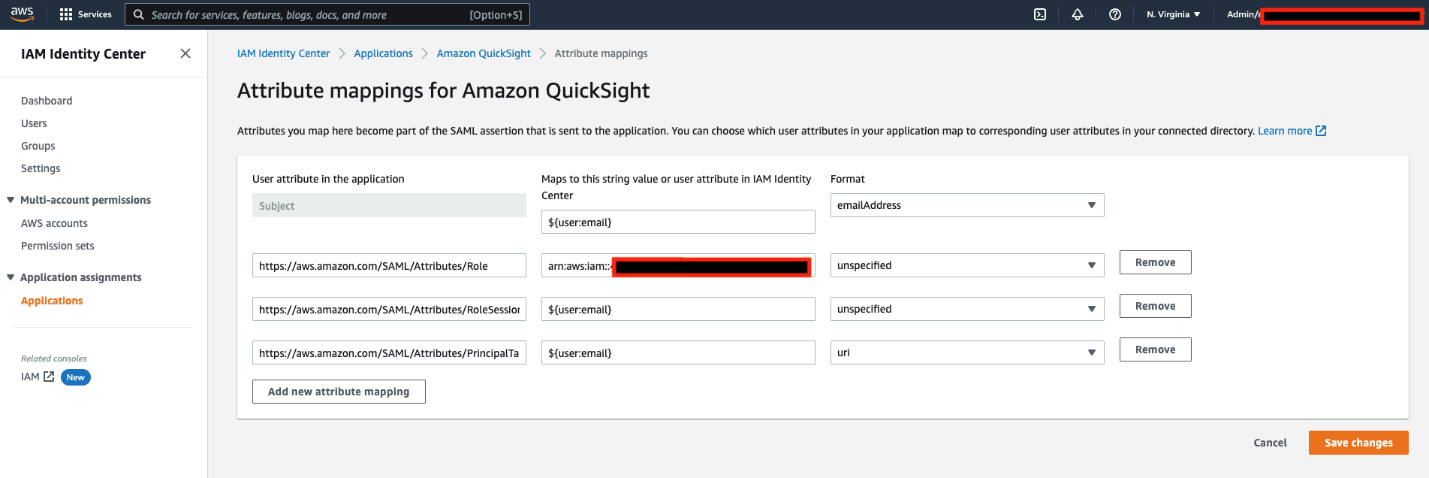

Configurar los mapeos de atributos en IAM Identity Center

El último paso consiste en configurar las asignaciones de atributos en el IAM Identity Center. Los atributos que mapee aquí pasarán a formar parte de la sentencia SAML que se envía a la aplicación QuickSight. Puedes elegir qué atributos de usuario de tu aplicación mapean los atributos de usuario correspondientes en tu directorio conectado. Para obtener más información, consulte Asignaciones de atributos.

- En la consola de IAM Identity Center, seleccione Aplicaciones en el panel de navegación.

2. Seleccione la aplicación Amazon QuickSight que creó anteriormente.

3. En el menú Acciones, seleccione Editar asignaciones de atributos.

| Atributo de usuario en la aplicación | Asigne este valor o atributo de cadena de usuario al IAM Identity Center | Formato |

Subject |

${user:email} |

Dirección de correo electrónico |

https://aws.amazon.com/SAML/Attributes/Role |

|

sin especificar |

https://aws.amazon.com/SAML/Attributes/RoleSessionName |

${user:email} |

sin especificar |

https://aws.amazon.com/SAML/Attributes/PrincipalTag:Email |

${user:email} |

URL |

Valide la federación para QuickSight desde IAM Identity Center

En la consola de IAM Identity Center, anote la URL del portal de usuarios disponible en la página de configuración. Le sugerimos que cierre primero la sesión de su cuenta de AWS o abra una ventana de navegador anónima. Navegue hasta la URL del portal de usuarios, inicie sesión con las credenciales de un usuario de AD y elija su aplicación QuickSight.

Se le redirigirá automáticamente a la consola QuickSight.

Resumen

En esta publicación se proporcionaron instrucciones paso a paso para configurar el SSO federado con Azure AD como IdP a través del IAM Identity Center. También analizamos cómo SCIM mantiene las identidades del IAM Identity Center sincronizadas con las identidades de los IdP. Esto incluye cualquier aprovisionamiento, actualización y desaprovisionamiento de usuarios entre su IdP y el IAM Identity Center.

Para obtener más información y obtener respuestas a sus preguntas, consulte la comunidad de QuickSight.

Este artículo fue traducido del Blog de AWS en Inglés.

Acerca de los autores

Aditya Ravikumar

Aditya Ravikumar

es arquitecta de soluciones en Amazon Web Services. Vive en Seattle, EE. UU. Los principales intereses de Aditya incluyen el desarrollo de software, las bases de datos, el análisis de datos y el aprendizaje automático. Trabaja con los clientes y socios de AWS para proporcionar orientación y asistencia técnica para transformar sus negocios mediante el uso innovador de las tecnologías en la nube.

Srikanth Baheti es un arquitecto de soluciones sénior especializado en el equipo global de Amazon QuickSight. Comenzó su carrera como consultor y trabajó para varias organizaciones privadas y gubernamentales. Posteriormente, trabajó para PerkinElmer Health and Sciences & eResearch Technology Inc., donde fue responsable del diseño y desarrollo de aplicaciones web de alto tráfico, canalizaciones de datos altamente escalables y fáciles de mantener para plataformas de informes que utilizaban los servicios de AWS y la computación sin servidor.

Srikanth Baheti es un arquitecto de soluciones sénior especializado en el equipo global de Amazon QuickSight. Comenzó su carrera como consultor y trabajó para varias organizaciones privadas y gubernamentales. Posteriormente, trabajó para PerkinElmer Health and Sciences & eResearch Technology Inc., donde fue responsable del diseño y desarrollo de aplicaciones web de alto tráfico, canalizaciones de datos altamente escalables y fáciles de mantener para plataformas de informes que utilizaban los servicios de AWS y la computación sin servidor.

Raji Sivasubramaniam es un arquitecto de soluciones sénior en AWS que se centra en el análisis. Raji se especializa en diseñar soluciones completas de gestión de datos empresariales, inteligencia empresarial y análisis para empresas de Fortune 500 y Fortune 100 de todo el mundo. Tiene una amplia experiencia en análisis y datos de salud integrados con una amplia variedad de conjuntos de datos de salud, incluidos el mercado gestionado, la segmentación médica y el análisis de pacientes.

Raji Sivasubramaniam es un arquitecto de soluciones sénior en AWS que se centra en el análisis. Raji se especializa en diseñar soluciones completas de gestión de datos empresariales, inteligencia empresarial y análisis para empresas de Fortune 500 y Fortune 100 de todo el mundo. Tiene una amplia experiencia en análisis y datos de salud integrados con una amplia variedad de conjuntos de datos de salud, incluidos el mercado gestionado, la segmentación médica y el análisis de pacientes.

Revisores

Bruno Lopes es un arquitecto de soluciones sénior en el equipo de AWS LATAM. Lleva más de 14 años trabajando con soluciones de TI, y en su cartera cuenta con numerosas experiencias en cargas de trabajo de Microsoft, entornos híbridos y formación técnica para clientes como Technical Trainer y Evangelista. Ahora actúa como arquitecto de soluciones, combinando todas las capacidades para reducir la burocracia en la adopción de las mejores tecnologías a fin de ayudar a los clientes a superar sus desafíos diarios.

Bruno Lopes es un arquitecto de soluciones sénior en el equipo de AWS LATAM. Lleva más de 14 años trabajando con soluciones de TI, y en su cartera cuenta con numerosas experiencias en cargas de trabajo de Microsoft, entornos híbridos y formación técnica para clientes como Technical Trainer y Evangelista. Ahora actúa como arquitecto de soluciones, combinando todas las capacidades para reducir la burocracia en la adopción de las mejores tecnologías a fin de ayudar a los clientes a superar sus desafíos diarios.

Carlos Felicio

Carlos Felicio

Carlos Felicio es gerente de cuentas técnicas de socios sénior de AWS LATAM. Ha estado operando en el mercado de la tecnología durante los últimos 23 años. En su cartera, trabajó en varias consolidaciones y migraciones en entornos híbridos con cargas de trabajo de Microsoft. Actualmente trabaja como TAM ayudando a los socios a resolver sus dudas y utilizando AWS para ofrecer mejores beneficios a las cargas de trabajo de sus clientes.

Juan Sostre es un Technical Account Manager en el equipo de AWS trabajando con compañias de Auto, y tiene muchos años de experiencia con cargas de trabajo de Microsoft. Como Technical Account Manager, el ayuda a equipos usar la nube de AWS siguiendo las practicas mejores, y que puedan aprovechar de el valor que les ofrece la nube de AWS.

Juan Sostre es un Technical Account Manager en el equipo de AWS trabajando con compañias de Auto, y tiene muchos años de experiencia con cargas de trabajo de Microsoft. Como Technical Account Manager, el ayuda a equipos usar la nube de AWS siguiendo las practicas mejores, y que puedan aprovechar de el valor que les ofrece la nube de AWS.