Amazon Web Services ブログ

AWS Backup と AWS Security Hub を使用してバックアップ結果の可視化を自動化

このブログは2022年1月28日に Kanishk Mahajan (ISV Solutions Architect Lead) によって執筆された内容を日本語化した物です。原文はこちらを参照して下さい。

データ保護を一元化および自動化することで、ビジネスの継続性と規制コンプライアンスの目標をサポートできます。バックアップコンプライアンスには、バックアップポリシーを定義および適用して、バックアップを暗号化し、手動削除から保護し、バックアップライフサイクル設定の変更を防ぎ、一元化されたコンソールからバックアップアクティビティを監査およびレポートする機能が含まれます。

AWS でのクラウドセキュリティポスチャーを強化するためのお客様からの一般的な要求は、継続的なコンプライアンスチェックを実行し、AWS ワークロードに関連するリスクを特定しながら、複数の AWS サービスとパートナーソリューション間でセキュリティアラート(結果とも呼ばれます)を集約、整理、優先順位付けすることです。

AWS Backup サービスの機能である AWS Backup Audit Manager を使用すると、データ保護ポリシーのコンプライアンスを監査およびレポートして、ビジネスおよび規制のニーズを満たすことができます。AWS Backup Audit Manager は、継続的なコンプライアンスチェックを実行する組み込みのコンプライアンスコントロールを提供し、それらのコントロールをカスタマイズして独自のデータ保護ポリシーを定義できるようにします。定義されたデータ保護ポリシーの違反を自動的に検出し、是正措置の実施を促すように設計されています。また、規制要件への準拠を実証するのに役立つ監査レポートを生成することもできます。

AWS Security Hub は、AWS アカウント全体のセキュリティポスチャーの包括的なビューを提供するように設計されています。Security Hub を使用すると、セキュリティアラートまたは複数の AWS サービスからの検出結果を集約、整理および優先順位付けする単一のサービスが得られます。

このブログ投稿では、Backup Audit Manager を Security Hub と統合するソリューションを実装しています。このソリューションは、AWS CloudFormation を使用したワンクリック自動化でデプロイされます。デプロイ時に、このソリューションは、AWS で Backup Audit Manager が定義したデータ保護ポリシーに基づいて、Security Hub での可視性、トリアージ、およびセキュリティポスチャー管理を可能にします。 Backup Audit Manager の結果が Security Hub に表示されると、Security Hub は、他の AWS サービスからの結果と組み合わせて、バックアップ関連の結果のセキュリティアラートとセキュリティポスチャーの包括的なビューを提供できます。次に、Security Hub を使用して洞察を作成したり、これらの調査結果を修正したりして、解決までの平均時間を短縮し、コンプライアンスを強化することもできます。

前提条件

- AWS Backup Audit Manager のリソース追跡が有効になっていることを確認してください。リソース追跡を有効にすることで、AWS Config が AWS Backup リソースを追跡できるようになります。

- このソリューションをデプロイする AWS リージョンで、Security Hub を有効にする必要があります。ここに記載されている手順に従って、AWS アカウントまたは AWS Organizations で AWS Security Hub を有効にしてください。

ソリューションの概要

Backup Audit Manager は 、バックアップの頻度やバックアップの保持期間などのデータ保護ポリシーのコンプライアンスを監査するために使用できるビルトインのカスタマイズ可能なコントロールを提供します。この表は、Backup Audit Manager コントロール、それらのカスタマイズ可能なパラメーターおよび関連する AWS Config レコーディングリソースタイプの完全なリストを提供します。

Backup Audit Manager フレームワークは、コントロールのコレクションです。フレームワークに追加するコントロールを、コントロールのパラメーターとスコープとともに選択できるカスタムフレームワークを作成できます。

このブログ投稿のソリューションは、2021年10月5日に発表された Backup Audit Manager での CloudFormation サポートを利用して、これらのフレームワークの自動プロビジョニングを有効にしています。これにより、5つのデフォルトコントロールを備えた AWS Backup Audit Manager フレームワークを提供します。

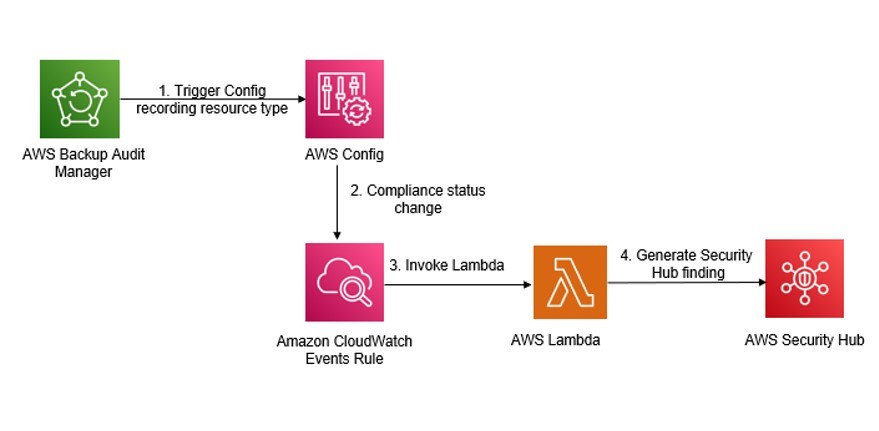

図1 のアーキテクチャに示されているように、ソリューションは Amazon CloudWatch Events(EventBridge) ルールをプロビジョニングします。このルールは、Backup Audit Manager コントロールのコンプライアンスステータスが変更されるたびにトリガーされます。CloudWatch Events(EventBridge)ルールのターゲットは、AWS Config 評価を Security Hub の AWS Security Finding 形式に変換する AWS Lambda 関数です。

図1:AWS Backup と AWS Security Hub を使用してバックアップ結果の可視化を自動化

セットアップ

ここからソリューションをダウンロードできます。AWS CloudFormation は、このソリューションのセットアップを1ステップで完全に自動化します。

対象 AWS アカウントの CloudFormation コンソールに移動し、aws-backupauditmanager-securityhub.yaml テンプレートを起動します。このテンプレートはパラメーターを取得しません。

このテンプレートでは、次のコンポーネントが提供されています。

- 5つのデフォルトコントロールを備えた AWS Backup Audit Manager フレームワーク

- Amazon CloudWatch Events(EventBridge)ルール:

- CloudWatch Events ルールは、バックアップコントロールのコンプライアンスステータスの変更に基づいてトリガーされます。

- CloudWatch Events ルールのターゲットとしての AWS Lambda :

- AWS Config レコーディングリソースタイプからイベントの詳細を取得します。

- AWS Security Finding 形式を介して Security Hub の結果をイベントに変換します。

このソリューションを展開している現在のアカウントから、リージョンの管理者アカウントに結果を集約するよう Security Hub に結果を集約する構成もできることに注意してください。以下の手順で、スタンドアロンアカウントと管理者アカウントの Security Hub の結果集約を構成することができます。

私たちのソリューションは、AWS 環境にこれらの5つのバックアップコントロールを備えたフレームワークをデプロイします。CloudFormation テンプレートを編集して、テンプレートにフレームワークを追加することができます。

サンプルの結果をトリガーして、ソリューションをテストしてみましょう。バックアッププランで保護されていない Amazon Aurora MySQL クラスターを起動し、Security Hub でこのインスタンスのバックアップコンプライアンス関連の結果が作成されていることを検証します。このテストは、AWS リソースがバックアッププランによって保護されているかどうかを確認するソリューションから、BACKUP_RESOURCES_PROTECTED_BY_BACKUP_PLAN コントロールを評価します。このコントロールは、 AWS Backup: backupSelection の AWS Config レコーディングリソースタイプに関連付けられています。

- AWS アカウントの Amazon RDS コンソールにログインし、ここの手順に従って Amazon Aurora MySQL クラスターを起動します。[データベース作成方法を選択]オプションで、[簡単に作成]を選択し、すべてデフォルト設定で、[データベースの作成]をクリックしてください。

- AWS バックアップコンソールに移動し、左側のパネルから[バックアッププラン]を選択します。構成された各バックアッププランのリソース割り当てをクリックして、新しくプロビジョニングされた Aurora データベースのアカウントに既存のバックアッププランがまだ構成されていないことを確認します。

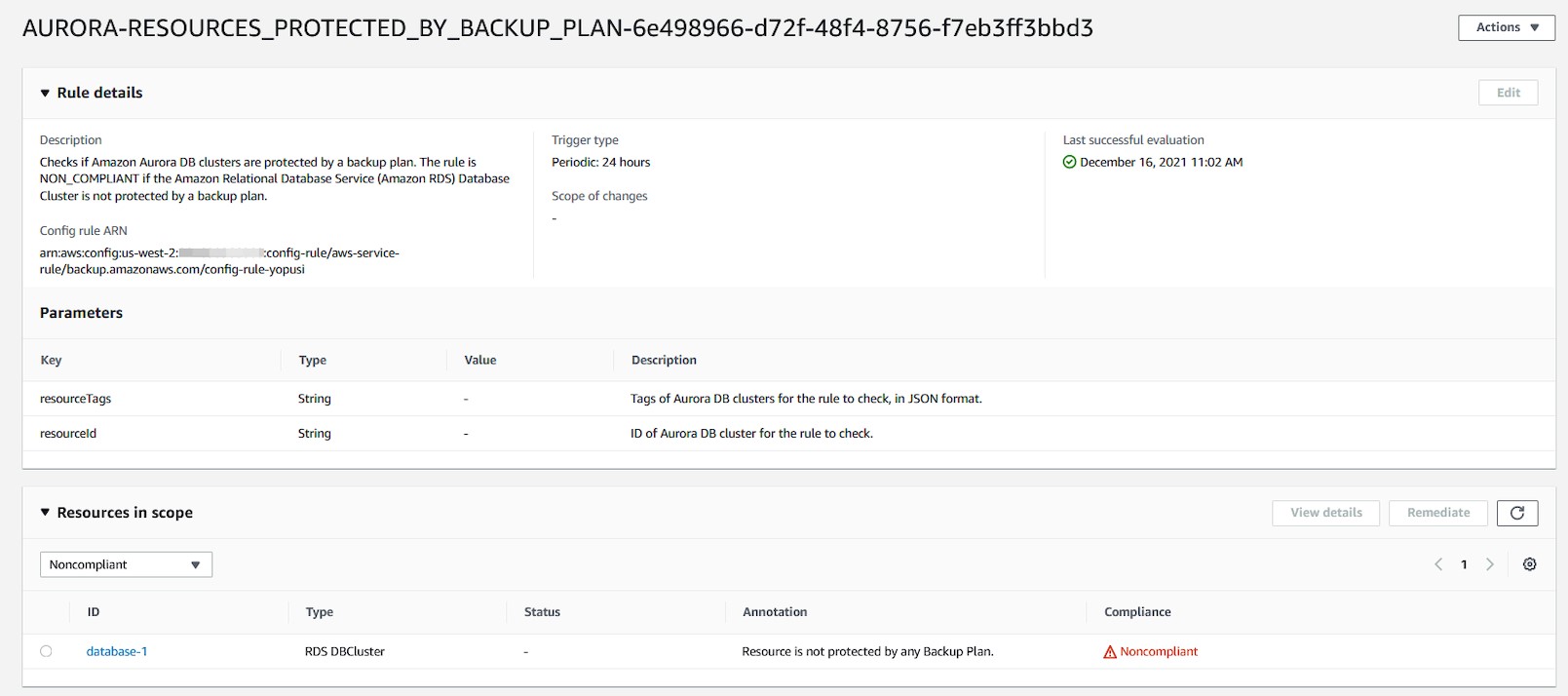

- 数分経過後、AWS Config コンソールに移動すると、ご使用の環境でプロビジョニングされたプレフィックス「AURORA-RESOURCES_PROTECTED_BY_BACKUP_PLAN-」が付いた AWS Config ルールが表示されます。ルールをクリックし、[対象範囲外のリソース]まで下にスクロールして、トグルバーから[非準拠]を選択します。そこに Aurora データベースが一覧表示されます。

次の図は Aurora データベースクラスターに対して、Backup Audit Manager が生成した AWS Config ルールに基づく非準拠の評価を示しています。

図2:AWS Config ルールによるバックアップコントロール評価

バックアップコントロールに関連する AWS Config 記録リソースタイプは、Aurora データベースクラスターのバックアップ設定を記録し、バックアップコントロールのルールに基づいて非準拠と評価しました。

- Security Hub コンソールに移動します。図3に示すように、このバックアップ制御の非準拠に対応する結果が 表示されるはずです。これで、結果が Security Hub に表示されるようになったので、Security Hub で関連する結果を検索、相関、および集約するためのカスタムインサイトを作成できます。また、Security Hub と EventBridge の統合 により、それらを修復したり、チケットシステムに送信したりすることもできます。

図3:バックアップ関連の結果が Security Hub で生成

クリーンアップ

このブログ記事で紹介したソリューションをデプロイした後にアカウントをクリーンアップするには、aws-backupauditmanager-securityhub.yaml テンプレートの CloudFormation スタックを削除するだけです。

まとめ

このブログ投稿では、Backup Audit Manager と Security Hub を統合する AWS のクラウドネイティブソリューションを紹介しました。このソリューションは、Backup Audit Manager による CloudFormation のサポートに基づいて、関連するデータ保護コントロールをプロビジョニングし、これらのバックアップコントロールのコンプライアンスステータスの変更を Security Hub の結果として記録します。このソリューションを使用すると、Backup Audit Manager からの結果を、他の AWS サービスやパートナーソリューションとともに集約、整理、優先順位付けできる単一の場所になります。また、これらの調査結果に対するカスタムインサイトとカスタム修復アクションを作成できるようになりました。これらの機能を使用すると、データ保護管理を簡素化し、ビジネスの継続性と規制コンプライアンスを確保して、ビジネスの安全性と運用性を維持できます。

このブログ投稿を読んでくれてありがとうございます。コメントや質問がある場合は、コメントセクションに残してください。AWS Backup Audit Manager の詳細については、ドキュメントをご覧ください。

翻訳はプロフェッショナルサービス本部の葉山が担当しました。