Amazon Web Services ブログ

SAP on AWSにおけるVPCサブネットのゾーニングパターン 第2回:ネットワークのゾーニング

この記事は、Amazon Web Services(AWS)のソリューション アーキテクト、Harpreet SinghとDerek Ewellによるものです。

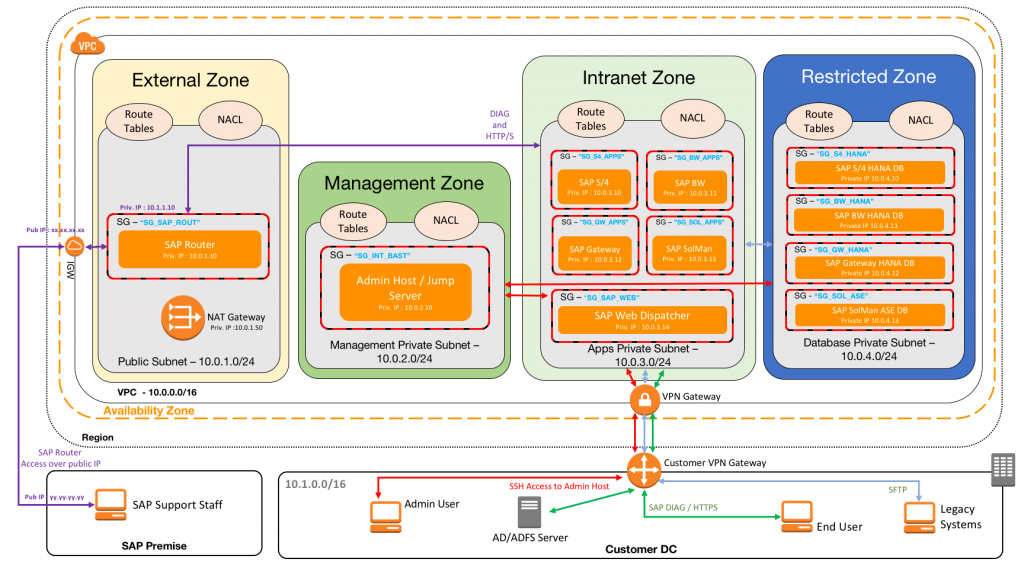

VPCサブネットのゾーニングパターンに関するシリーズ記事の第1回目では、SAPアプリケーションへのいくつかの接続方法を紹介し、内部専用接続のためのAmazon Virtual Private Cloud(Amazon VPC) サブネットのゾーニングパターンについて詳細を説明しました。この第2回となる記事では、従来のアプリケーションにおけるネットワークのゾーニングをAWS上でどのように実装できるか説明します。

従来のオンプレミス環境の実装モデルでは、アプリケーションは様々なネットワークゾーンに分離されています:

- 制限付きゾーン: これは最も安全なゾーンで、機密データを管理します。例えば、会計や人事ソリューション、コンテンツリポジトリやファイルサーバー用のデータベースをここに配置します。

- イントラネットゾーン: このゾーンは、制限付きゾーン内のデータベースにアクセスするアプリケーションサーバーを対象としています。例えば、SAP Advanced Business Application Programming(ABAP)、Java Central ServicesといったSAPアプリケーションサーバーをここに配置します。企業ネットワークに接続されるエンドユーザーのデバイスもこのゾーンにも配置されます。

- エクストラネットゾーン: このゾーンには、SAP Process Orchestration(PO)やSAP Process Integration(PI)、SSH File Transfer Protocol(SFTP)サーバー、SAP TREXなどのミドルウェアを配置します。このゾーンは、外部ゾーンと内部ゾーンの間の中間ゾーンとして機能します。

- 外部ゾーン: このゾーンでは、インターネットに直面しているアプリケーションとアプライアンスを管理し、内部ゾーンのアプリケーションの入口または出口のポイントとして機能します。このゾーンに配置されるソリューションの例としては、Network Access Translation(NAT)インスタンス、リバースプロキシ、およびSAProuterです。

- 管理/共有サービスゾーン: 上記のすべてのゾーンで必要とされるMicrosoft Active Directory、管理サーバー、SAP Solution Manager、あるいはDNSサーバーなどのアプリケーションをこのゾーンに配置します。

- インターネットゾーン: このゾーンは管理しませんが、ビジネスパートナーやSaaSプロバイダなどが管理するアプリケーションに接続するときは、このゾーンと連携します。

従来の環境では、ファイアウォールのルールを定義することによってゾーン間のトラフィックの流れを制御しています。AWSでは、サブネットレベルのステートレスなファイアウォールであるネットワークアクセスコントロールリスト(ネットワークACL)、インスタンスまたはElastic Network Interfaceレベルのステートフルなファイアウォールであるセキュリティグループ、そしてトラフィックがどこに向けられるかを決定する一連のルールとなるルートテーブルを使用してトラフィックの流れを制御します。

では、これらのゾーンをどのようにAWSに合わせて展開するのでしょうか?

前回の記事で紹介したアーキテクチャでは、私たちは暗黙的にゾーンを定義し、サブネットレベルでアプリケーションを分離しています。エクストラネットゾーンを除くすべてのゾーンについて説明しました。

もちろん、サブネットはAWS上のアプリケーションを分離する唯一の方法ではありません。ゾーンごとに異なるVPCを使用してアプリケーションを限定することもできます。例えば、管理ゾーンに専用のVPCを作成し、VPCピア接続を使用して、(他のVPC内にある)他のゾーンと接続することができます。ただし、SAPアプリケーションサーバーやデータベースなど、密接に関連するコンポーネントを別々のVPCに分けることはお勧めしません。

1つのVPCで複数のサブネットにするか、複数のVPCを使用して分離するか、判断するために役立つ基準は何でしょうか?

経験則はなく、一般的に、管理のし易さと組織における職務の分離によって選択されます。例えば、組織内では、Microsoft Active Directory(SAPユーザーの管理とシングルサインオン用)、電子メール、マルウェア対策など、管理ゾーンのサービスとして使用するSAP以外のアプリケーションがあるとします。これらの共有サービスは、別々のチームによって管理される場合があり、そしてその影響範囲が大きく違うため、まったく異なる変更管理プロセスが必要になる場合があります。したがって、これらの共有サービス用に個別のVPCを作成することもできます。また、AWS Organizationsを使った複数のAWSアカウント戦略を取ることにより、この共有接続を管理することもできます。

異なるVPCに外部ゾーンと管理ゾーンを配置し、イントラネットゾーンと制限付きゾーンは1つのVPCにまとめたままにすると、前回の記事のアーキテクチャがどのように見えるかを確認してみましょう。

この設計に合わせていくつかの設定を変更する必要があります:

- VPCごとに別々のVPC CIDRを使用してください。例えば、VPC CIDRとしては10.0.0.0/16しかありませんでしたが、今では次のものが必要になります。

- 10.0.0.0/16 – イントラネットゾーン(サブネット 10.0.1.0/24)と制限付きゾーン(サブネット 10.0.2.0/24)のための一つのVPC CIDR

- 10.2.0.0/16 – 外部ゾーンのためのVPC CIDR(サブネット 10.2.1.0/24)

- 10.3.0.0/16 – 管理ゾーンのためのVPC CIDR(サブネット 10.3.1.0/24)

- VPCピア接続を使用して、それぞれのVPC間の接続を確立します。

- 必要に応じて、あるVPCから別のVPCへのトラフィックをルーティングするために、ネットワークACL、ルートテーブル、およびセキュリティグループを調整します。

ここまでの概要と今後の予定

この記事では、従来のネットワークゾーンをAWSクラウドで同等の構造に置き換えました。次回の記事では、内部および管理された、または管理されていない外部接続を必要とするSAPアプリケーションのサブネットのゾーニングパターンについて紹介して、このシリーズを締める予定です。

私たちは、SAPアプリケーションにおけるVPC設定について皆様の経験をお聞きしたいと思っています。このシリーズ記事に関するご質問やご意見がございましたら、お気軽にお問い合わせください。

翻訳はPartner SA 河原が担当しました。原文はこちらです。