Amazon Web Services 한국 블로그

AWS Control Tower 미리 보기 – 포괄적인 제어 관리 기능

오늘날 규제 대상 산업 분야의 고객은 엔지니어가 설계를 선택할 수 있도록 지원하는 동시에 규정 준수 및 보안 요구 사항을 충족하는 데 필요한 제어를 정의하고 시행해야 하는 과제에 직면해 있습니다. 조직은 위험, 신뢰성, 성능 및 복원력 요구 사항을 해결하는 것 외에도 PCI DSS 및 NIST 800-53 등의 프레임워크 및 표준을 준수해야 할 수 있습니다.

서비스 관계 및 종속성을 고려한 제어를 구축하는 데에는 시간과 비용이 많이 소요됩니다. 때때로 고객은 클라우드 설계자가 위험을 식별하고 자체 제어를 구현할 때까지 AWS 서비스 및 기능에 대한 엔지니어링 액세스를 제한합니다.

이를 더 수월하게 만들기 위해 오늘 AWS Control Tower에서 포괄적인 제어 관리를 출시합니다. 사용자는 이를 사용하여 서비스, 제어 목표 또는 규정 준수 프레임워크별로 계정 및 조직 단위(OU)에 관리형 예방, 탐지 및 사전 예방적 제어를 적용할 수 있습니다. AWS Control Tower는 사용자를 대신하여 이들 간의 매핑을 수행하므로 시간과 노력을 절약할 수 있습니다.

이 새로운 기능을 통해 이제 AWS Control Tower를 사용하여 OU 내 모든 계정에서 AWS Security Hub 탐지 제어를 활성화할 수도 있습니다. 이러한 방식으로 AWS Control Tower가 관리하는 모든 AWS 리전에서 보안 허브 제어가 활성화됩니다.

실제로 어떻게 작동하는지 알아보겠습니다.

AWS Control Tower 종합 제어 관리 사용

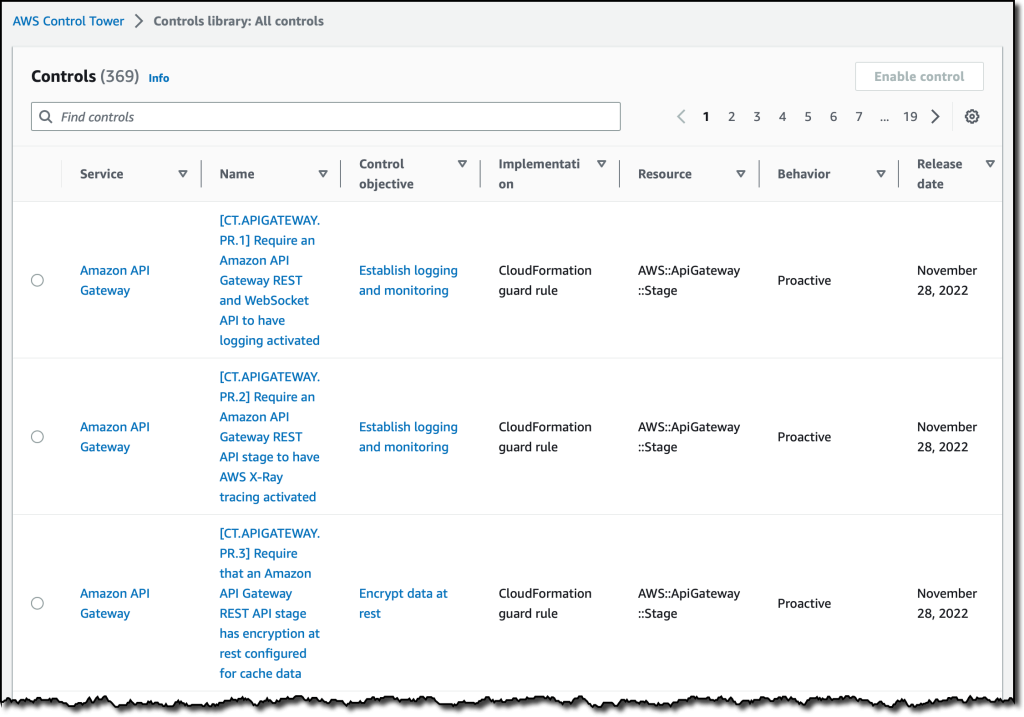

AWS Control Tower 콘솔에는 새로운 제어 라이브러리(Controls library) 섹션이 있습니다. 거기서 모든 제어 항목(All controls)을 선택합니다. 현재 300개 이상의 제어를 사용할 수 있습니다. 각 컨트롤에 대해 어떤 AWS 서비스와 관련이 있는지, 이 컨트롤이 속한 제어 목표, 구현 (예: AWS Config 규칙 또는 AWS CloudFormation Guard 규칙), 동작(예방, 탐지 또는 사전 조치), 매핑하는 프레임워크 (예: NIST 800-53 또는 PCI DSS)를 확인합니다.

제어 항목 찾기 검색 상자에서 CT.CLOUDFORMATION.PR.1이라는 예방 제어 기능을 찾습니다. 이 컨트롤은 서비스 제어 정책(SCP)을 사용하여 CloudFormation 후크를 사용하는 제어를 보호하며, 이는 다음에 활성화하려는 제어에 필요합니다. 그런 다음 제어 활성화(Enable control)를 선택합니다.

그런 다음 이 제어를 활성화하고자 하는 OU를 선택합니다.

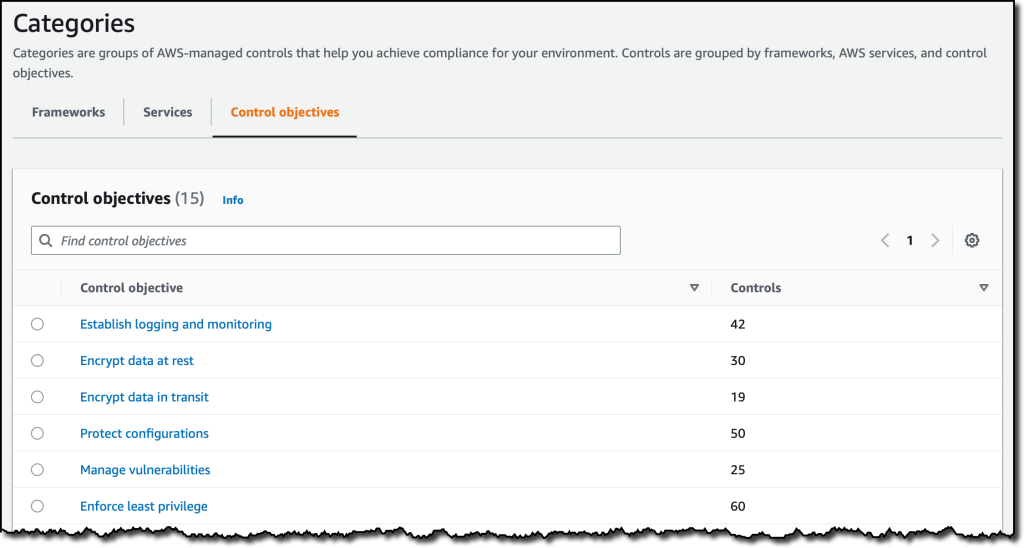

이제 이 제어를 설정했으니 콘솔에서 제어가 범주별로 어떻게 표시되는지 살펴보겠습니다. 탐색 창에서 범주(Categories)를 선택합니다. 여기서 프레임워크(Frameworks), 서비스 (Services) 및 제어 목표(Control objectives)로 그룹화한 컨트롤을 찾아볼 수 있습니다. 기본적으로 프레임워크 탭이 선택됩니다.

프레임워크 (예: PCI DSS version 3.2.1)를 선택하여 모든 관련 제어 및 제어 목표를 확인합니다. 제어를 구현하려면 목록에서 제어를 선택하고 제어 활성화(Enable control)를 선택하면 됩니다.

AWS 서비스로 제어를 관리할 수도 있습니다. 서비스(Services) 탭을 선택하면 AWS 서비스 목록과 관련 제어 목표 및 제어 항목이 표시됩니다.

이 서비스에 사용할 수 있는 제어 항목을 보려면 Amazon DynamoDB를 선택합니다.

제어 목표(Control objectives) 탭을 선택합니다. 제어 목표를 평가해야 하는 경우 여기에서 관련 제어 목록에 액세스하여 사용할 수 있습니다.

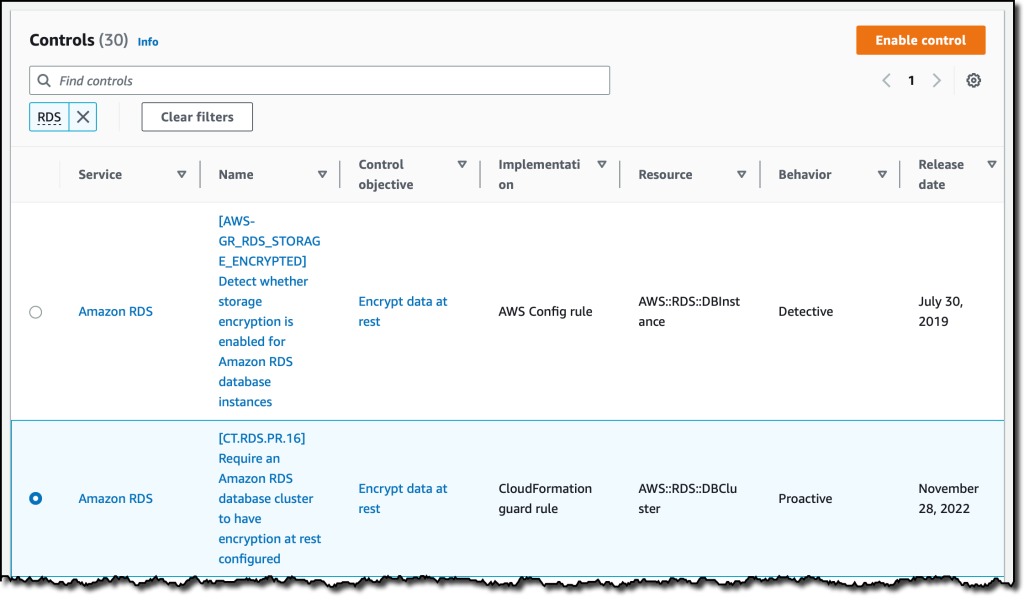

저장 데이터 암호화(Encrypt data at rest)를 선택하여 해당 제어 목표에 사용할 수 있는 컨트롤을 확인하고 검색합니다. 이 특정 사례에서 어떤 서비스가 적용되는지 확인할 수도 있습니다. 검색 창에 RDS를 입력하여 이 제어 목표에 대한 Amazon 관계형 데이터베이스 서비스(RDS) 관련 제어 항목을 찾습니다.

CT.RDS.PR.16 – Require an Amazon RDS database cluster to have encryption at rest configured (Amazon RDS 데이터베이스 클러스터에 저장 데이터 암호화를 구성)을 선택하고 그런 다음 제어 활성화(Enable control)를 선택합니다.

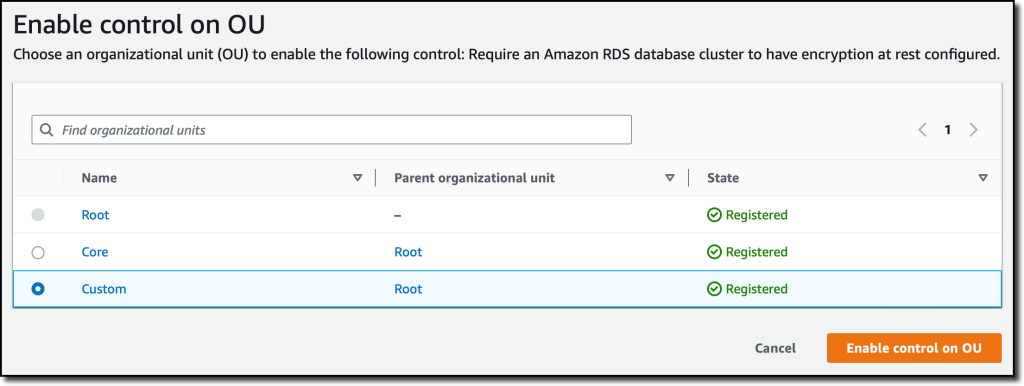

제어를 활성화하려는 OU를 선택하고 계속 진행합니다. 이 조직의 OU에 있는 모든 AWS 계정의 경우 AWS Control Tower가 관리하는 모든 리전에서 이 제어 기능이 활성화됩니다.

몇 분 후 AWS Control Tower 설정이 업데이트됩니다. 이제 이 OU의 계정에는 사전 예방 제어 CT.RDS.PR.16이 켜져 있습니다. 이 OU의 계정이 CloudFormation 스택을 배포할 때는 모든 Amazon RDS 데이터베이스 클러스터에 저장 암호화를 구성해야 합니다. 이 제어는 사전 예방적인 성격을 띄므로 배포가 시작되기 전에 CloudFormation 후크를 통해 확인할 수 있습니다. 이러면 CloudFormation 배포가 진행 중이거나 종료된 경우에만 문제를 발견하는 탐지 제어에 비해 시간이 많이 절약됩니다. 이러한 경우 사후에 반응하는 대신 허용되지 않는 항목을 방지하여 보안 태세를 개선할 수 있습니다.

가용성 및 요금

포괄적인 제어 관리는 현재 AWS Control Tower가 제공되는 모든 AWS 리전에서 평가판으로 이용할 수 있습니다. 이러한 향상된 제어 기능을 통해 AWS 서비스를 검증하는 데 걸리는 시간을 몇 개월 또는 몇 주에서 몇 분으로 단축할 수 있습니다. 이러한 기능들은 가장 일반적인 제어 목표 및 규정을 충족하는 데 필요한 제어 항목을 정의, 매핑 및 관리해야 하는 무거운 부담을 덜어줌으로써 AWS를 사용할 수 있도록 지원합니다.

평가판 체험 기간 동안 이러한 새 기능을 사용 시 추가 요금이 부과되지 않습니다. 하지만 AWS Control Tower를 설정하면 랜딩 존과 필수 제어를 설정하도록 구성된 AWS 서비스에 대한 비용이 발생하기 시작합니다. 자세한 내용은 AWS Control Tower 요금을 참조하십시오.

AWS Control Tower로 규정 준수 및 보안 요구 사항을 구현하는 방법을 간소화하십시오.

— Danilo