Amazon Web Services ブログ

新機能- CloudTrailを全てのお客様に

Amazon Web Servicesをご利用の皆様に大変喜ばしいお知らせがあります。このお知らせが出来るまで辛抱強く待っていましたが、それも終わりです。

このたびAWS CloudTrailは、全てのお客様に対してあらかじめ有効にされるようになりました。

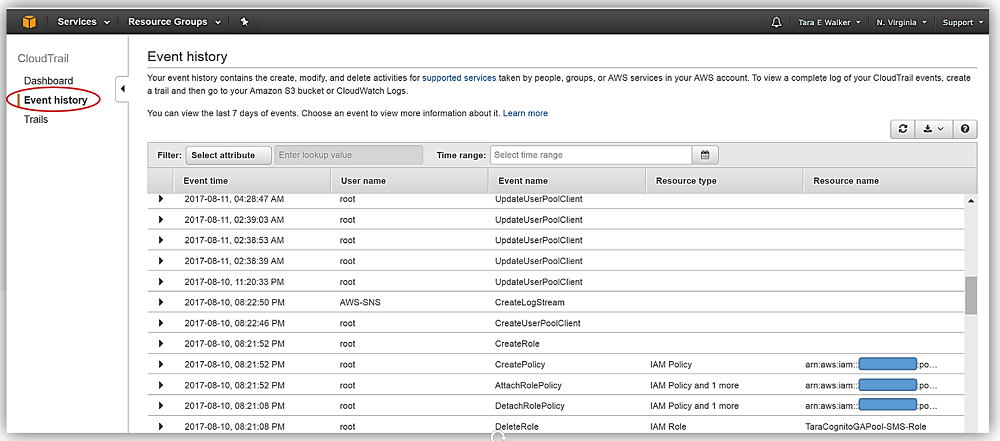

これにより、何も設定することなく過去7日間のAWSアカウント活動の可視性が提供されます。この新しい、常時有効となる機能には閲覧、検索、後述のCloudTrail Event Historyを通してのダウンロード機能が実装されています。

AWS CloudTrailの有用性をまだ得られてないお客様のために説明させてください。操作上のトラブルシューティングとレビュー、コンプライアンス、監査、セキュリティのための重要なサービスが、全てのお客様に対して提供されていることに興奮を覚えます。

AWS CloudTrailは、サポートされているAWSサービスに対するアカウント活動とイベントを記録します。

AWS CloudTrailは、あなたのAWSアカウントにおいてサポートされたAWSサービスのアカウント活動とイベントを捕捉し、Amazon Simple Storage Service(S3)、CloudWatch logsとCloudWatch Eventsにイベント・ログファイルを送ります。CloudTrailであなたはTrailを一般的につくれますし、その設定がアカウント活動とイベントの補足を可能にします。CloudTrailはまた、AWSアカウントで起こっているAPI活動に可視性を提供することによって、操作上のセキュリティ問題を分析することを可能にさせます。CloudTrailはマルチリージョン構成をサポートします。またCloudWatchとインテグレーションさせると、あなたはモニターしたいイベントのきっかけをつくることができたり、AWS Lambdaにアクティビティの記録を送るためのsubscriptionを生成するこができます。AWSコマンドラインインターフェース(CLI)、AWS Management Console、AWS SDKから、またAWSアカウントの他のAWSサービスからの呼び出しのデータの検索可能な履歴を得られることを、CloudTrailサービスを利用することは意味します。

AWS CloudTrailの主要な機能

- Always On: 設定をする必要がなくあらかじめ全てのAWSアカウントで有効化され、全てのアカウント活動履歴の記録

- Event History: 閲覧、検索、直近のAWSアカウント活動履歴のダウンロード

- Management Level Events: 詳細な管理活動情報の取得、例えば、EC2例またはS3バケツの作成、削除と修正

- Data Level Events: Amazon S3オブジェクトにおける全てのAPIアクションとAPIアクションの詳細な情報の記録

- Log File Integrity Validation: S3バケットに格納したログファイルの完全性の検査

- Log File Encryption: あらかじめ、S3のサーバサイド暗号化機能を用いたS3バケットによる全てのログファイルの暗号化。オプションとしてAWS Key Management Service (AWS KMS)によるログファイルの暗号化

- Multi-region Configuration: マルチリージョンからのログファイルの送信設定

AWS CloudTrailのさらなる機能をお知りになりたい場合は、製品詳細ページに記載があります。

私の同僚であるランダル・ハントが私に思い出させてくれました。つまり、お客様の課題の解決を援助するとき、CloudTrailは重要であるということです。ほとんどのAWSの人間、例えばテクニカル・エバンジェリスト・チームに所属する我々またはソリューションアーキテクトチームに所属する人間が言うのは、何が起きているのかという詳細を調べることができるようにCloudTrailを有効化する、ということです。ですのでこのリリースで、AWSコンソールまたはAWS CLI/APIを用いてすべてのお客様がアカウント活動を見ることができる(検索機能や、全てのサポートされたAWSサービスの活動の7日間のアカウント活動履歴をダウンロードする能力を含む)ことは、驚きに値しません。

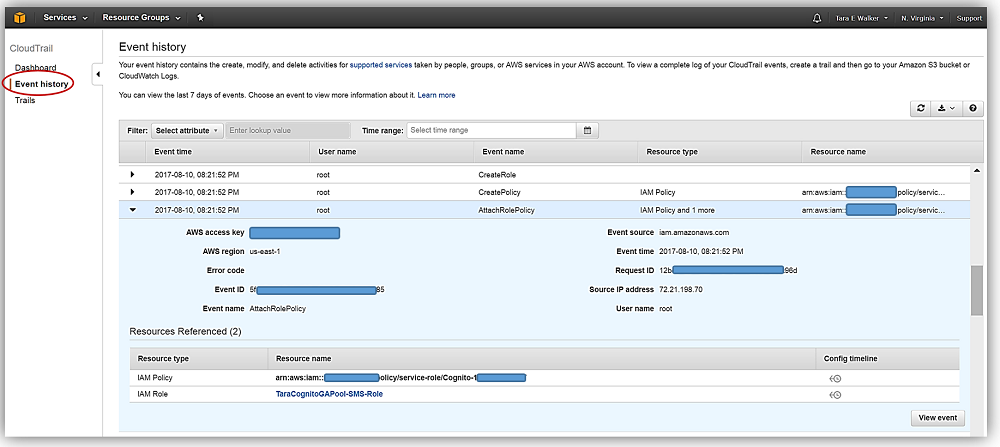

CloudTrailはあらかじめ有効化されており、すべてのお客様は、現在CloudTrailにてログを取得することができ、またEvent Historyを閲覧することが可能です。この画面はイベントを7日分見ることが出来るだけでなく、詳細な情報を見ることも可能です。

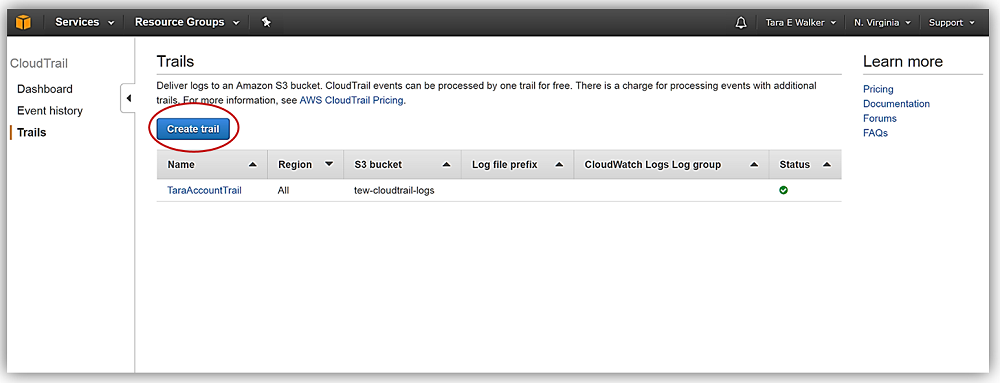

もちろんですが、直接CloudTrailログファイルにアクセスするか、監査のためにログをアーカイブしたいならば、さらにTrailを追加でき、ログファイルの送出のためにS3バケットを指定することができます。また、Trailの生成はイベントをCloudWatch LogsとCloudWatch Eventsに届けることができ、それは非常に簡単なプロセスです。

CloudTrailコンソールにログインした後に、あなたは単に「Trailの生成」ボタンををクリックするだけです。

それから、あなたはTrail名のテキストボックスにTrail名を入れ、構成をすべてのリージョンに適用するか、現在選択のリージョンにだけ適用するかをラジオボタンで選びます。

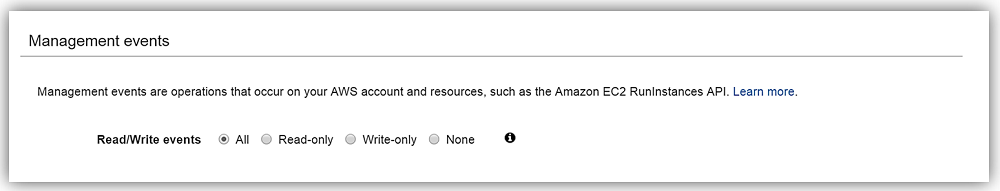

Management Event画面で、CloudTrailにどの活動を追って欲しいかについて、Read/Writeイベント・ラジオボタン・オプションを選びます。このケースでは「全て」を選びます。

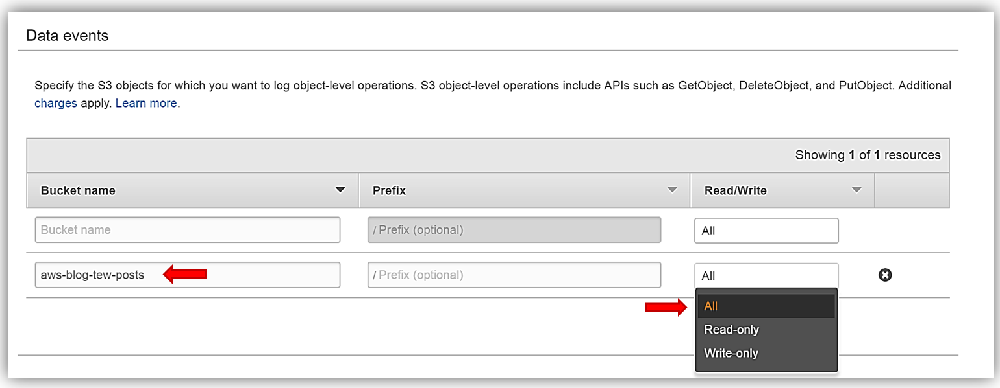

次のステップは私ケースのためですが、S3オブジェクト・レベル活動を追ういたいためにS3バケツを選択します。これはオプションのステップとなります。デフォルトでは、TrailがData Eventsを記録しない点に注意してください。よって、S3オブジェクトイベント活動を追跡したい場合は、Data Eventセクションで指定するBacketのData Eventsを追跡するためにTrailを構成することができます。ここでは、私はaws-blog-tew-posts バケットを選んで、すべてのRead/Write活動を追うために、デフォルトのままとします。

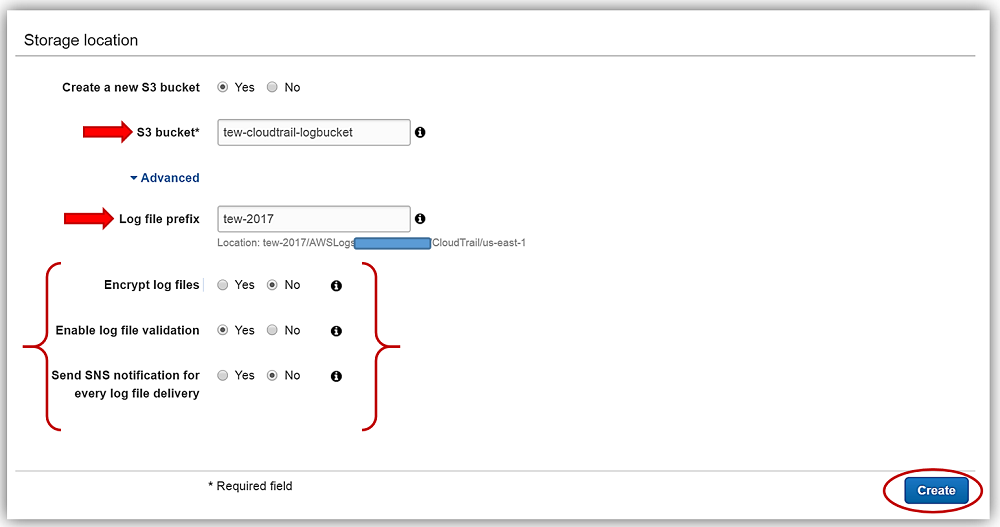

CloudTrailログを格納するためのTrail設定での最終的なステップは、コンソールのStorage LocationセクションでS3 Backetを選ぶことです。Backetは新規作成もできますし、既存のBacketを選択することも可能です。ここでは、テキストボックスにaws-blog-tew-postsのBacket名を入力し新規Backet生成を選択します。また、すぐにログを見つけられるようにしたいので、Storage LocationのAdvancedセクションを開き接頭辞を加えます。Backetに格納されているログに検索条件を加えたいとき、これは最も役に立ちます。ここでは「tew-2017」という接頭辞を加えています。そのほかのAdvancedセクションの選択肢、ログファイル暗号化、イベントログファイル検査、SNS通知送信はデフォルトのままにします。

以上です。これで、Createボタンを押すだけでTrailの生成に成功しました。

準備は出来ていますか?

サービス製品ページやCloudTrailドキュメンテーション、AWS CloudTrailのFAQをご覧いただけくことでAWS CloudTrailについてより多くを学ぶことができます。Trail構成の有無にかかわらず、いま一度CloudTrailサービス・コンソールに進んで見ていただき、CloudTrailイベントを捜してみてください。

全てのお客様のためのこのCloudTrailの新しい発表を楽しんでいただけましたらと思います。そうすることでこの素晴らしいサービスのメリットを享受いただけるかと思います。

– Tara

翻訳は、PartnerSA市崎が担当しました。原文はこちらです。