Amazon Web Services 한국 블로그

Amazon S3 VPC 엔드포인트, 서울 리전 지원 시작

지난해 5월 11일 Amazon Virtual Private Cloud와 Amazon Simple Storage Service (S3)를 보다 편리하게 이용하기 위해 출시된 “Amazon S3용 VPC 엔드포인트”를 소개합니다. 오늘 부터 Asia-Pacific (Seoul) 리전에서 사용 가능 합니다.

Amazon S3는 안전하고 내구성 높은 확장 가능한 객체 스토리지 서비스입니다. Amazon VPC에서 클라우드 내부에 논리적으로 분리 된 영역을 확보하고 여기에 고객이 정의하는 가상 사설 네트워크를 만들어 서비스 할 수 있습니다.

VPC를 만들 때 보안 그룹및 액세스 제어 목록(ACLs) 에 의해 인바운드 및 아웃 바운드 트래픽을 제어 할 수 있습니다. 지금까지 EC2 인스턴스에서 공용 리소스에 액세스하려는 경우 인터넷 게이트웨이 또는 일부 NAT 인스턴스를 이용해야했습니다.

S3용 VPC Endpoint

VPC 엔드 포인트라는 개념을 통해 VPC에서 S3로 접근이 가능해집니다. VPC 엔드 포인트는 간단한 설정, 높은 신뢰성, 게이트웨이 및 NAT 인스턴스를 필요로하지 않는 안전한 S3 연결을 제공합니다.

개별 서브넷에서 실행중인 EC2 인스턴스는 동일한 리전에 있는 S3 버킷 객체 API 접근을 제어 할 수 있습니다. S3 버킷 정책을 이용하여, 어떤 VPC 또는 VPC 엔드 포인트에 접근하는 방법을 설정할 수 있습니다.

VPC Endpoint 생성 및 사용

VPC Endpoint는 AWS 관리 콘솔, AWS 명령어 모드 (CLI), AWS 윈도 파워셀 도구, and the VPC API를 활용할 수 있습니다. 이 글에서는 콘솔에서 새 엔드 포인트를 작성해 보도록 하겠습니다. 콘솔에서 VPC 대시 보드를 열고 리전을 선택하십시오. 네비게이션 바의 “Endpoints”항목을 클릭하십시오.

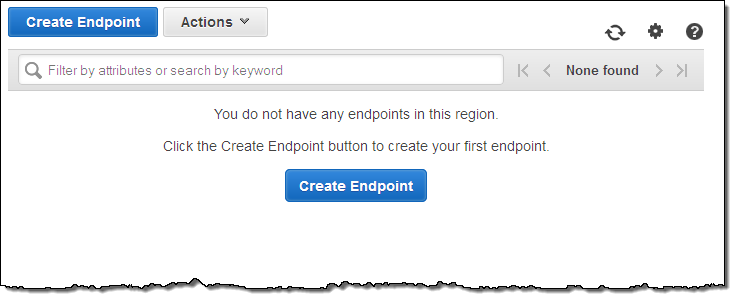

이미 여러 VPC 엔드 포인트가있는 경우이 목록에 표시됩니다.

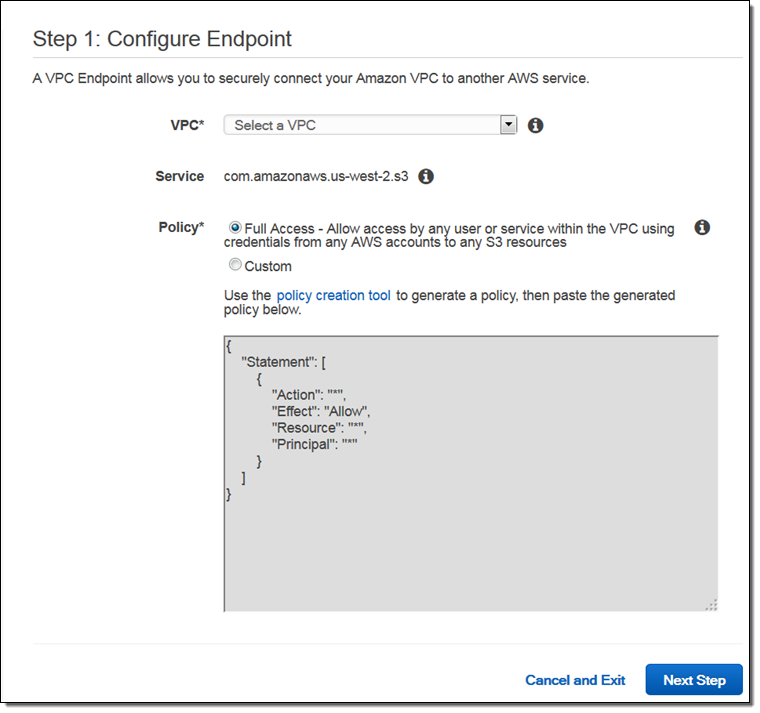

“Create EndPoint”를 클릭하여 VPC를 선택하고, 필요한 경우 접근 정책을 변경하십시오.

VPC 엔드 포인트 접근 정책은 신뢰하지 못하는 S3 버킷에 대한 통신 허가 및 금지를 설정 할 수 있습니다. (기본적으로 모든 S3 버킷에 통신 할 수 있습니다.) 또한, 특정 VPC 또는 VPC 엔드 포인트로 부터 통신을 제어 할 수 있습니다. 이러한 접근 정책은 "aws:SourceVpc" 또는 "aws:SourceVpce" 조건으로 만들어 집니다. (자세한 내용은 기술 문서를 참조하십시오.)

위의 스크린 샷에서 볼 수 있듯, 앞으로 다른 AWS 서비스 VPC 엔드포인트도 만들 수 있습니다.

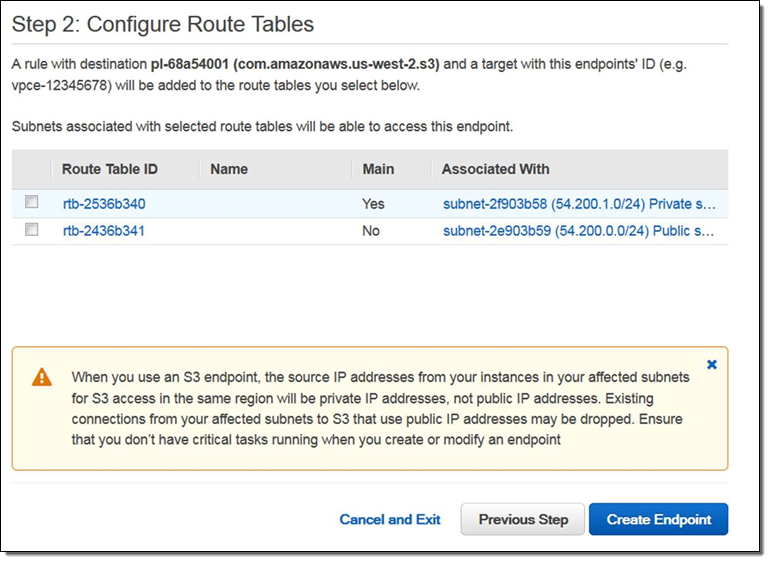

그리고, VPC 엔드 포인트에 대한 접근 허용 VPC 서브넷을 지정합니다.

위의 스크린샷에서 보시다시피 VPC 엔드포인트를 만들 때, 서브넷의 공용 IP 주소에 의한 S3와의 통신이 약간 단절되므로 주의하시기 바랍니다.

VPC 엔드 포인트를 작성하면, S3 공용 엔드 포인트와 DNS 이름은 제대로 작동합니다. VPC 엔드 포인트는 단순히 EC2에서 S3로 통신 경로를 변경하는 것입니다.

서울 리전 기능 추가

Amazon S3의 VPC 엔드포인트 지원은 2015년 5월 11일 정식 출시 되었으며, 오늘 부터 서울 리전에서도 사용 가능합니다. 좀 더 자세한 것은 VPC 엔드포인트 기술 문서를 참고하세요.

이 글은 New – VPC Endpoint for Amazon S3와 Introducing Amazon VPC Endpoints for Amazon S3 in South America (Sao Paulo) and Asia Pacific (Seoul)를 편집하였습니다.