Amazon Web Services 한국 블로그

Amazon EBS 스냅샷 공개 공유 차단 기능 출시

이제 리전별, 계정별로 새 스냅샷과 선택적으로 기존 Amazon Elastic Block Store(Amazon EBS) 스냅샷의 공개 공유를 사용하지 않도록 설정할 수 있습니다. 이를 통해 우발적이거나 의도치 않은 데이터 유출에 대한 한층 더 높은 수준의 보호 기능을 제공합니다.

EBS Snapshot 리뷰

2008년에 EBS가 출시된 이래로 EBS 스냅샷을 생성할 수 있는 기능을 제공해 왔으며, 2009년부터는 비공개 또는 공개적으로 공유할 수 있게 되었습니다. 대부분의 스냅샷은 비공개로 유지되며 주기적인 백업, 데이터 마이그레이션 및 재해 복구에 사용됩니다. 소프트웨어 공급업체는 평가판 소프트웨어와 테스트 데이터를 공유하기 위해 공용 스냅샷을 사용합니다.

공개 공유 차단

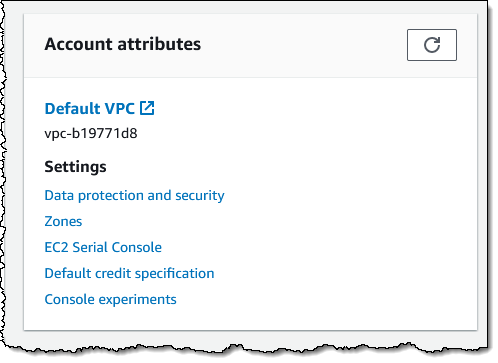

EBS 스냅샷은 기본적으로 비공개로 설정되어 있으며, 필요에 따라 개별 스냅샷을 공개할 수 있는 옵션이 있습니다. 현재 공개 스냅샷을 사용하지 않고 있고 사용할 계획이 없는 경우, 이제 AWS Management Console, AWS Command Line Interface(AWS CLI) 또는 새로운 EnableSnapshotBlockPublicAccess 함수를 사용하여 공개 공유를 비활성화할 수 있습니다. 콘솔을 사용하여 EC2 대시보드를 방문하고 계정 속성 상자에서 데이터 보호 및 보안을 클릭합니다:

그런 다음 아래로 스크롤하여 새로운 EBS 스냅샷에 대한 공개 액세스 차단 섹션으로 이동하고 현재 상태를 검토한 다음 관리를 클릭합니다:

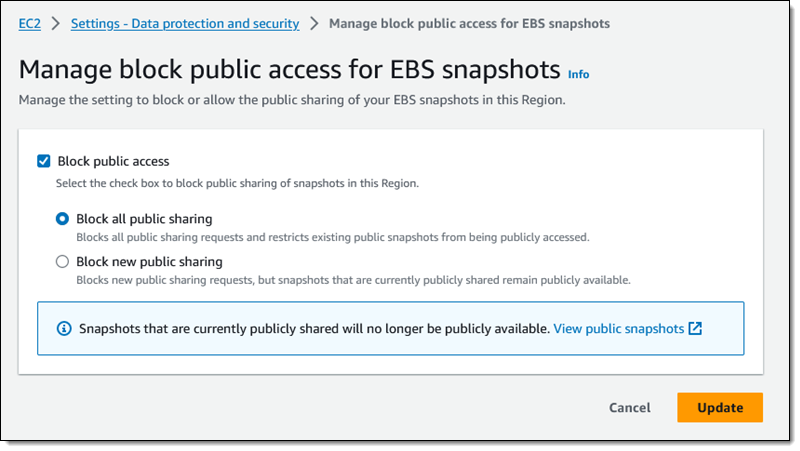

공개 액세스 차단을 클릭하고 모든 공개 공유 차단을 선택한 다음 업데이트를 클릭합니다:

이 설정은 리전별로 적용되며 몇 분 내에 적용됩니다. 콘솔에서 업데이트된 상태를 확인할 수 있습니다:

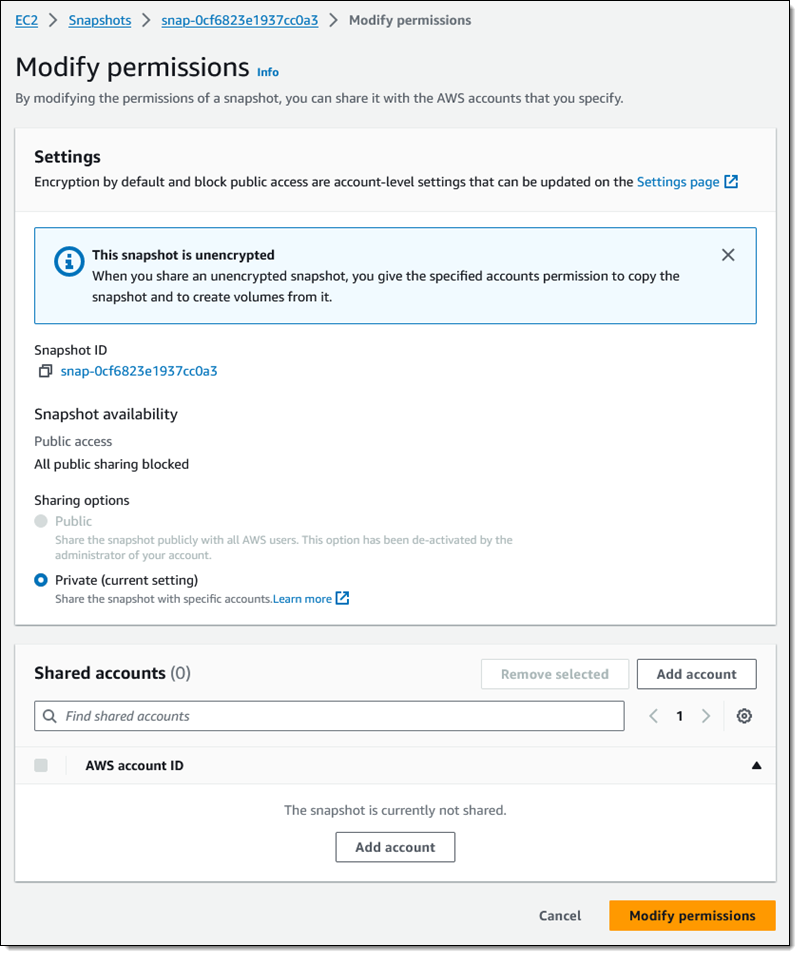

해당 리전의 스냅샷 중 하나를 검사해 보니 공개 공유를 할 수 없다는 것을 확인했습니다:

보시다시피, 특정 AWS 계정과 스냅샷을 공유할 수 있는 기능이 여전히 있습니다.

모든 공개 공유 차단을 선택한 경우, 다른 AWS 고객이 공개적으로 액세스할 수 있는 스냅샷을 찾기 위해 DescribeSnapshot을 호출할 때 이전에 공유했던 모든 스냅샷이 더 이상 나열되지 않습니다.

알아야 할 사항

이 새로운 기능에 대해 알아야 할 몇 가지 중요한 사항은 다음과 같습니다:

리전 수준 – 이는 리전별 설정으로, 스냅샷을 공개적으로 공유하는 기능을 차단하려는 각 리전에 적용해야 합니다.

API 함수 및 IAM 권한 – 이 기능을 관리하기 위한 다른 함수로는 EnableSnapshotBlockPublicAccess 외에도 DisableSnapshotBlockPublicAccess 및 GetSnapshotBlockPublicAccessState가 있습니다. 이러한 함수(또는 콘솔/CLI에 상응하는 함수)를 사용하려면 ec2:EnableSnapshotBlockPublicAccess, ec2:DisableSnapshotBlockPublicAccess, 및 ec2:GetSnapshotBlockPublicAccessState IAM 권한이 있어야 합니다.

AMI – Amazon Machine Image(AMI)를 공개적으로 공유하는 기능에는 영향을 주지 않습니다. AMI의 공개 공유 관리 방법을 알아보려면 AMI에 대한 공개 액세스 차단을 참조하세요.

— Jeff;