Amazon Web Services 한국 블로그

EBS 부팅 볼륨 암호화 신규 기능 출시

암호화는 데이터 보호 전략의 가장 중요한 영역입니다. 최근 1~2년 사이에 AWS는 클라우드 기반 정보를 저장하는 데 있어 암호화 방식을 획기적으로 단순화 시키는 많은 기능들을 선보였습니다. 이들 기능 대부분은 AWS Key Management Service (KMS)을 기반으로 하며, 아래와 같은 주제로 블로그에서 다루었습니다.

- Amazon Aurora 암호화 기능 지원 시작!.

- Amazon RDS를 위한 KMS 암호화 KMS.

- Encrypted Storage Volumes for Amazon WorkSpaces.

- S3 SSE-KMS Encryption for AWS CloudTrail.

- S3 Encryption Integrated with Amazon EMR.

- Encryption for Elastic Transcoder.

- EBS Data Volume Encryption.

더 자세한 사항은 AWS KMS와 통합 가능한 서비스 목록을 살펴 보시기 바랍니다.

많은 고객들은 AWS를 통해 좀 더 쉽게 데이터 암호화를 할 수 있게 되었고, 이를 통해 굉장히 어려웠던 일을 AWS를 통해 손 쉽게 해결할 수 있었다는 피드백을 보내주셨습니다.

EBS 부팅 볼륨 암호화

오늘 EBS 부팅 볼륨의 암호화 지원을 시작합니다. 이 기능은 최근에 EBS 스냅샷 복사 기능에서 부터 암호화 지원을 시작하였습니다.

EBS 부트 볼륨 암호화를 사용할 수 있는 Amazon Machine Images (AMIs)를 생성하고 이 AMI를 EC2 인스턴스 시작 시 사용하면 됩니다. 저장한 데이터는 모두 암호화 되며, EC2 인스턴스와 EBS 볼륨 사이의 데이터 역시 암호화 됩니다. 복호화는 인스턴스에서 필요시에만 이루어져서 메모리에만 저장됩니다.

이 신규 기능을 통해 EBS 데이터 볼륨을 비롯해서 부팅 볼륨 데이터까지 암호화 할 수 있음으로서 보안, 규정 준수 및 감사에 큰 도움이 될 것입니다. 더 나아가 KMS를 통해 암호화 키의 사용 내역 등을 감사 및 추적할 수도 있습니다.

각 EBS를 포함한 AMI는 하나 이상의 EBS 볼륨 스냅샷을 참고합니다. 첫번째 참조는 부팅 볼륨의 이미지이고, 다른 하나는 데이터 볼륨입니다. AMI를 시작하면 EBS 볼륨이 각 스냅샷으로 부터 만들어집니다. EBS가 이미 데이터 볼륨에 대한 암호화를 지원하기 (볼륨과 연계된 스냅샷 포함) 때문에 볼륨 전체에 대한 암호화를 지원하는 싱글 AMI를 만들 수 있으며, 원한다면 개별 KMS 고객 마스터 키를 각 볼륨에서 사용할 수 있습니다.

암호화된 EBS 부팅 볼륨 만들기

암호화된 EBS 부팅 볼륨 만드는 과정은 기존 AMI(리눅스나 윈도)에서 시작합니다. AMI을 직접 소유하거나 공개되어 있는 것을 바로 사용할 수 있습니다. 또는 이미지로 부터 AMI를 시작하여, 암호화된 EBS 부팅 볼륨을 이미지로 만들 수 있습니다. (예를 들어 윈도 AMI). 암호화된 AMI는 개인적으로만 사용가능하며 다른 AWS 계정에 공유할 수 없습니다.

AMI와 암호화된 스냅샷으로 ec2-copy-image 명령어를 이용하여 간단하게 새로운 AMI를 만들 수 있습니다.

$ ec2-copy-image -r source_region -s source_ami_id \

[-n ami_name] [-d ami_description] [-c token] \

[--encrypted] [--kmsKeyID keyid]만약 --encrypted 파라미터와 --kmsKeyID 없이 암호화를 요청하면, 기본 EBS 고객 마스터키 (CMK)를 사용합니다.

예를 들어, Amazon Linux AMI를 복사하는 방법입니다.

$ ec2-copy-image -r us-east-1 -s ami-60b6c60a \

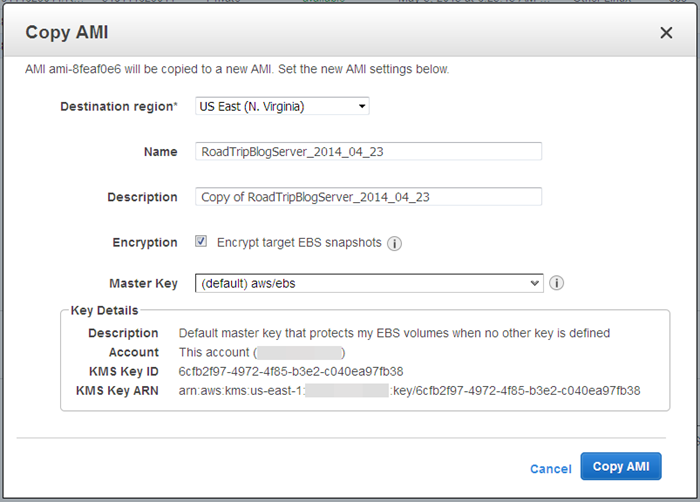

--encrypted --kmsKeyID arn:aws:kms:us-east-1:012345678910:key/abcd1234-a123-456a-a12b-a123b4cd56ef암호화된 부팅 볼륨과 AMI를 EC2 관리 콘솔에서 만들 수도 있습니다.

암호화된 EBS 부팅 볼륨 사용하기

새 AMI를 만들고 나면, 새로운 인스턴스를 띄울 때 마다 사용할 수 있습니다. 코드를 수정하거나 운영 과정을 바꿀 필요가 없습니다.

정식 출시

본 기능은 Beijing (China)을 제외한 모든 AWS 리전에서 사용 가능하며, 암호화 기능에 따른 추가 비용은 없습니다.

— Jeff;

이 글은 New – Encrypted EBS Boot Volumes의 한국어 번역입니다.