Amazon Web Services ブログ

新規 – リージョン間 VPC ピアリング

最新の AWS re:Invent 2 つのローンチに追いつこうとしているところです!

本日は、リージョン間の VPC ピアリングについてお話したいと思います。2014 年初頭以降、同じ AWS リージョンの仮想プライベートクラウド (VPC) 間でピアリング接続を作成することができるようになっています (詳細は、「New VPC Peering for the Amazon Virtual Cloud」を参照してください)。一旦確立されると、ピアリングされた VPC の EC2 インスタンスは、プライベート IP アドレスを使用して、同じネットワーク上にあるかのように、ピアリング接続を介して互いに通信できます。

re:Invent において、ピアリングモデルを拡張し、AWS リージョン全体で機能するようにしました。既存のモデルと同様に、同じ AWS アカウント内または一対のアカウント間でも機能します。私の以前の投稿に記載されているユースケースはすべて、引き続き適用されます。組織全体の VPC に共有リソースを集中させ、複数の部門ごとの VPC とピアリングすることができます。また、コンソーシアム、コングロマリット、または合弁企業のメンバー間でリソースを共有することもできます。

さらに、リージョン間 VPC ピアリングにより、AWS リージョン間に存在する高度な分離を活用しながら、リージョンにまたがる高度に機能的なアプリケーションを構築することができます。たとえば、計算やストレージリソースの地理的な場所を選択して、規制要件やその他の制約を遵守するのに役立てることができます。

ピアリングの詳細

この機能は、現在米国東部(バージニア州北部)、米国東部(オハイオ州) 、米国西部(オレゴン州)、および EU(アイルランド)リージョン、および IPv4 トラフィックでご利用いただけます。これらのリージョン内の任意の 2 つの VPC は、明確な、重複しない CIDR ブロックを有する限り、接続できます。これにより、すべてのプライベート IP アドレスが一意であることが保証され、一対の VPC 内のすべてのリソースが、ネットワークアドレス変換の形式を必要とせずに互いにアドレス指定できるようになります。

ある VPC から他の VPC への招待を送信することによって接続がリクエストされ、接続を確立するためには、招待を受け入れる必要があります。AWS マネジメントコンソール、VPC API、AWS コマンドラインインターフェイス (CLI)、または AWS Tools for Windows PowerShell を使用して、ピアリング接続を設定できます。

異なるリージョンの VPC 間で渡すデータは、暗号化された形式で AWS グローバルネットワークを通過します。データは、最新のアルゴリズムと自動的に管理され、回転される AWS 指定のキーを使用して AEAD 方式で暗号化されます。同じキーがすべてのピアリング接続のトラフィックを暗号化するために使用されます。これにより、顧客に関係なく、すべてのトラフィックが同じに見えます。VPC 間のトラフィックが断続的になる状況では、この匿名性によりさらなる保護が行われます。

リージョン間ピアリングを設定する

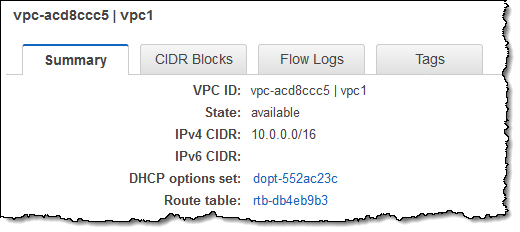

ここでは、2 つの VPC の間でピアリングを設定する方法について説明します。私は米国東部 (バージニア州北部) の VPC から始め、米国東部 (オハイオ州) の VPC とのピアリングをリクエストします。オハイオ州の VPC の ID (vpc-acd8ccc5) に注目することから始めましょう。

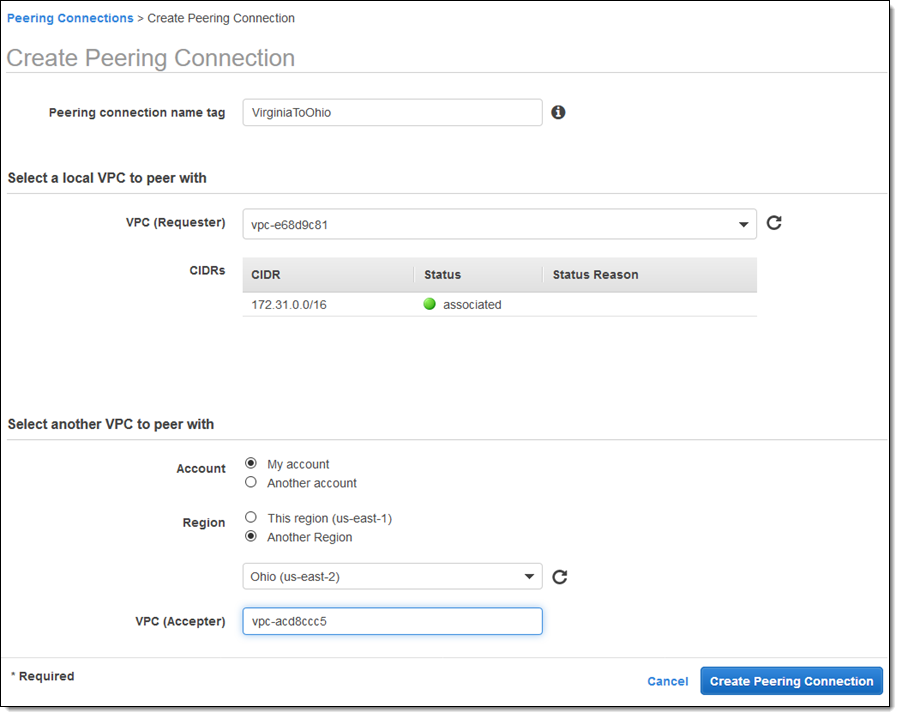

次に、米国東部 (バージニア州北部) リージョンに切り替え、[Create Peering Connection] をクリックし、オハイオ州の VPC とピアリングすることを選択します。ID を入力し、[Create Peering Connection] をクリックして進みます。

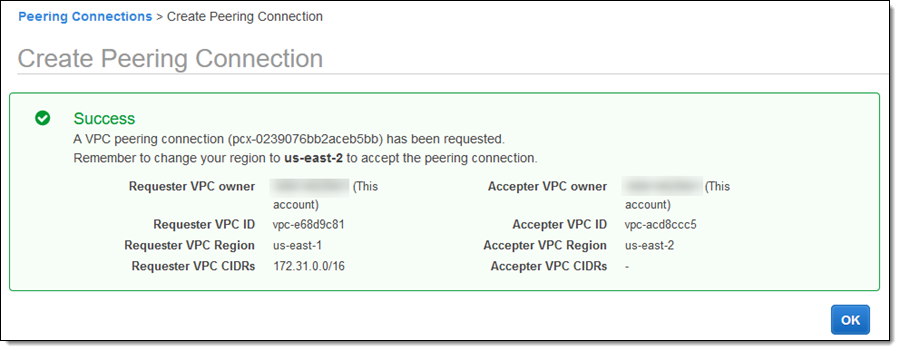

これにより、ピアリングリクエストが作成されます。

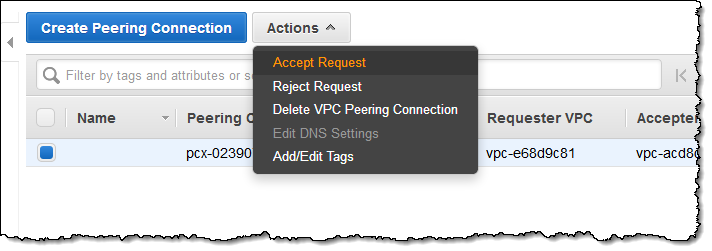

相手側のリージョンに切り替え、保留中のリクエストを受け入れます。

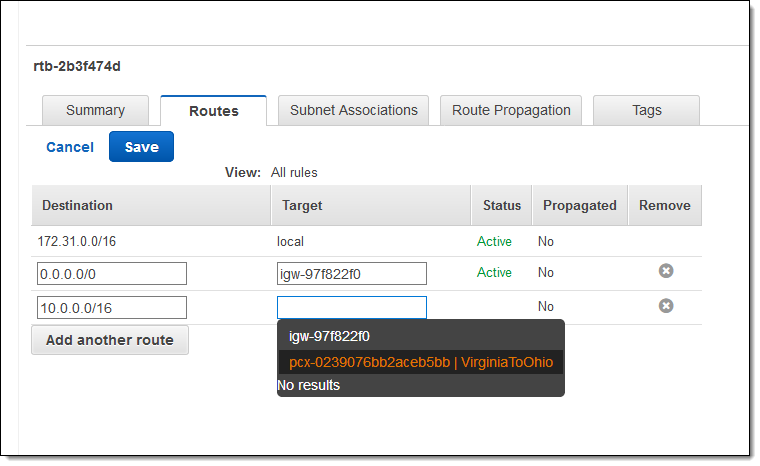

ここで、それぞれにルートテーブルエントリを作成することにより、2 つの VPC 間の IPv4 トラフィックをルーティングするように調整する必要があります。メインルートテーブルまたは特定の VPC サブネットに関連付けられたテーブルを編集できます。バージニア州からオハイオ州へのトラフィックのルートを調整する方法は次のとおりです。

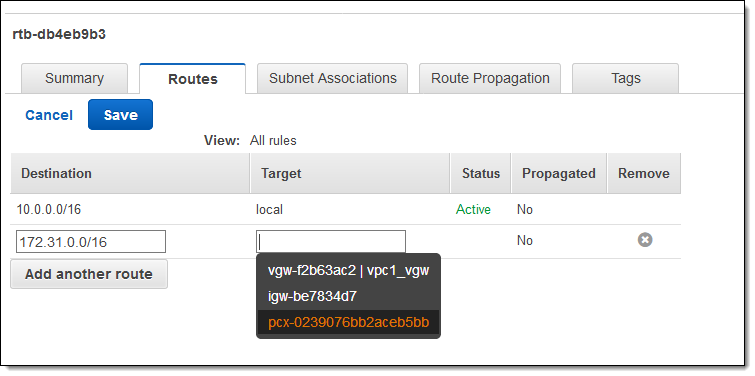

オハイオ州からバージニア州へルートする方法は次のようになります。

これを実行するための詳細な方法については、「VPC ピアリング接続のルートテーブルの更新」を参照してください。

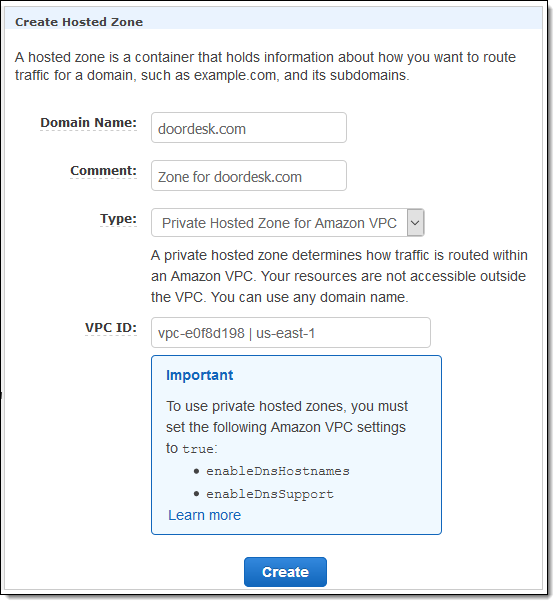

EC2 インスタンス (ip-10-90-211-18.ec2.internal など) のプライベート DNS 名は、ピアリング接続を通じて解決されません。他の VPC の EC2 インスタンスやその他の AWS リソースを参照する必要がある場合は、Amazon Route 53 を使用してプライベートホストゾーンを作成することをご検討ください。

単一のリージョン内の VPC ピアリングとは異なり、リージョン間 VPC ピアリングでセキュリティグループを参照することはできません。また、ジャンボフレームをリージョン間で送信することはできません。

— Jeff;