Amazon Web Services 한국 블로그

AWS 멀티 리전간 VPC 피어링 신규 기능 소개

오늘은 지난번 re:Invent 출시 뉴스 중 매우 중요한 “리전 간 VPC 피어링”에 대해서 이야기해볼까 합니다. 2014년 초부터 같은 AWS 리전의 VPC (Virtual Private Cloud) 간에 피어링 연결을 설정할 수 있게 되었습니다(자세한 내용은 Amazon 가상 클라우드의 새로운 VPC 피어링 참조). 피어링된 VPC에 설정된 EC2 인스턴스는 프라이빗 IP 주소를 사용하여 피어링 연결을 통해, 마치 동일한 네트워크에 있는 것처럼 서로 통신할 수 있습니다.

re:Invent에서 서로 다른 AWS 리전 간에도 작동하도록 피어링 모델을 확장한 바 있습니다. 기존 모델과 마찬가지로 같은 AWS 계정 내에서는 물론, 서로 다른 계정의 쌍 간에도 작동합니다. 이전 게시물에서 소개한 모든 사용 사례가 그대로 적용됩니다. 즉, 조직 전체의 VPC에서 공유 리소스를 중앙 집중화한 후 여러 개의 부서별 VPC와 피어링할 수 있습니다. 또한 컨소시엄, 대기업 또는 합작 투자 회사의 구성원 간에 리소스를 공유할 수도 있습니다.

리전 간 VPC 피어링을 통해 AWS 리전 간에 존재하는 높은 격리 수준의 이점을 활용하면서도 여러 리전에 걸쳐 작동하는 고도의 기능을 갖춘 애플리케이션을 구축할 수 있습니다. 예를 들어 규정 요건과 기타 제약 조건에 부합하도록 컴퓨팅 리소스와 스토리지 리소스의 지리적 위치를 선택할 수 있습니다.

피어링 세부 정보

이 기능은 현재 미국 동부(버지니아 북부), 미국 동부(오하이오), 미국 서부(오레곤) 및 EU(아일랜드) 리전에서 IPv4 트래픽에 대해 지원됩니다. 이들 리전에서는 VPC의 CIDR 블록이 서로 중첩되지 않고 고유한 경우, 두 VPC를 서로 연결할 수 있습니다. CIDR 블록이 서로 다르면 모든 프라이빗 IP 주소가 고유하며, 따라서 VPC 쌍의 모든 리소스가 일종의 네트워크 주소 변환 과정 없이 서로를 식별할 수 있습니다.

연결은 특정 VPC에서 초대를 전송하는 방식으로 요청하는데, 상대방이 초대를 수락해야 연결이 설정됩니다. 피어링 연결은 AWS Management Console, VPC API, AWS 명령줄 인터페이스 또는 Windows PowerShell용 AWS 툴을 사용하여 설정할 수 있습니다.

서로 다른 두 리전의 VPC 간에 전달되는 데이터는 암호화된 형식으로 AWS 글로벌 네트워크를 통해 전송됩니다. 이 데이터는 최신 알고리즘과 AWS에서 제공한 키를 사용하여 AEAD 방식으로 암호화됩니다. 암호화에 사용되는 키는 자동으로 관리되고 순환됩니다. 모든 피어링 연결의 트래픽을 암호화하는 데에도 동일한 키가 사용되므로, 고객에 관계없이 모든 트래픽은 서로 구분되지 않습니다. 이 같은 익명성은 VPC 간 트래픽이 간헐적으로 발생하는 상황에서 보안을 강화해줍니다.

리전 간 피어링 설정

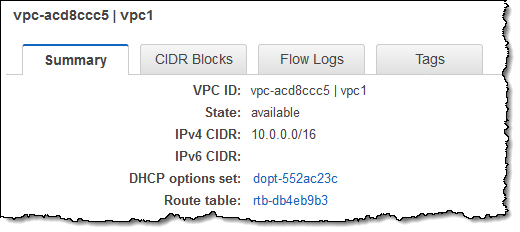

두 VPC 간에 피어링을 설정하는 방법은 다음과 같습니다. 먼저 미국 동부(버지니아 북부)의 VPC에서 미국 동부(오하이오)의 VPC에 대해 피어링을 요청합니다. 이를 위해 오하이오 VPC의 ID(vpc-acd8ccc5)를 기록해 둡니다.

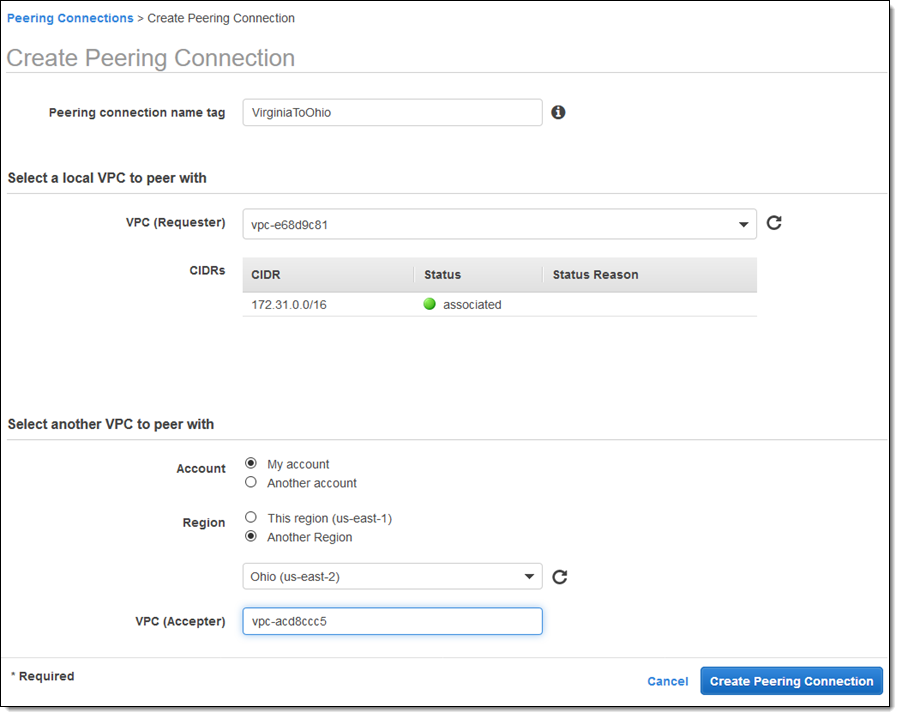

그런 다음 미국 동부(버지니아 북부) 리전으로 전환하여 Create Peering Connection을 클릭하고 오하이오의 VPC와 피어링하도록 선택합니다. ID를 입력하고 Create Peering Connection을 클릭해 계속 진행합니다.

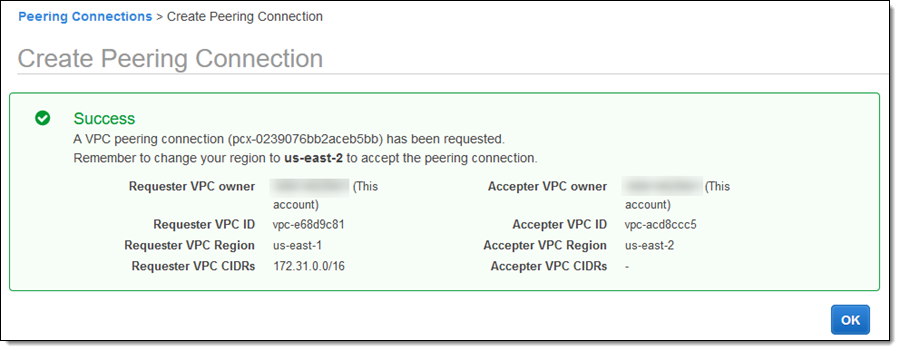

그러면 다음과 같이 피어링 요청이 생성됩니다.

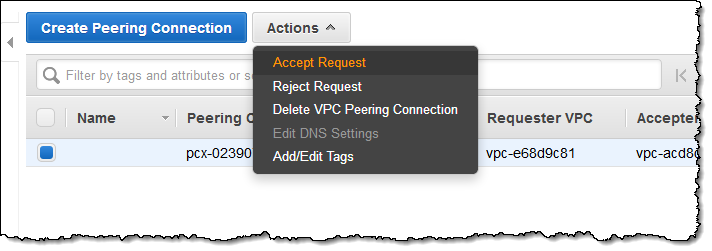

다른 리전으로 전환하여 대기 중인 요청을 수락합니다.

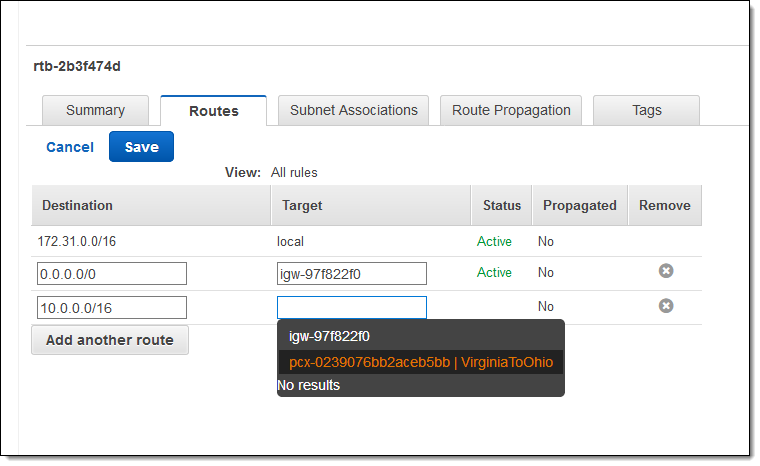

이제 각 VPC에 라우팅 테이블 항목을 생성하여 두 VPC 간에 IPv4 트래픽을 라우팅하도록 설정을 조정해야 합니다. 기본 라우팅 테이블 또는 특정 VPC 서브넷과 연관된 라우팅 테이블을 편집할 수 있습니다. 버지니아에서 오하이오로 트래픽을 라우팅하도록 설정을 조정하는 방법은 다음과 같습니다.

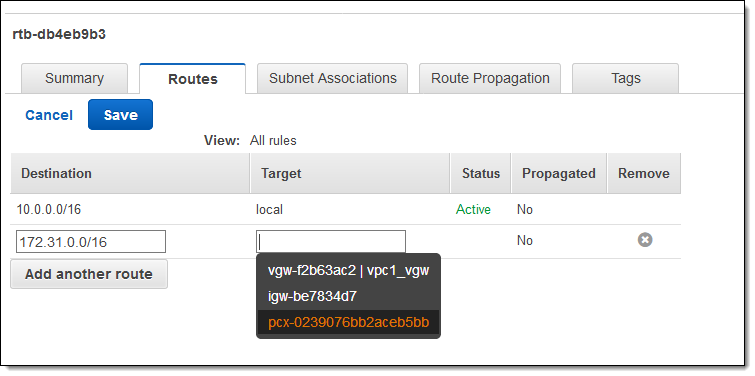

오하이오에서 버지니아로 트래픽을 라우팅하도록 설정하는 방법은 다음과 같습니다.

이 설정 방법을 자세히 알아보려면 Updating Your Route Tables for a VPC Peering Connection을 참조하십시오.

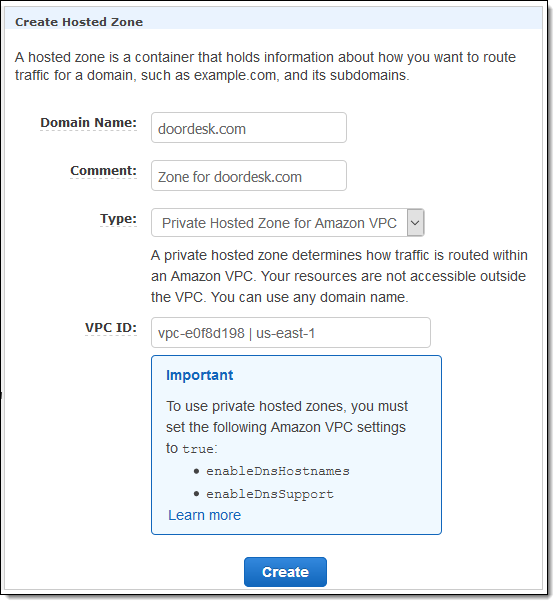

EC2 인스턴스의 프라이빗 DNS 이름(ip-10-90-211-18.ec2.internal 등)은 피어링 연결에서 식별되지 않습니다. 다른 VPC의 EC2 인스턴스와 기타 AWS 리소스를 참조해야 하는 경우 Amazon Route 53을 사용하여 프라이빗 호스팅 영역을 생성하는 것이 좋습니다.

단일 리전 내에서의 VPC 피어링과 달리 리전 간 VPC 피어링에서는 보안 그룹을 참조할 수 없습니다. 또한 리전 간에는 점보 프레임을 전송할 수 없습니다.

– Jeff;