Amazon Web Services 한국 블로그

새로운 기능 – Amazon VPC 네트워크 액세스 분석기

조직의 네트워킹, 클라우드 운영 또는 보안 팀의 일원이라면 이 새로운 기능이 마음에 드실 것입니다. 새로운 Amazon VPC 네트워크 액세스 분석기는 의도하지 않은 네트워크 액세스로 이어지는 네트워크 구성을 식별할 수 있게 지원합니다. 잠시 후 살펴보겠지만, 이 서비스는 보안 태세를 개선하면서 조직과 조직의 민첩성 및 유연성을 유지할 수 있는 방법을 제안합니다. 오류가 발생하기 쉽고, 확장하기 어려운 네트워크 구성을 수동으로 확인하는 것과는 달리, 이 도구를 사용하면 규모와 복잡성에 관계없이 AWS 네트워크를 분석할 수 있습니다.

Amazon VPC 네트워크 액세스 분석기 소개

네트워크 액세스 분석기는 당사의 자동화된 추론 기술을 활용합니다. 이 기술은 AWS IAM Access Analyzer, Amazon VPC Reachability Analyzer, Amazon Inspector Network Reachability 및 기타 입증 가능한 보안 도구가 이미 제공하고 있습니다.

이 새로운 도구는 네트워크 액세스 범위를 사용하여 AWS 리소스 간에 원하는 연결을 지정합니다. Amazon에서 생성한 범위 세트로 시작한 다음, 복사 및 사용자 지정하거나 처음부터 직접 생성할 수 있습니다. 범위는 고급 수준으로, 특정 네트워크 아키텍처 또는 구성과 무관하며, 네트워크에 대한 적절한 액세스 및 연결 수준을 지정하는 언어로 간주할 수 있습니다. 예를 들어, 범위를 생성하여 모든 웹 앱의 방화벽을 사용한 인터넷 리소스 액세스 여부를 확인하거나, 재무팀에서 사용하는 AWS 리소스가 개발팀에서 사용하는 리소스와 분리되어 있으며, 구별되고, 연결할 수 없음을 나타낼 수 있습니다.

특정 범위에 대해 네트워크를 평가하려면 네트워크를 선택하고 분석을 시작합니다. 몇 분 동안 실행한 다음 검색 결과 집합을 생성합니다. 각 결과는 범위에 정의된 AWS 리소스 간의 예상치 못한 네트워크 경로를 나타냅니다. 결과를 분석하고, 구성을 조정하거나, 결과에 따라 범위를 수정하고, 분석을 다시 실행할 수 있습니다. 이 모든 작업을 단 몇 분만에 완료할 수 있습니다.

분석 프로세스는 보안 그룹, CIDR 블록, 접두사 목록, 탄력적 네트워크 인터페이스, EC2 인스턴스, 로드 밸런서, VPC, VPC 서브넷, VPC 엔드포인트, VPC 엔드포인트 서비스, Transit Gateways, NAT 게이트웨이, 인터넷 게이트웨이, VPN 게이트웨이, 피어링 연결 및 Network Firewall을 포함하는 광범위한 AWS 리소스를 검사합니다. 범위는 Resource Groups을 사용하여 특정 방식으로 태그가 지정된 모든 리소스를 참조할 수 있습니다.

네트워크 액세스 분석기 사용

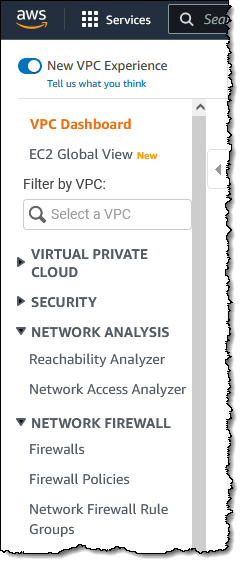

시작하려면 VPC 콘솔을 열고 좌측 탐색 메뉴에서 [네트워크 분석] 섹션을 찾은 다음, [네트워크 액세스 분석기]를 클릭합니다.

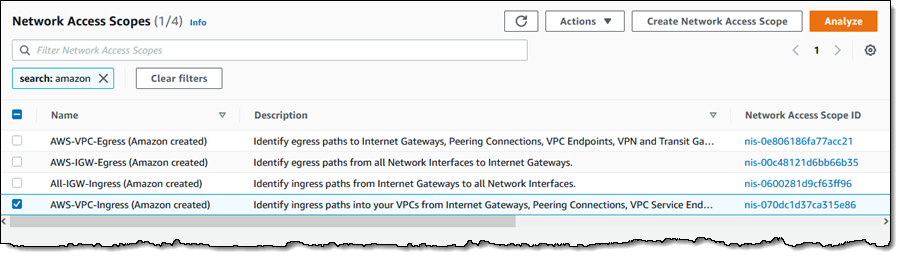

모든 범위를 볼 수 있습니다. 처음에는 Amazon에서 생성하여 사용할 준비가 된 네 가지가 있습니다.

분석을 수행하려면 범위(AWS-VPC-Ingress (Amazon 생성))를 선택하고 [분석]을 클릭합니다. 범위 설명은 다음과 같습니다.

“인터넷 게이트웨이, 피어링 연결, VPC 서비스 엔드포인트, VPN 및 Transit Gateway에서 VPC로의 수신 경로를 식별합니다.”

분석은 몇 분 동안 실행되며 결과가 완료되는 즉시 표시됩니다.

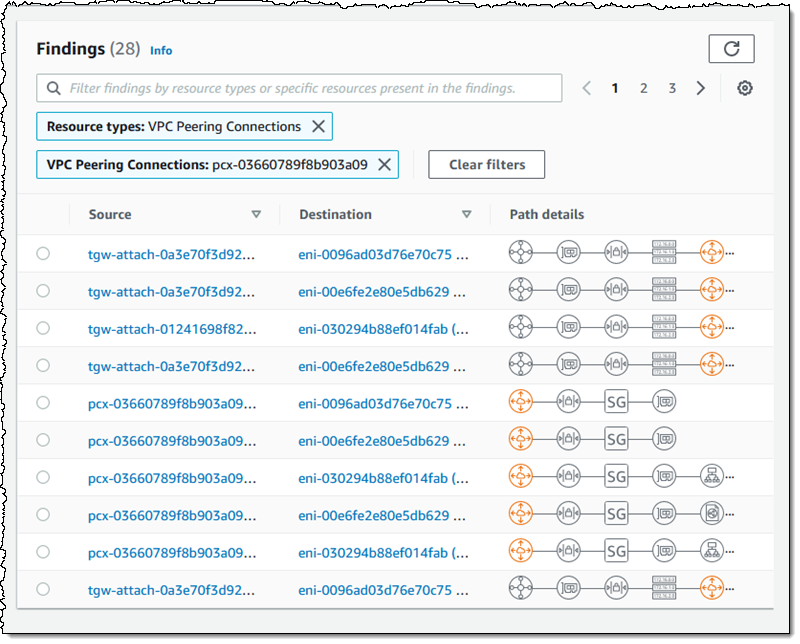

여기에 매우 유용한 정보가 많이 있습니다! 스펙트럼 차트는 조사 결과에 있는 리소스의 개요를 제공합니다. 마우스 포인터를 세그먼트 위로 가져가 자세히 알아보거나, 세그먼트를 클릭하여 검색 결과를 필터링하고 특정 리소스 또는 리소스 유형을 참조하는 세그먼트만 표시합니다.

예를 들어 VPC 피어링 연결을 클릭하면 VPC 피어링 연결을 참조하는 모든 결과를 볼 수 있습니다.

보시다시피 Path 세부 정보는 경로 내 VPC 피어링 연결을 강조합니다! 다음 단계는 결과를 검토하고, 예상되는 결과를 결정하며, 해당 내용이 향후 발견에서 제외되도록 범위에 추가하는 것입니다 (자세한 내용은 조금 더 자세히 설명합니다).

네트워크 액세스 범위 내부

위에서 사용한 네트워크 액세스 범위를 간단히 살펴본 다음, 시각적 작성기를 사용하여 처음부터 다른 범위를 구축해 보겠습니다. 각 범위는 JSON 형식으로 표시되며, 소스와 대상 간의 범위 내 (허용 가능한) 트래픽으로 간주되는 대상을 나타냅니다.

MatchPaths 요소는 소스 및 대상 요소를 포함합니다. 이러한 개별 요소는 AWS 리소스 유형과 특정 리소스를 식별합니다. 여기에는 표시되지 않지만, 범위에는 원본 및 대상 IP 주소, 포트, 접두사 목록 및 트래픽 유형(TCP 또는 UDP)도 포함될 수 있습니다. ExcludePaths는 리소스 유형, 특정 리소스 등을 포함할 수 있습니다. 예를 들어 모든 Internet Gateway 수신 트래픽과 일치하는 소스 및 대상을 정의하되, 로드 밸런서를 통과하는 트래픽은 제외하거나 배스천 인스턴스로 향하는 SSH 트래픽을 제외할 수 있습니다.

네트워크 액세스 범위 구축

세 가지 방법으로 새로운 범위를 생성할 수 있습니다. 기존 항목을 복제 및 수정하거나, 처음부터 시작해 비주얼 작성기를 사용하거나, 자체 JSON을 작성하고, CLI 또는 API를 사용하여 범위를 생성할 수 있습니다. [네트워크 액세스 범위 생성]을 클릭하여 작성기를 사용합니다.

사전 정의된 다섯 가지 템플릿 중 하나로 시작하거나, 직접 생성할 수 있습니다.

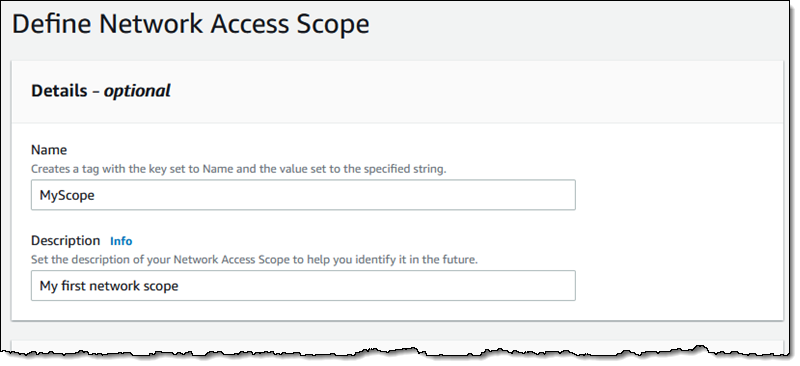

이름 및 설명을 입력합니다.

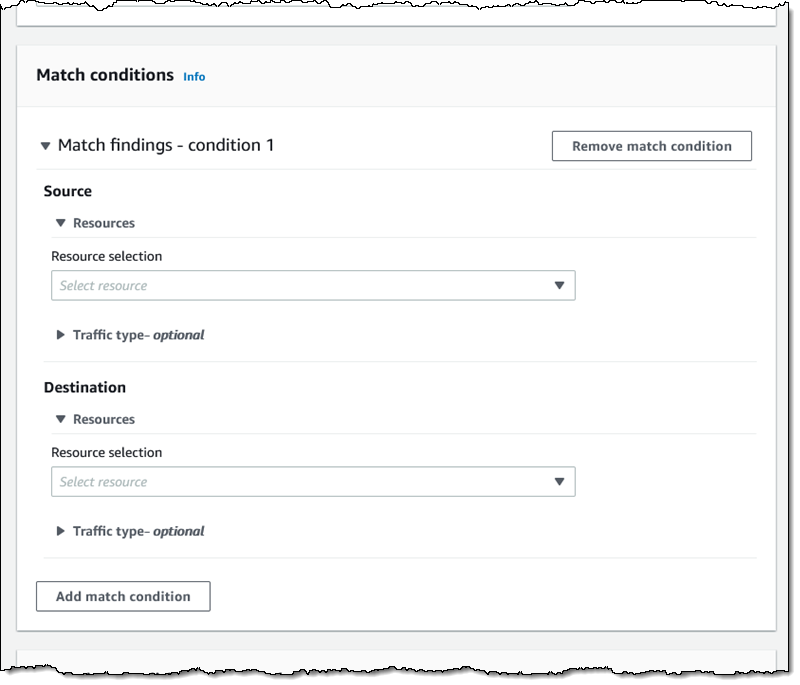

그런 다음 리소스 유형, ID, 트래픽 유형 등으로 소스와 대상을 정의합니다.

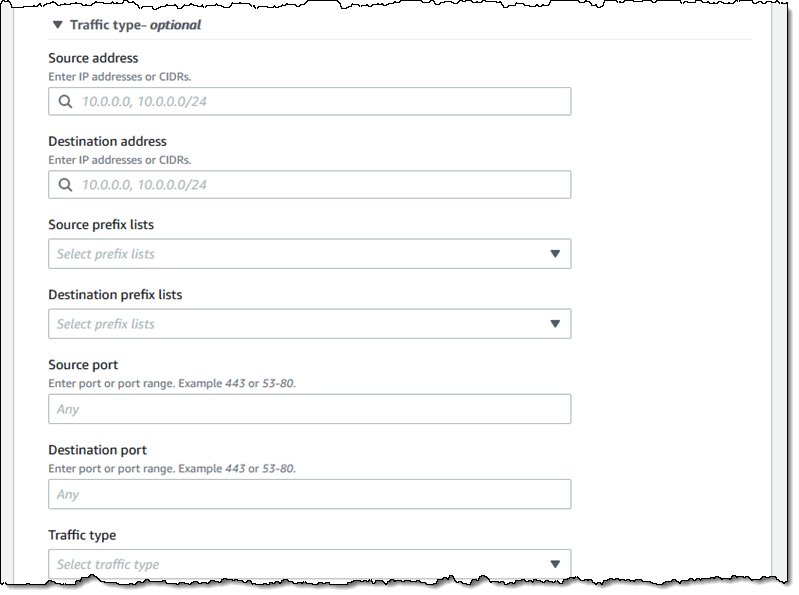

트래픽 유형을 일치시키기 위한 다양한 옵션이 있습니다. 이렇게 하면 매우 구체적인 목적을 위한 범위를 생성할 수 있습니다.

유사한 인터페이스를 사용해 선택적 제외를 추가할 수 있습니다.

주요 사항

매우 강력한 도구이며 여러분도 좋아할 것이라고 생각합니다. 이에 대한 몇 가지 주요 사항을 알려드립니다.

요금 – 평가의 일부로 분석된 각 탄력적 네트워크 인터페이스(ENI)에 대해 0.002 USD를 지불합니다.

리전 – Network Access Analyzer는 미국 동부(버지니아 북부), 미국 동부(오하이오), 미국 서부(캘리포니아 북부), 미국 서부(오레곤), 아프리카(케이프타운), 아시아 태평양(홍콩), 아시아 태평양(뭄바이), 아시아 태평양(서울), 아시아 태평양(싱가포르), 아시아 태평양(시드니), 아시아 태평양(도쿄), 캐나다(중부), 유럽(프랑크푸르트), 유럽(아일랜드), 유럽(런던), 유럽(밀라노), 유럽(파리), 유럽(스톡홀름), 남아메리카(상파울루) 및 중동(바레인) 리전에서 제공됩니다.

작업 중 – AWS는 AWS Organizations 지원, 정기 일정에 따른 분석 실행 기능, IPv6 주소 범위 및 리소스 지원 등 제품 로드맵에 많은 추가 기능을 제공합니다.

– Jeff