O blog da AWS

Automatize a criação de casos de suporte da AWS usando os alarmes do Amazon CloudWatch e o Amazon Bedrock

É fundamental a rapidez com que o suporte da AWS é notificado quando algo dá errado no ambiente de produção. Portanto, ter um mecanismo para criar automaticamente um caso de suporte com base em um alarme do CloudWatch pode agilizar a atenção necessária do suporte da AWS. Ele permite que você concentre seus recursos em lidar com o impacto nos negócios simultaneamente, enquanto a equipe de suporte realiza verificações primárias no recurso relatado pelo alarme.

Exemplos de casos de uso

- Solução de um problema intermitente, em que você deseja notificar a AWS assim que o problema ocorrer novamente para solução de problemas ao vivo.

- Respondendo às verificações de saúde do Amazon Route 53 que você estabelece para monitorar a integridade do aplicativo.

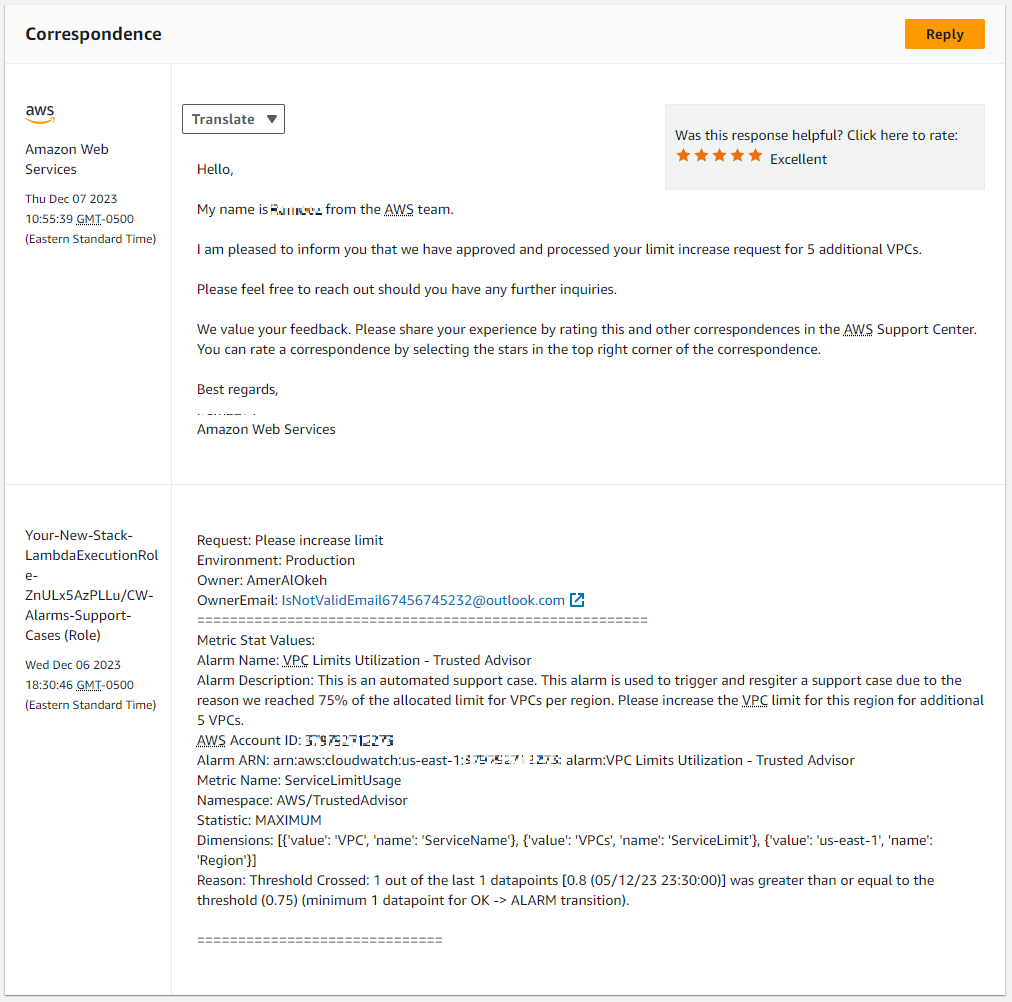

- Automatizando a solicitação de aumento do limite de serviço. Você pode criar um alarme do CloudWatch para notificá-lo quando estiver próximo de um limite de valor de cota.

Visão geral da solução

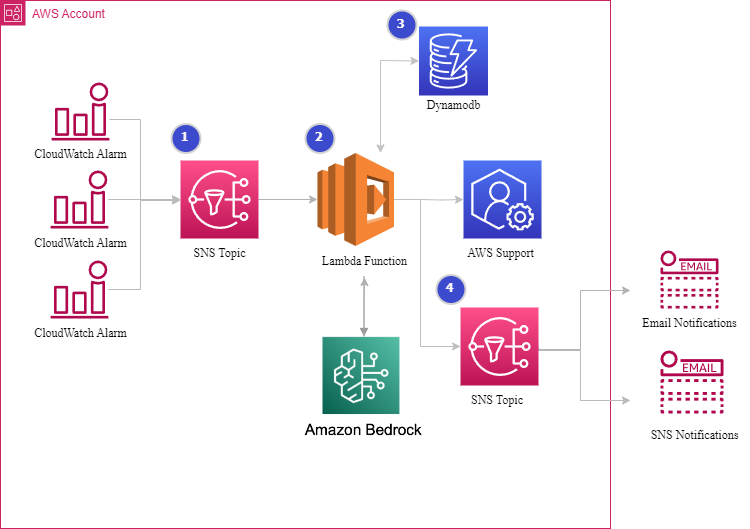

Essa solução é implantada como uma stack do AWS CloudFormation, que cria os seguintes recursos em sua conta da AWS:

- Um tópico do Amazon Simple Notification Service (Amazon SNS) que pode ser usado como uma ação para que o alarme do CloudWatch acione a função AWS Lambda.

- Uma função do AWS Lambda que contém código Python.

- Uma tabela do Amazon DynamoDB usada para registrar os casos de suporte gerados por esse fluxo de trabalho para futuras verificações de status.

- Um tópico do SNS para receber notificações sobre as atividades do AWS Support processadas pelo fluxo de trabalho.

- Uma função de execução do Lambda usada pela função Lambda com todas as permissões necessárias para executar as tarefas da solução.

Figura 1: Arquitetura em alto nível para a solução

Pré-requisitos

Os seguintes pré-requisitos são necessários:

- Uma conta da AWS.

- É necessário um usuário com permissões do IAM para criar tabelas no Amazon DynamoDB, a camada do AWS Lambda, a função do AWS Lambda, a função de execução do AWS Lambda e o tópico do Amazon SNS.

- A conta da AWS deve estar inscrita no Business Support, Enterprise On-Ramp ou Enterprise Support para acessar a API do AWS Support.

- Acesso ao modelo de linguagem grande (LLM) Claude 2 da Anthropic in Bedrock.

A solução funciona da seguinte forma:

- Um tópico do SNS é adicionado à ação de alarme do CloudWatch.

- Se a ação de alarme for acionada, o tópico do SNS enviará um objeto JSON contendo detalhes sobre a alteração do estado do alarme para a função Lambda assinada (2).

- A função Lambda é executada e executa as seguintes etapas:

-

-

- Analisando os detalhes da alteração do estado do alarme, a função extrai o namespace de informações, metric_name, new_state_reason, alarm_arn e dimensões.

- Verificando a tabela do DynamoDB em busca de casos relacionados ao mesmo alarm_arn. Se existir um caso de suporte não resolvido para o mesmo alarme, a função envia uma notificação aos assinantes do Amazon SNS e inclui a atualização mais recente do caso de suporte. Caso contrário, ele prossegue para a próxima etapa e cria um novo caso de suporte. Essa etapa é essencial para evitar que alarmes ruidosos gerem casos duplicados.

- Realizando a classificação de incidentes. A API do AWS Support exige variáveis ServiceCode, CategoryCode e SeverityCode, que podem variar dependendo do incidente. Para classificar o incidente adequadamente, a função aproveita o modelo Anthropic Claude v2 via Bedrock para realizar uma pesquisa semântica baseada em IA. O Bedrock determina os valores de ServiceCode e CategoryCode com base nos dados analisados do evento de alarme. Posteriormente, na Etapa 5, discutiremos como o SeverityCode é determinado.

- Extraindo tags de recursos de alarme. O Lambda extrai as tags de alarme e as utiliza como contexto adicional nos detalhes do caso de suporte. Isso ajuda o AWS Support a entender melhor como fornecer a assistência necessária.

- Criação do caso de suporte usando os valores de classificação de incidentes retornados do Bedrock combinados com as tags do alarme definidas pelo usuário.

- Registrando o novo caso de suporte na tabela do DynamoDB para referência futura.

- Enviar uma notificação para todos os endpoints inscritos em um tópico do SNS.

-

Figura 2: Um caso de suporte criado usando o alarme do CloudWatch para solicitar o aumento do limite da VPC quando o uso da VPC atingiu mais de 75% da cota disponível.

Considerações sobre o uso na produção

Leve em consideração as seguintes considerações ao usar na produção:

Uso na produção: essa solução não pretende ser o único meio de geração de relatórios de incidentes. Use-o em conjunto com seus processos existentes de gerenciamento de incidentes, relatórios e notificação.

Criptografia: a melhor prática é usar a criptografia em qualquer lugar. No código de exemplo fornecido com esta postagem, os tópicos do SNS não estão criptografados. Ao usar essa solução na produção, criptografe esses recursos usando o AWS Key Management Service (AWS KMS).

Retenção de registros: o código de amostra fornecido com esta publicação tem um período de retenção codificado do Amazon CloudWatch Logs de 30 dias. É recomendável considerar as políticas de retenção de armazenamento de dados da sua organização ao usá-lo na produção.

Detalhes do caso de suporte: o código de amostra fornecido combina os valores da chave do evento de alarme e as tags de recursos do alarme do CloudWatch para fornecer mais contexto sobre a situação. Adicionar tags como SeverityCode, OwnerEmail, Details, ApplicationName, CallBack e qualquer informação adicional compartilhável ajudará o AWS Support a entender melhor o impacto desse evento.

Métricas personalizadas: o código de amostra também oferece suporte às métricas personalizadas do CloudWatch. Para receber recomendações sobre classificação de incidentes, o Bedrock exige o namespace, metric_name e os parâmetros de detalhes da métrica do CloudWatch. É essencial que esses valores sejam descritivos para correlacionar o incidente com a equipe de suporte de serviço relevante. Você pode escolher um valor de namespace na lista de serviços da AWS que publicam métricas do CloudWatch.

Passo a passo

Etapa 1: implantar a solução usando o console do CloudFormation

Siga as etapas abaixo para implantar o modelo YAML do CloudFormation.

- Clone o repositório Git ou baixe o arquivo YAML para seu diretório local.

- No console do AWS CloudFormation, escolha Create a stack.

- Em Pré-requisito — Preparar modelo, selecione Template is ready. Em Specify template, selecione Upload a template file. Escolha Escolher arquivo e navegue até o local do arquivo YAML em sua máquina, selecione o arquivo YAML e escolha Abrir.

- Escolha Avançar.

Figura 3: Etapa 1: Visualização do console de seleção de arquivos YAML da pilha do CloudFormation

5. Na página Criar stack, insira o nome da stack.

6. Em Parâmetros, insira cada um dos seguintes:

-

- BedrockRegionalEndpoint — no momento de escrita deste blog, o Bedrock tinha 5 endpoints regionais de API. Para selecionar entre os endpoints de API padrão disponíveis, acesse este link. A solução utiliza endpoints padrão e não endpoints FIPS. O endpoint regional da API deve estar na seguinte sintaxe, incluindo o protocolo HTTPS:

protocol: //bedrock-runtime.region-code.amazonaws.com - BedrockRegion — insira o código da região com base no BedrockRegionalEndpoint selecionado na etapa anterior.

- BedrockRegionalEndpoint — no momento de escrita deste blog, o Bedrock tinha 5 endpoints regionais de API. Para selecionar entre os endpoints de API padrão disponíveis, acesse este link. A solução utiliza endpoints padrão e não endpoints FIPS. O endpoint regional da API deve estar na seguinte sintaxe, incluindo o protocolo HTTPS:

Figura 4: Exibição do console de requisitos de parâmetros da stack do CloudFormation, página 2

7. Selecione os padrões para o resto das páginas e escolha Avançar.

8. Na página Revisar, confirme e selecione o aviso de Capacidades. Escolha Create Stack para continuar.

Figura 5: Confirmação e análise da implantação da pilha a pilha

Figura 5: Confirmação e análise da implantação da pilha a pilha

Etapa 2: criar uma camada Lambda

O SDK Python Boto3 versão 1.28.57 ou superior é necessário para que o Lambda acesse a biblioteca para chamadas da API Bedrock. No momento em que escrevo este blog, o Lambda não estava atualizado com a biblioteca Boto3 para oferecer suporte às APIs Bedrock. As camadas do Lambda pode ser usada para incluir as dependências de função necessárias para a API Bedrock.

Siga as etapas para criar a camada Lambda:

- Instale as bibliotecas em um diretório de pacotes com o pip.

mkdir python

pip3 install -t. /python boto3==1.28.57 - Crie um arquivo ZIP das bibliotecas instaladas no diretório python.

zip -r python.zip. /python/ * - Crie uma camada Lambda

-

- No console do AWS Lambda, abra a página Layers e escolha Create layer

- Insira um nome e uma descrição opcional para sua camada

- Selecione Carregar um arquivo.zip, escolha seu arquivo python.zip e escolha Abrir

- Para tempos de execução compatíveis, selecione Python 3.11

- Escolha Criar

-

Etapa 3: adicionar a camada Lambda à função

- Abra a página de Funções do console Lambda.

- Escolha a função CW-Alarms-Support-Cases para configurar.

- Em Camadas, escolha Adicionar uma camada.

- Em Escolher uma camada, escolha Camadas personalizadas.

- No menu suspenso de Camadas personalizadas, selecione a camada que você criou na Etapa 2.

- Em Versão, escolha 1.

- Escolha Adicionar.

Etapa 4: Inscrever-se no tópico do SNS que fornece notificações de atualização do fluxo de trabalho

Depois que a implantação da stack for concluída, você poderá se inscrever no tópico do SNS e receber todas as notificações das atividades da solução. Faça login no console do Amazon SNS e selecione a região em que a pilha de soluções está implantada.

Para inscrever um novo usuário no tópico

- No painel de navegação, escolha Tópicos.

- Na lista de tópicos do SNS, selecione o nome do tópico – AlarmSupportCasesNotifications-xxxxxxxx<Your-stack-name>.

- No painel Assinaturas, escolha Criar assinatura.

- Na página Criar assinatura:

-

- Para o ARN do tópico, o ARN selecionado é – <Your-stack-name>AlarmSupportCasesNotifications-xxxxxxxx.

- Em Protocolo, escolha E-mail ou, opcionalmente, você pode usar qualquer um dos outros protocolos disponíveis.

- Para Endpoint, insira um endereço de e-mail que possa receber notificações.

- Escolha Criar assinatura.

-

- Verifique sua caixa de entrada de e-mail e escolha Confirmar assinatura no e-mail das Notificações da AWS. O ID do remetente geralmente é no-reply@sns.amazonaws.com.

- O Amazon SNS abre seu navegador e exibe uma confirmação de assinatura com seu ID de assinatura.

Figura 6: Visualização da seleção do endpoint do protocolo SNS no console do SNS, no tópico da solução SNS, em que os usuários podem se inscrever para receber notificações.

Figura 6: Visualização da seleção do endpoint do protocolo SNS no console do SNS, no tópico da solução SNS, em que os usuários podem se inscrever para receber notificações.

Etapa 5: Configurar a ação de alarme do CloudWatch para enviar eventos de alarme ao tópico do SNS

Você pode adicionar o tópico do Amazon SNS aos alarmes existentes e aos novos alarmes. Nas etapas a seguir, criaremos um novo alarme do CloudWatch.

- Faça login no console do CloudWatch. Navegue até a região em que a pilha do CloudFormation está implantada.

- No painel de navegação esquerdo, escolha Todos os alarmes.

- Na página de alarmes, clique no botão Criar alarme.

- Na página Especificar métricas e condições, escolha Selecionar métrica.

- Pesquise a métrica do CloudWatch com a qual você deseja configurar seu alarme.

- Marque a caixa de seleção ao lado da métrica desejada e escolha Selecionar métrica. Você pode escolher entre qualquer métrica única e métrica matemática.

- Defina os parâmetros de condição para quando o estado do alarme será ativado e escolha Avançar.

- Na página Configurar ações, em Notificação, configure cada uma:

-

- Um trigger do estado de alarme: escolha entre Em alarme, OK e Dados insuficientes. Isso decidirá qual novo estado do alarme acionará a solução.

- Escolha Selecionar um tópico SNS existente

- Em Enviar uma notificação, escolha o tópico SNS -CreateSupportCaseTopic-xxxxxxxx <Your-stack-name>

- Escolha Avançar

-

- Na página Adicionar nome e descrição, em nome, insira um nome para seu alarme. A descrição do alarme é opcional. No entanto, detalhes adicionais sobre o impacto desse alarme e a quais negócios esse alarme se refere ajudam a direcionar o suporte da AWS para o conjunto certo de ações necessárias para fornecer feedback primário.

- Escolha Avançar e, em seguida, escolha Criar alarme.

- Além disso, a função verifica as tags abaixo com distinção entre maiúsculas e minúsculas, se configuradas no alarme. Considere usar essas tags quando aplicável.

-

- SeverityCode (opcional): você pode definir isso como um dos valores mencionados abaixo. Caso contrário, todos os casos receberão uma severidade padrão baixa:

-

-

-

- baixo — Orientação geral

- normal — Sistema comprometido

- alto — Sistema de produção comprometido

- urgente — Sistema de produção inativo

- crítico — sistema essencial para os negócios inativo. A gravidade desse caso está disponível somente para clientes dos planos Enterprise On-Ramp e Enterprise.

-

-

-

- OwnerEmail (opcional): Por padrão, os casos de suporte da AWS enviam correspondências relacionadas às atualizações de casos para o e-mail principal da conta da AWS e o e-mail alternativo operacional. Para incluir contatos adicionais, use essa tag para receber correspondências relacionadas aos casos de suporte criados para esse alarme. Você pode adicionar vários endereços de e-mail separados por vírgulas (“,”).

- A solução retorna todas as tags adicionais adicionadas ao alarme e as inclui no corpo da mensagem do caso.

Limpando os recursos

Para excluir todos os recursos associados a essa solução, você pode navegar até o CloudFormation no console da AWS, selecionar a stack que você implantou na Etapa 1 e escolher Excluir.

Conclusão

O fluxo de trabalho automático apresentado neste blog fornece uma solução para notificar imediatamente o suporte da AWS em resposta a eventos de alarme do CloudWatch. Com a introdução do Amazon Bedrock nessa solução, podemos aproveitar os recursos da IA generativa para resolver os requisitos de classificação de incidentes por meio da API de suporte em grande escala.

Ao incorporar essa abordagem em ambientes de produção, a atenção e o feedback imediatos do suporte da AWS podem potencialmente reduzir o MTTR.

Este conteúdo é uma tradução do blog original em inglês (link aqui).

Sobre o autor

Sobre o tradutor

Felipe Brito é arquiteto de soluções na AWS e guia clientes nas melhores práticas de arquitetura na nuvem. Possui experiência com projetos de desenvolvimento de software e análise de dados.