亚马逊AWS官方博客

新增功能 – 在 AWS Organizations 中使用 AWS IAM 访问分析器

在去年的 AWS re:Invent 2019 大会上,我们发布了 AWS Identity and Access Management (IAM) 访问分析器,您可以借助此功能分析使用策略授予的 Amazon Simple Storage Service (S3) 存储桶、IAM 角色、AWS Key Management Service (KMS) 密钥、AWS Lambda 函数以及 Amazon Simple Queue Service (SQS) 队列权限,从而了解谁获得了资源的访问权限。

AWS IAM 访问分析器使用自动化推理(数学逻辑和推理的一种形式)来确定一个资源策略允许的所有可能访问路径。我们将这些分析结果称为可证明的安全性,这是一种更高水平的云安全保证。

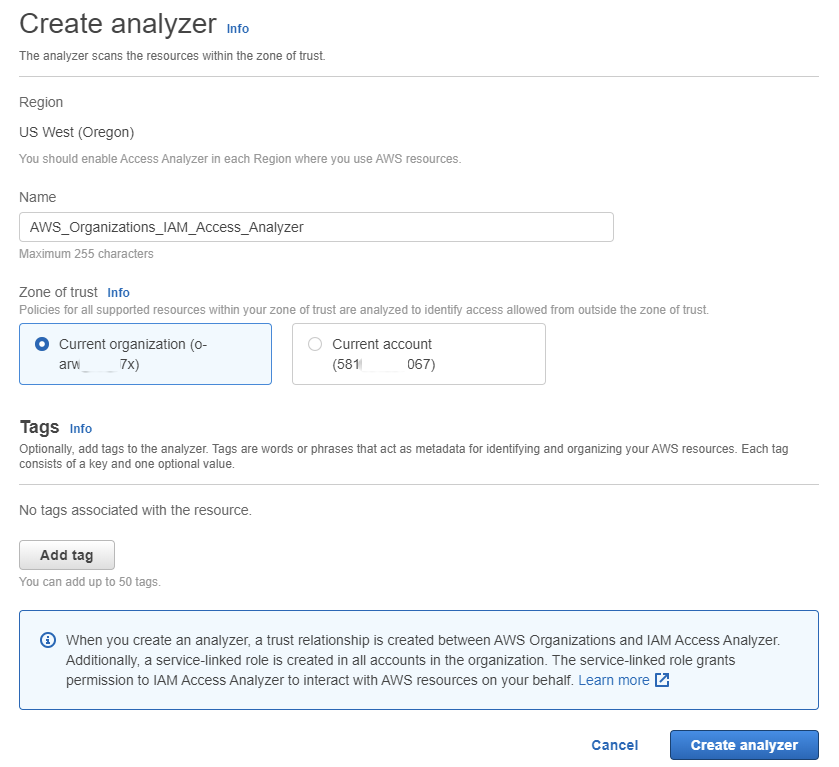

今天,我很高兴地宣布,您可以在 AWS Organizations 主账户或者某个代理成员账户中创建分析器,将整个组织作为信任区。对于每个分析器,您现在可以将特定的账户或整个组织创建为一个信任区,并设置分析器的逻辑边界以作为分析结果的依据。这将有利于您快速确定何时可以从您的 AWS 组织之外访问您组织中的资源。

适用于 AWS Organizations 的 AWS IAM 访问分析器 – 入门

只需在 IAM 控制台中的一次点击,就可以在您的组织中启用 IAM 访问分析器。启用 IAM 访问分析器后,它将分析相关策略并报告分析结果列表,说明在 IAM 控制台中以及通过 API 授予了从您的 AWS 组织之外进行公有访问或跨账户访问的资源。

在您的组织上创建分析器时,它会将您的组织识别为信任区,这意味着它将信任该组织内的所有账户,认为这些账户都拥有 AWS 资源的访问权限。访问分析器将会生成一份报告,列举从组织之外访问您的资源的权限。

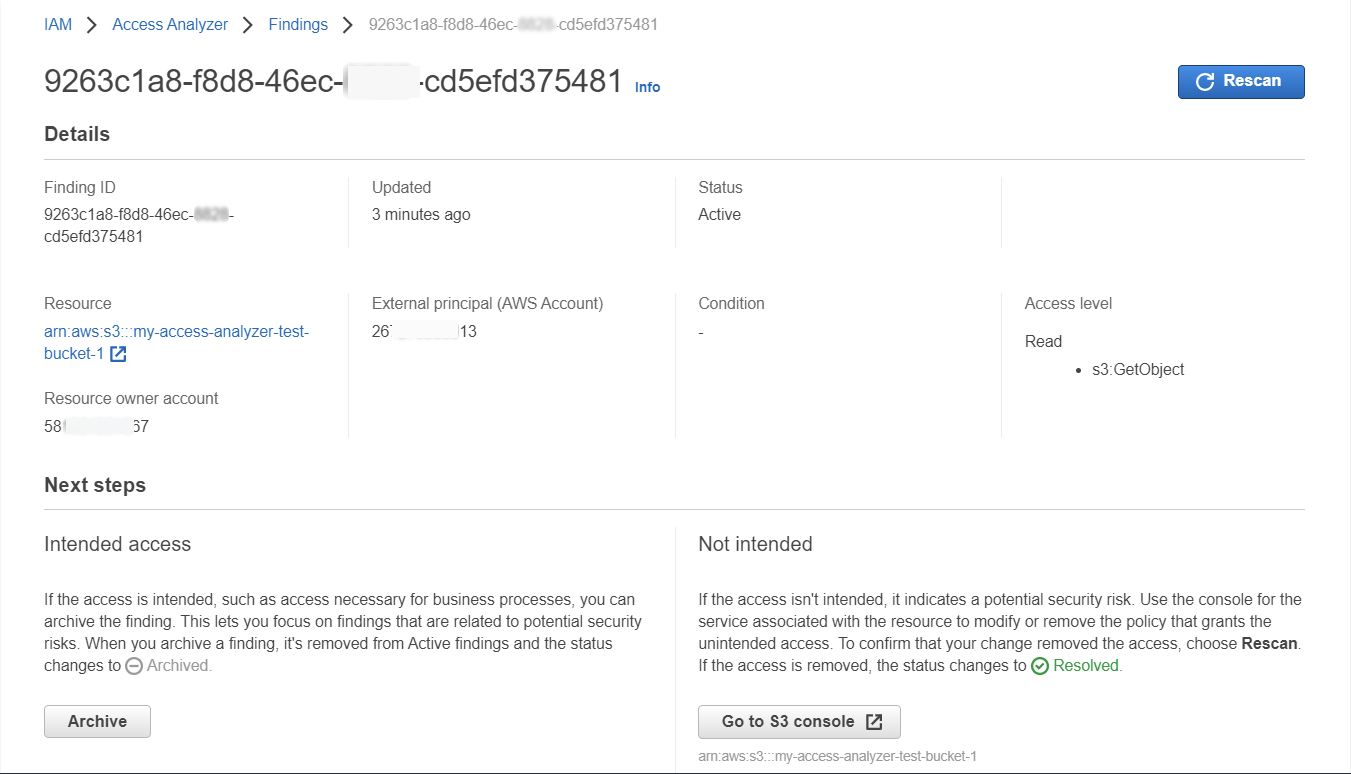

例如,如果您为您的组织创建了一个分析器,它将提供有关您组织中可以公开访问或从组织之外访问的 S3 存储桶等资源的主动分析结果。

当策略更改时,IAM 访问分析器会自动触发新的分析,并根据策略更改报告新的分析结果。您还可以手动触发重新评估。您可以将详细分析结果下载到报告中以支持合规审计。

分析器仅在创建分析器的区域有效,因此,您需要为您希望启用 IAM 访问分析器功能的每个区域创建一个唯一的分析器。

您可以在组织的主账户中为您的整个组织创建多个分析器。此外,您还可以选择将您组织中的某个成员账户作为 IAM 访问分析器的代理管理员。如果您选择将某个成员账户作为代理管理员,则该成员账户将拥有在组织中创建分析器的权限。此外,单个账户也可以创建分析器来识别可从这些账户之外访问的资源。

对于每个生成的分析结果、现有分析结果的状态更改以及在分析结果被删除时,IAM 访问分析器都会向 Amazon EventBridge 发送一个事件。您可以通过 EventBridge 监控 IAM 访问分析器分析结果。此外,AWS CloudTrail 和 AWS Security Hub 会记录所有 IAM 访问分析器的操作日志。借助 CloudTrail 采集的信息,您可以确定向访问分析器发出的请求、请求的来源 IP 地址、请求发起人、请求发出时间以及其他详细信息。

现已推出!

此集成在开放 IAM 访问分析器功能的所有 AWS 区域均可用。创建将组织作为信任区的分析器不会产生额外费用。如需了解更多信息,请观看 AWS re:Invent 2019 上的 Dive Deep into IAM Access Analyzer 和 Automated Reasoning on AWS 演讲视频。通过功能页面和文档也可以了解更多信息。

请通过 IAM 的 AWS 论坛或您常用的 AWS Support 联系方式向我们发送反馈。

– Channy;