Amazon Web Services ブログ

DataSunrise Security を使用して Amazon Redshift の PII データを保護および監査する

DataSunrise は、自社の説明によると、各種のデータベースのためのデータマスキング (動的および静的マスキング)、アクティビティモニタリング、データベースファイアウォール、および機密データ検出を含む、幅広いセキュリティソリューションを提供するデータベースセキュリティソフトウェア企業です。目標は、外部および内部の脅威と脆弱性からデータベースを保護することです。お客様はしばしば、DataSunrise Database Security を選択します。これは、Amazon Redshift、Amazon Aurora、すべての Amazon RDS データベースエンジン、Amazon DynamoDB や Amazon Athena など、AWS で実行するさまざまなデータベースエンジンを保護するときに、統一された制御とシングルユーザーエクスペリエンスを提供するからです。DataSunrise Security Suite は、Amazon Redshift の PII データを保護および監査できるツールのセットです。

DataSunrise は、アクティブなデータとデータベースセキュリティに加えて、データ監査によるパッシブなセキュリティを提供します。アクティブなセキュリティは、機密データへの不正アクセスの防止、疑わしい SQL クエリのブロック、SQL インジェクション攻撃の防止、またはリアルタイムでのデータの動的なマスキングと難読化などの事前定義されたセキュリティポリシーに基づいています。DataSunrise は、高可用性、フェイルオーバー、および Auto Scaling を備えています。

この記事では、Amazon Redshift のアクティブなセキュリティ、特に個人情報 (PII) のマスキングとアクセス制御に関する DataSunrise の機能に焦点を当てています。これは、機密情報へのアクセスの監査など、DataSunrise のパッシブなセキュリティ機能でバックアップできます。この記事では、Amazon Redshift の DataSunrise セキュリティ、その仕組み、および開始方法について説明します。

Amazon Redshift にアクティブなセキュリティが必要な理由

Amazon Redshift は、世界中で 15,000 を超えてデプロイされた、完全マネージド型のペタバイト規模のデータウェアハウス (DW) ソリューションである、超並列処理 (MPP) です。Amazon Redshift は、支払い情報や健康保険などの機密データを保護するためのデータベース暗号化メカニズムを提供します。詳細については、「Amazon Redshift Database Encryption」を参照してください。

多くの組織は、一般に個人を特定できる情報 (PII) または機密個人情報 (SPI) に分類される機密データを保存しています。このような機密情報へのアクセス制御を管理するソリューションが必要な場合があり、またできれば管理ツールを使用して、効率的かつ柔軟に管理したい場合があります。DataSunrise は、そのデータをマスクする集中管理ツールです。Amazon Redshift データウェアハウスに対するすべてのクエリに対してマスキングポリシーを適用できるようにすることで、PII および SPI データアクセス制御要件を解決します。

DataSunrise マスキングの機能

DataSunrise は、アプリケーションと Amazon Redshift のバックエンドストア間のプロキシレイヤーとして機能することにより、Amazon Redshift に対するクエリのマスキングを可能にします。これにより、透過的なデータフロー、バインディングなどを有効にする一方、エンドユーザーはマスキングされたデータまたは難読化されたデータを受信するため、ジョブを遂行することはできますが、PII データが意図せずに公開されるリスクはありません。

DataSunrise は、ポリシーを作成し、必要に応じてマスキング制約をバイパスできるように事前定義されたポリシーテンプレートから選択することにより、この情報へのアクセスを許可されたユーザーを除外できます。

仕組みの説明

DataSunrise は、データベースに接続するユーザーまたはアプリケーションとデータベースサーバー間のプロキシとして動作します。DataSunrise は、詳細な分析とフィルタリングのためにトラフィックを傍受し、データマスキングとアクセス制御ポリシーを適用して、PII データに対してアクティブなセキュリティポリシーを適用します。データベースファイアウォールが有効化されているときにセキュリティポリシーの違反が検知されると、DataSunrise は悪意のある SQL クエリをブロックして、SMTP または SNMP 経由で管理者に通知できます。リアルタイムのアラートにより、継続的なデータベースセキュリティを維持し、コンプライアンスを能率化できます。

DataSunrise はプロキシとして動作します

DataSunrise の使用開始

Amazon EC2 内の Windows または Linux インスタンスに DataSunrise をデプロイできます。完全に準備された DataSunrise AMI を AWS Marketplace からダウンロードして、Amazon Redshift クラスターを保護できます。DataSunrise Database と Data Security は、Windows プラットフォームと Linux プラットフォームの両方で使用できます。

DataSunrise をデプロイした後、Amazon Redshift のセキュリティポリシーを設定し、データマスキングとアクセス制御セキュリティルールを作成できます。セキュリティポリシーを設定してアクティブ化した後は、DataSunrise は、DataSunrise のプロキシを介してデータベースに接続するユーザーとアプリケーションのトラフィックに対してこのポリシーを実行します。

DataSunrise のお客様は、DataSunrise IP を許可するために Amazon Redshift クラスターセキュリティグループインバウンドルールを設定する必要があります。詳細については、「Amazon Redshift クラスターセキュリティグループ」を参照してください。さらに、同じ AWS VPC で実行するときに、DataSunrise セキュリティグループをクラスターセキュリティグループに含めることができます。ユーザーは、DataSunrise エンドポイントに接続することによってのみクエリを実行でき、Amazon Redshift クラスターエンドポイントには接続できません。すべての DB ユーザーとグループは、Amazon Redshift オブジェクトへの認証と承認のために Amazon Redshift から DataSunrise にインポートされます。

動的データマスキングルールの作成

マスキングは、列の値の一部または全体を難読化します。列がマスキングされると、列の値は偽の値に置き換えられます。これは、元の文字の一部を偽の文字に置き換えるか、マスキング機能を使用することで実現されます。DataSunrise には、クレジットカード番号、E メールなどの多くの組み込みマスキング機能があります。マスキングは、クレジットカード番号などの機密データや個人を特定できるデータを保護します。これは、高度なアルゴリズムをスカラー値に適用して別の値に変換する暗号化やハッシュとは異なります。

DataSunrise のコンソールでオブジェクトベースのフィルターを使用して、動的マスキングルールを作成できます。DataSunrise は、アプリケーションの呼び出し中に保護されたオブジェクトを識別し、Amazon Redshift クラスター内の一般的なターゲット操作、スキーマ、またはオブジェクトに対してセキュリティルールを適用します。セキュリティ管理者は、オブジェクトレベルと発信者 ID に基づいてこれらのルールを細かく有効にできます。許可された発信者を識別することにより、必要に応じて免除を許可できます。

DataSunrise で動的マスキングを実行するには、このようなセキュリティポリシーを定義する一環としてデータマスキングルールを作成する必要があります。

このマスキングポリシーを作成するには、次の手順を実行します。

- DataSunrise コンソールで、[Masking]、次に [Dynamic Masking Rules] を選択します。

- [Add Rule] を選択します。必要な情報を追加します。

動的データマスキングルールの作成

動的データマスキングルールの作成

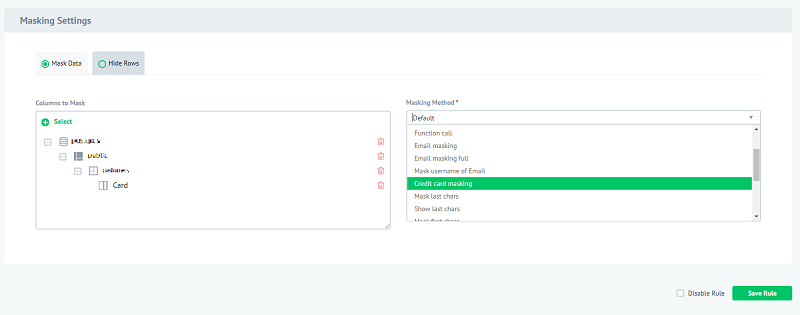

- [Masking Settings] セクションで [Select] をクリックし、スキーマ内のテーブルに移動して、マスキングする列をチェックします。[Check Columns] ページの次のスクリーンショットを参照してください。

動的マスキングを有効にする Redshift 列

動的マスキングを有効にする Redshift 列

どの列を保護するかを決定してから [Done] をクリックし、マスキング方法と関連する設定を選択して、マスキングされた情報のビジネス指向の結果を表示できるようにします。

[Add Rule]、[Filter Sessions] では、このルールの影響を受けるユーザー、アプリケーション、ホストなどを選択できます。

静的データマスキングルールの作成

動的データマスキングではなく、静的マスキングを使用してデータを永続的にマスキングできます。オブジェクトを別のスキーマまたはデータベースに永続的に保存します。静的マスキング中に、DataSunrise は選択した各テーブルを個別のスキーマまたはデータベースにコピーします。そのため、静的マスキングには追加のストレージスペースが必要になる場合があります。これらのテーブルの一部には、マスキングされたコンテンツがディスクに保存されている列があります。このレプリケートされたスキーマは、ユーザークエリを実行できる完全に機能するスキーマです。ソーステーブルはそのまま残り、マスキングされていないデータを表示できます。元のデータが変更された場合は、静的マスキング手順を再度繰り返す必要があります。その場合、以前にマスキングされたデータでテーブルを切り捨てる必要があります。

- メニューから、[Masking]、次に [Static Masking] を選択します。

- [New Static Masking Task]、[Source and Target Instances] で、ソースデータベース、スキーマ、対応するターゲット宛先を選択します。次の [New Static Masking Task] ページのスクリーンショットをご覧ください。

- [Select Source Tables to Transfer and Columns to Mask] で、マスキングを適用するオブジェクトを選択します。次のスクリーンショットは、使用可能なテーブルのリストを示しています。

DataSunrise では、定期的な静的マスキングジョブのスケジュールを変更できるため、ソースデータまたは運用データに基づいてマスキングされたレコードを更新できます。

DataSunrise での静的データマスキングは、Amazon Redshift ローカルテーブルに適用されます。ローカルテーブルに加えて、Amazon Redshift では Amazon S3 の外部テーブルをクエリできます。ただし、DataSunrise は、外部テーブルを介して Amazon Redshift にアクセスする Amazon S3 に保存されたデータの静的マスキングをサポートしていません。詳細については、「Amazon Redshift Spectrum を使用した外部データのクエリ」を参照してください。

セキュリティ/アクセス制御ルールの作成

データマスキングは多くの場合、Amazon Redshift ユーザーに適切なアクセスを許可するのに役立ちますが、セキュリティ戦略に違反する可能性のある操作を除外するために、アクセス制御をさらに強化する必要があります。DataSunrise は、データベースユーザーおよびグループのメタデータを Amazon Redshift からインポートできます。DataSunrise 管理者は、これを使用してセキュリティプロファイルを設定できます。既存の Redshift DB で一連のユーザーがすでに定義されている場合、DataSunrise のユーザーを追加で再作成する必要はありません。DataSunrise は、このユーザーのリストをルールの設定にのみ使用します。DataSunrise は、デフォルトではデータベースユーザーの認証プロセスに関連するトラフィックを変更しません。

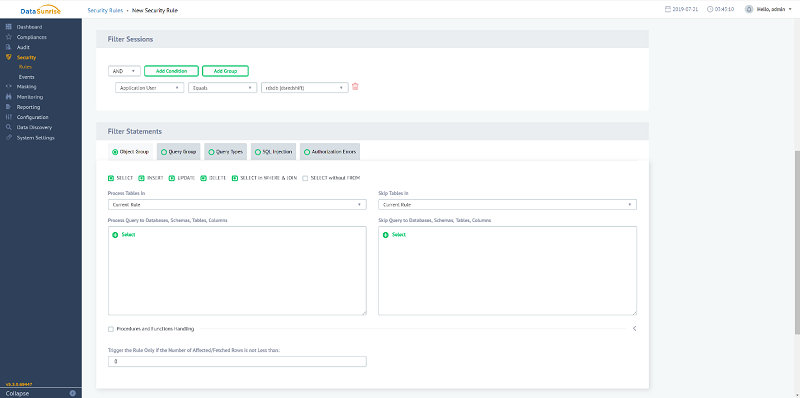

- DataSunrise コンソールで、メニューから [Security]、次に [Rules] を選択します。次のスクリーンショットは [Security Rules] ページを示しています。

- [Add Rule] を選択します。次のスクリーンショットは、この新しいルールを作成するために入力できる詳細を示しています。

DataSunrise では、特定のユーザー、アプリケーション、ホストなどが Amazon Redshift クラスター内の特定のオブジェクトまたは領域に対して禁止されていると見なされるアクティビティの実行を制限または許可するルールを作成することもできます。

次のスクリーンショットは、[Filter Sessions] ページを示しています。

DataSunrise では、特定のオブジェクト、クエリグループ、クエリタイプ、および SQL インジェクションアクティビティのルールを作成し、承認エラーが発生したときにアクションをトリガーできます。

静的マスキングはパフォーマンスに直接影響しませんが、お客様が DataSunrise カスタム関数を使用すると、カスタム関数が DataSunrise サーバーで実行されるため、パフォーマンスに影響を与える可能性があります。

DataSunrise 監査およびコンプライアンスポリシーの使用

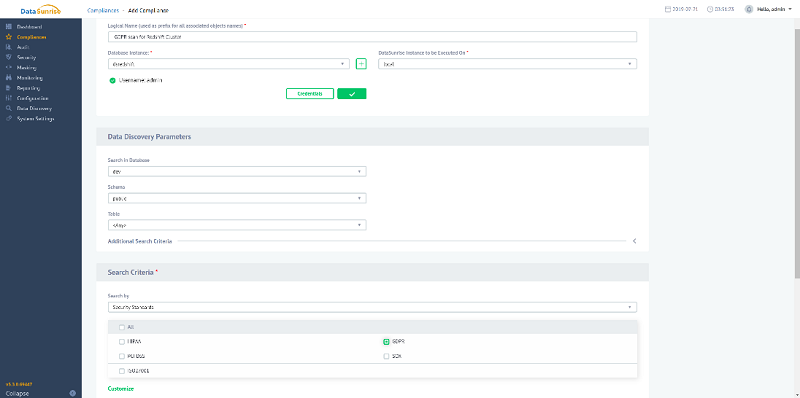

コンソールから、[Compliance]、次に [Add Compliance] を選択します。

[Compliance orchestrator] ページで、Amazon Redshift クラスターのスキャンを開始して、コンプライアンス標準に従って、一般的にすべての PII データまたは機密情報を特定できます。DataSunrise には、HIPAA、GDPR、およびその他のコンプライアンス標準の内部スキャンがバンドルされていますが、これらのライブラリを作成または修正して、セキュリティ戦略で義務付けられている特別な要件に対応できます。次のスクリーンショットは、[Add Compliance] ページを示しています。

スキャンの完了後、DataSunrise は、Amazon Redshift クラスター内の機密情報のルールを作成するプロセスをガイドします。

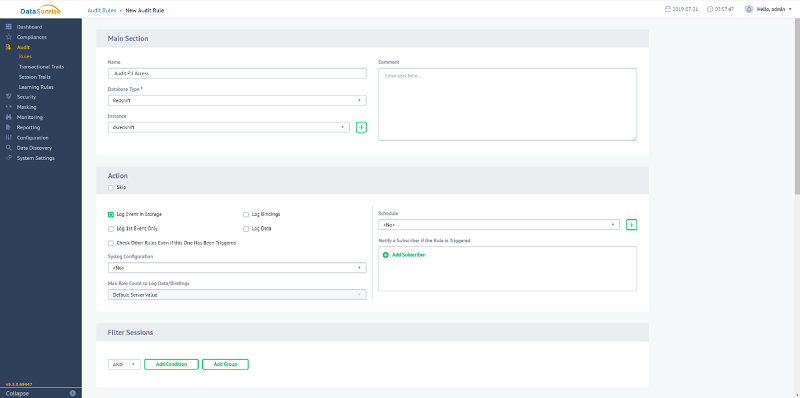

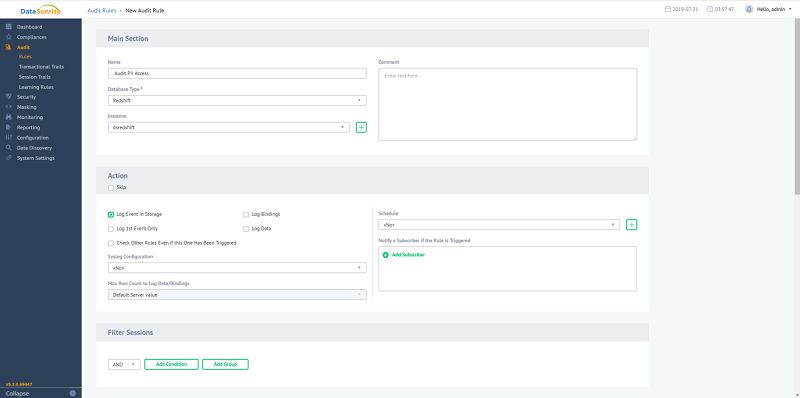

監査ルールを手動で作成することもできます。次のスクリーンショットは、[New Audit Rule] ページを示しています。

任意の制限に監査規則を設定して、必要な場合にのみトランザクション追跡が収集されるようにすることができます。データベース全体から Amazon Redshift クラスターの単一の列までのオブジェクトをターゲットにできます。次のスクリーンショットをご覧ください。

結論

DataSunrise のマスキング機能により、Amazon Redshift クラスターによって提供される組み込みの暗号化に加えて、機密性の高い列へのアクセス制御の記述仕様を使用できます。そのプロキシにより、よりきめ細かなアクセス制御、監査、およびマスキング機能が有効になり、ますます高まるデータ保護のニーズに対応する規制基準をより適切に監視、保護、準拠できます。DataSunrise と Amazon Redshift の統合は、セキュリティルールとそのアプリケーションを簡素化および自動化することにより、これらの懸念に対処します。データを常に安全に保護してください。

Amazon Redshift で DataSunrise を開始するには、AWS Marketplace 内の DataSunrise にアクセスしてください。

この記事の内容および意見は第三者の作者によるものであり、AWS はこの記事の内容または正確性について責任を負いません。

著者について

Saunak Chandra は、AWS の Redshift のシニアパートナーソリューションアーキテクトです。 日々の仕事と並行して、テクノロジー分野で新製品を試すのが好きです。太平洋岸北西部の自然を探索するのが大好きです。週末の山道での短距離のハイキングやサイクリングが、お気に入りの週末の朝のルーチンです。子供と遊ぶ時間以外はヨガもするのが好きです。

Radik Chumaren は DataSunrise のエンジニアリングリーダーです。

Radik Chumaren は DataSunrise のエンジニアリングリーダーです。