Amazon Web Services ブログ

Tag: Security Blog

AWS Security Hub Extended がキュレーションされたパートナーソリューションでフルスタックのエンタープライズセキュリティを提供

AWS Security Hub Extended プランが発表されました。

このプランは、AWS セキュリティサービスに加えて、CrowdStrike、Okta、Zscaler など 14 社の厳選されたパートナーソリューションを統合し、エンドポイント、ID、メール、ネットワーク、データ、ブラウザ、クラウド、AI、セキュリティオペレーション全体にわたるフルスタックのエンタープライズセキュリティソリューションを提供します。

主な特徴は以下の通りです:

– AWS が販売者となり、従量課金制、単一請求書、長期契約なしで利用可能

– Security Hub コンソールから直接パートナーソリューションにアクセス・デプロイ可能

– すべてのセキュリティ検出結果は OCSF スキーマで正規化され、Security Hub に自動集約

– AWS Enterprise Support のお客様向けに統合されたレベル 1 サポートを提供

– 複数のベンダー交渉や調達サイクルの管理が不要

Security Hub が利用可能なすべての AWS 商用リージョンで一般提供されており、初期投資や長期契約なしで利用できます。

意外な発見: 自動推論がもたらすシステムの効率化と保守性向上

AWS では過去 10 年にわたり自動推論を適用する中で、形式的検証されたコードが未検証のコードよりもパフォーマンスに優れることが多いことを確認しています。S3 インデックスサブシステムの開発高速化、IAM 認可エンジンの 50% のパフォーマンス向上、暗号ライブラリのデプロイとコードの高速化という 3 つの事例を通じて、自動推論がシステムの正しさの保証にとどまらず、効率化と保守性の向上にもつながる好循環を紹介します。

自動推論で「25519」楕円曲線暗号の高速化と正当性保証を実現

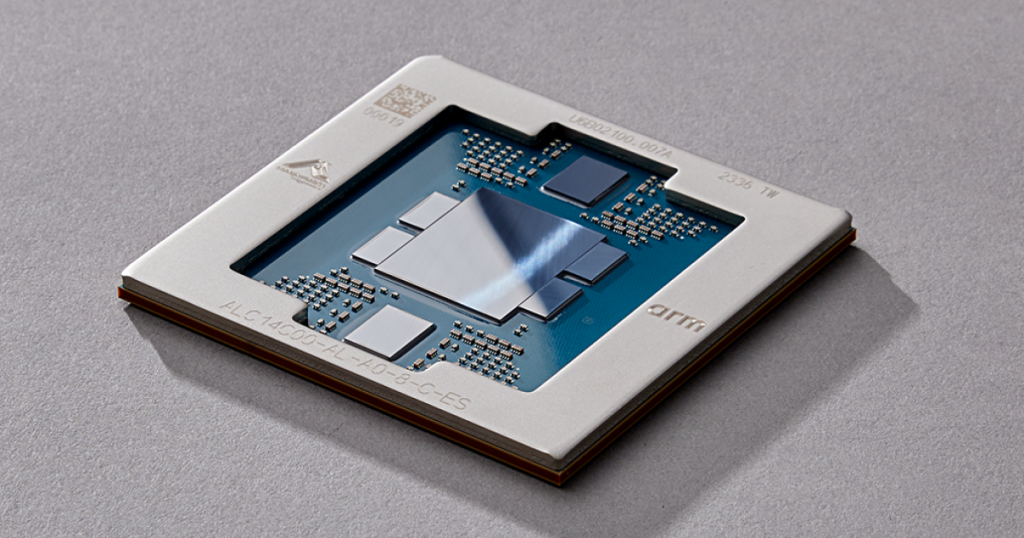

自動推論と CPU マイクロアーキテクチャ固有の最適化を組み合わせ、AWS-LC における x25519/Ed25519 楕円曲線暗号の高速化と正当性保証を実現しました。HOL Light 定理証明器による形式的証明で実装の正しさを検証し、AWS Graviton 2、AWS Graviton 3、Intel Ice Lake の 3 つのマイクロアーキテクチャ全体で平均 86% のパフォーマンス向上を達成しています。定数時間実装によるサイドチャネル攻撃対策や、アプリケーションでの活用方法についても紹介します。

Graviton での RSA の高速化: 形式的検証で正当性を証明し開発も加速

Amazon の Automated Reasoning グループが、Graviton チップにおける RSA 署名のスループットを、モンゴメリ乗算やカラツバアルゴリズム、SIMD 命令の活用により鍵サイズに応じて 33~94% 向上させました。さらに、HOL Light 対話型定理証明器と形式的検証済み多倍長整数演算ライブラリ s2n-bignum を用いて最適化コードの機能的正当性を証明し、開発時間の短縮も実現した取り組みを紹介します。

AI で強化された脅威アクターによる FortiGate デバイスへの大規模な不正アクセス

Amazon Threat Intelligence が観測した、AI で強化された脅威アクターによる FortiGate デバイスへの大規模な不正アクセスキャンペーンについて解説します。ロシア語話者の脅威アクターが複数の商用生成 AI サービスを活用し、55 か国以上、600 台超の FortiGate デバイスの認証情報を悪用して内部ネットワークに侵入し、AI が生成した攻撃計画やツールを駆使して Active Directory の侵害やバックアップインフラストラクチャの標的化を行いました。攻撃手法の詳細と、組織が講じるべき防御策および AWS 固有の推奨事項を紹介します。

AWS Private CA と AWS KMS を使用したポスト量子 (ML-DSA) コード署名

AWS Private CA と AWS KMS を使用して、ポスト量子署名アルゴリズム ML-DSA によるコード署名を実装する方法を紹介します。耐量子 PKI 階層の構築から、CMS 標準によるデタッチド署名の生成・検証まで、AWS SDK for Java のサンプルコードを用いてステップごとに解説します。mTLS、IKEv2/IPsec、IAM Roles Anywhere などのユースケースにも応用可能です。

AWS KMS と ML-DSA を使用してポスト量子署名を作成する方法

AWS KMS で FIPS 204 準拠のポスト量子デジタル署名アルゴリズム ML-DSA がサポートされました。本記事では、ML-DSA キーの作成から、RAW モードと external mu モードによる署名・検証、JWT への適用例、OpenSSL 3.5 を使用したローカル検証まで、具体的な手順を解説します。FIPS 140-3 レベル 3 認定の HSM 内でポスト量子キーを生成・管理でき、量子コンピューティング時代に備えたセキュリティ対策を今すぐ始められます。

AWS Transfer Family でポスト量子ハイブリッド SFTP ファイル転送を実現

本ブログでは、SSH プロトコルにおけるポスト量子ハイブリッド鍵交換の重要性と、AWS Transfer Family の SFTP でこれを利用する方法を紹介します。将来の量子コンピュータによる暗号解読リスクや harvest-now-decrypt-later の脅威に備え、ECDH と Kyber を組み合わせたハイブリッド方式を解説し、OQS OpenSSH や wolfSSH クライアントを使ったテスト手順、FIPS 準拠の考慮事項についても説明します。

ポスト量子 TLS を Python で実装・検証する方法

このブログでは、Python アプリケーションでポスト量子 TLS をテストする方法を紹介します。OpenSSL 3.5 をインストールした Dockerfile を使用して、boto3、requests、Python の socket/ssl モジュールによるポスト量子ハイブリッド TLS 接続をテストする手順を解説します。また、Wireshark を使用した TLS ハンドシェイクの確認方法も説明し、ポスト量子ハイブリッド TLS 移行に備えたネットワーク検証の開始を支援します。

AWS KMS、ACM、Secrets Manager で ML-KEM ポスト量子 TLS をサポート開始

AWS Key Management Service (AWS KMS)、AWS Certificate Manager、AWS Secrets Manager で ML-KEM ベースのハイブリッドポスト量子鍵合意のサポートが開始されました。量子コンピューティングの進歩による「harvest now, decrypt later (今収集して、後で復号)」攻撃の脅威に備え、TLS 接続のセキュリティを強化します。AWS SDK for Java v2 でのベンチマーク結果では、TLS 接続の再利用を有効にした場合、パフォーマンスへの影響はわずか 0.05% にとどまります。CRYSTALS-Kyber から ML-KEM への移行方法と、今後の AWS 全体でのポスト量子暗号展開計画について解説します。