Amazon Web Services ブログ

AWS Control Tower が東京リージョンでご利用いただけるようになりました

みなさん、こんにちは。アマゾン ウェブ サービス ジャパン、シニアエバンジェリストの亀田です。

AWS Control Tower が東京リージョンで利用可能となりましたのでお知らせいたします。

AWS Control Tower

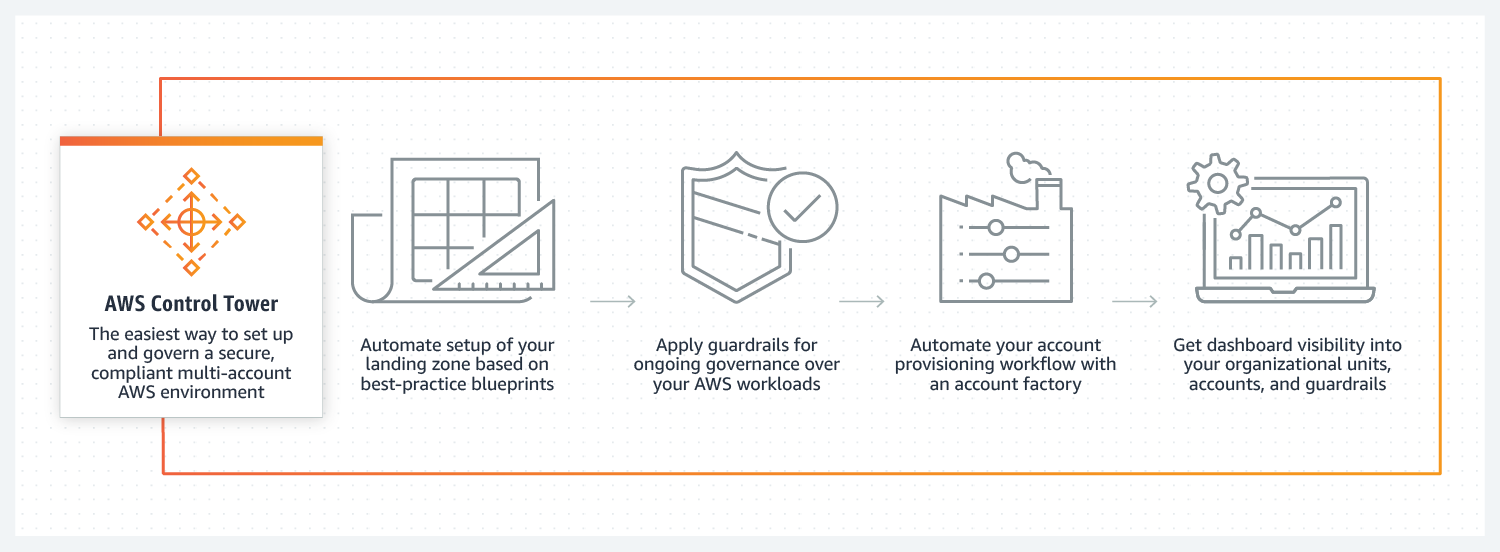

Control Tower はセキュアなマルチアカウント AWS 環境をセットアップおよび管理するために利用できるサービスです。複数の AWS アカウントやチームがある場合、クラウドのセットアップと管理はそれぞれのコンプライアンスポリシーなどに照らし合わせて設定を行う必要があり、複雑で時間のかかる作業になってしまうケースが多くあります。Control Tower では、新しくセキュアなマルチアカウントの AWS 環境を、セットアップし管理するための最も簡単な方法が提供され、AWS が何千ものエンタープライズのクラウド移行業務を通して確立した、ベストプラクティスに基づいて開発されています。

Control Tower を用いて一度ガバナンスとベストプラクティスを設定した後は、追加の AWS アカウントは、数クリックだけでプロビジョニングすることができるようになります。

Landing Zone

従来東京リージョンでは、Control Tower が利用できなかったため、Landing Zoneという、セキュアなマルチアカウントの AWS 環境をより迅速に設定できるようにするソリューションが提供されていました。Landing Zone を使うと、環境セットアップが自動化され、コアアカウントとリソースの作成時に初期セキュリティベースラインの実装が行われます。さらに、マルチアカウントアーキテクチャ、ID およびアクセス管理、ガバナンス、データセキュリティ、ネットワーク設計、ログ作成を開始するためのベースライン環境設定などが行われます。現在 Landing Zone は引き続きサポートが提供されますが、新しい機能提供などは Control Tower が基本となり今後行われていくことになります。

Control Tower では、ID、フェデレーティッドアクセス、アカウント構造のためのベストプラクティスの設計図を使用して、新しい Landing Zone のセットアップが自動化されます。例えば以下のような設計図が用意されています。

- AWS Organizations を使用したマルチアカウント環境の作成

- AWS Single Sign-On (SSO) のデフォルトのディレクトリを使用した ID 管理

- AWS SSO を使用したアカウントにフェデレーティッドアクセスの提供

- AWS CloudTrail のログや、Amazon S3 に保存される AWS Config のログの集中管理

- AWS IAM および AWS SSO を使用したクロスアカウントセキュリティ監査の有効化

ガードレール

ガードレールは、セキュリティ、オペレーション、コンプライアンス向けの事前にパッケージ化されたガバナンスルールです。お客様が選択し、企業全体または特定のアカウントのグループに適用していくことで意図したガバナンスルールがAWSアカウントに設定されます。ガードレールには、予防的と発見的の 2 種類があり、この 2 種類のガードレールには、必須、強く推奨、選択的の 3 つのガイダンスカテゴリが適用されます。予防用ガードレールでは、意図を確立し、ポリシーに違反するリソースのデプロイを防止します (例: すべてのアカウントで AWS CloudTrail を有効化する)。検出用ガードレール (S3 バケットに対するパブリック読み取りアクセスを禁止する) では、デプロイされたリソースが違反していないかを継続的にモニタリングします。例えば以下のようなルールが予め設定可能な項目として準備されています。

- Disallow Creation of Access Keys for the Root User (root ユーザーのアクセスキーの作成を禁止する)

- root ユーザーとしてのアクションを禁止する

- Enable Encryption for Amazon EBS Volumes Attached to Amazon EC2 Instances (Amazon EC2 インスタンスにアタッチされた Amazon EBS ボリュームの暗号化を有効にする)

- Disallow Internet Connection Through RDP (RDP を介したインターネット接続を禁止する)

- Disallow Internet Connection Through SSH (SSH を介したインターネット接続を禁止する)

このガードレールの実装は Control Tower がベースライン確立のためのAWS CloudFormation、構成の変更を防ぐための AWS Organizations サービスコントロールポリシー(SCP)、不適合を継続的に検出するための AWS Config ルールなど、複数のビルディングブロックを使用してガードレールを自動的に実装するため、従来これらのサービスを用いて個別に設定をしていた作業が簡便化されます。

Getting Start

Control Tower の利用は料金が発生せず、Control Tower によって有効化された AWS サービス(Service Catalog や CloudTrail など)に対してのみ料金が発生します。また、ガードレールを用いる場合、実装するために設定された Config ルールの料金などが発生し、Control Tower ガードレール機能の利用そのものには追加料金なしでご利用可能です。

Control Tower の環境構築に興味がある方はこちらにワークショップがあります。現在日本のソリューションアーキテクトを中心として日本語化作業中です。

https://controltower.aws-management.tools/

ドキュメントはこちらをご覧ください。

– シニアエバンジェリスト 亀田