亚马逊AWS官方博客

新增功能 – 适用于 AWS 的 Cloud NGFW

2018 年,我撰写了一篇有关 AWS Firewall Manager 的文章 [Central Management for Your Web Application Portfolio(Web 应用程序组合的集中管理)],并演示了如何托管多个应用程序(可能跨多个 AWS 账户和区域),同时继续集中控制组织的安全设置和配置文件。与 Amazon Relational Database Service(RDS)支持多种数据库引擎一样,Firewall Manager 支持多种类型的防火墙:AWS Web Application Firewall、AWS Shield Advanced、VPC 安全组、AWS Network Firewall 以及 Amazon Route 53 DNS Resolver DNS Firewall。

适用于 AWS 的 Cloud NGFW

今天,Firewall Manager 将推出对 Palo Alto Networks Cloud NGFW 的支持。现在,您可以使用 Firewall Manager 跨多个账户和 Virtual Private Cloud(VPC)集中配置和管理下一代云防火墙资源(也称为 NGFW),以及监控不合规的配置。我们将以托管式服务的形式通过原生的 AWS 体验提供 Cloud NGFW,让您无需配备任何硬件,也无需任何软件升级,即可使用该服务的各种先进安全功能,并且可以随用随付。您可以始终专注于确保组织的安全,即使是添加、更改和删除 AWS 资源时亦是如此。

Palo Alto Networks 的 NGFW 率先提出了深度包检测的概念。适用于 AWS 的 Cloud NGFW 可以解密网络数据包、深入内部检查,然后使用签名、协议解码、行为分析和启发式方法识别应用程序。从而让您能够实施以应用程序为中心的精细安全性管理,比仅基于端口、协议和 IP 地址的简单模式更有效。借助高级 URL 筛选功能,您可以利用精选的会传播病毒、间谍软件和其他类型的恶意软件的站点(称为源)列表创建规则,并且还可以通过各种其他的选项来识别和处理良性和非良性网络流量。最后,威胁防护功能可阻止已知的漏洞攻击、恶意软件以及命令和控制通信。

此集成允许您选择最适合您的网络架构的部署模式:

集中式 – 在一个集中的“检查” VPC 中运行的一个防火墙。

分布式 – 运行多个防火墙,通常为适用于 AWS 的 Cloud NGFW 管理的每个范围内 VPC 运行一个防火墙。

Cloud NGFW 可保护出站、入站以及 VPC 到 VPC 的流量。我们将推出对所有流量方向的支持。

AWS 端详解

除了通过 Firewall Manager 进行集中预置和管理之外,适用于 AWS 的 Cloud NGFW 还利用了多种其他的 AWS 服务。例如:

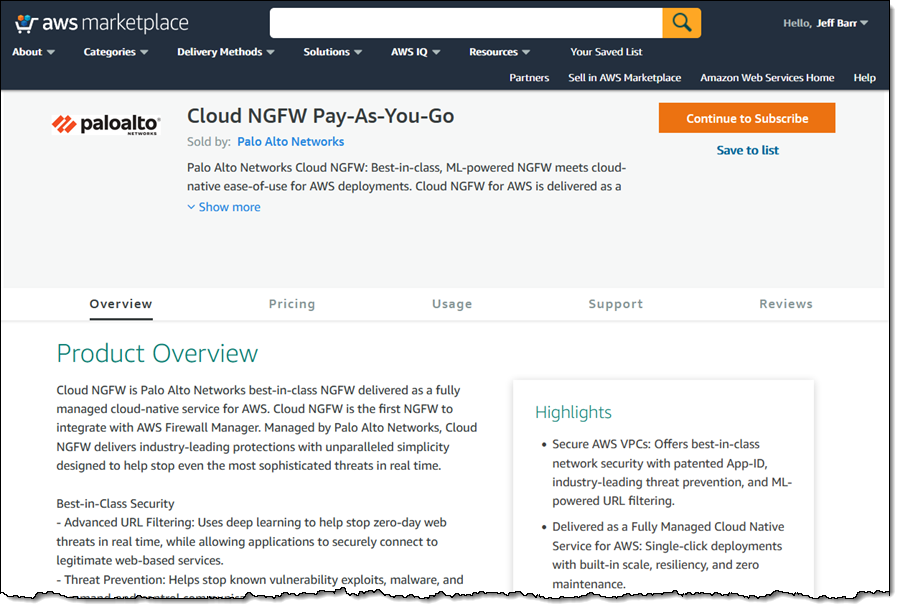

AWS Marketplace – 该产品以 SaaS 形式在 AWS Marketplace 上提供,定价基于防火墙的使用小时数、处理的流量和使用的安全功能。适用于 AWS 的 Cloud NGFW 部署在可随流量扩缩的高可用性计算集群上。

AWS Organizations – 列出和识别新的和现有的 AWS 账户,并实现一致、自动化的跨账户部署。

AWS Identity and Access Management(IAM) – 为 Cloud NGFW 创建跨账户角色以访问 AWS Secrets Manager 中的日志目标和证书。

AWS Config – 捕获对 AWS 资源(例如 VPC、VPC 路由配置和防火墙)的更改。

AWS CloudFormation – 运行会通过创建 IAM 角色来引导每个新的 AWS 账户的 StackSet。

Amazon S3、Amazon CloudWatch、Amazon Kinesis – 日志文件和记录的目标。

Gateway Load Balancer – 确保 NGFW 的弹性、可扩展性和可用性。

AWS Secrets Manager – 存储 SSL 证书以支持深度数据包检查。

适用于 AWS 的 Cloud NGFW 的概念

在我们深入了解并设置防火墙之前,让我们首先回顾一下几个重要的概念:

租户 – 与 AWS 客户账户关联的适用于 AWS 的 Cloud NGFW 安装。每次从 AWS Marketplace 购买都会创建一个新租户。

NGFW – 跨多个 AWS 可用区并专用于单个 VPC 的防火墙资源。

规则堆栈 – 定义一个或多个 NGFW 的访问控制和威胁防护的一组规则。

全局规则堆栈 – 由 FMS 策略表示,包含适用于一个 AWS 组织中的所有 NGFW 的规则。

适用于 AWS 的 Cloud NGFW 入门

这次我不会像往常那样按步骤演示,而只是演示购买和设置过程的要点。如需完整的指南,请阅读适用于 AWS 的 Cloud NGFW 入门。

首先,我会访问 AWS Marketplace 上的 Cloud NGFW Pay-As-You-Go 上架内容。查看定价和条款后,我会,单击 Continue to Subscribe(继续订阅),并完成订阅流程。

完成订阅后,适用于 AWS 的 Cloud NGFW 将向我发送一封电子邮件,其中包含使用 Cloud NGFW 控制台的临时凭证。我使用该凭证登录,然后将此临时密码修改为一个长期密码:

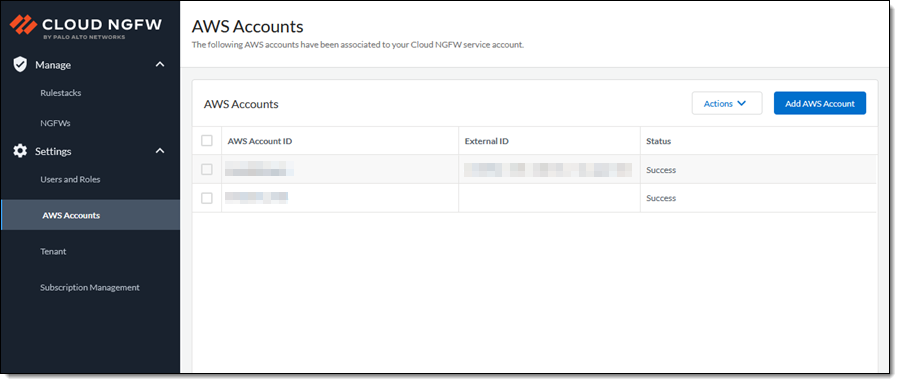

我单击 Add AWS Account(添加 AWS 账户),然后输入我的 AWS 账户 ID。控制台将显示我的账户以及我之后添加的任何其他账户:

NGFW 控制台将我重定向到 AWS CloudFormation 控制台并提示我创建堆栈。此堆栈会设置跨账户 IAM 角色,指定(但不会创建)日志记录目标,并允许 Cloud NGFW 访问 Secrets Manager 中的证书以进行数据包解密。

这时我会转到 AWS Firewall Manager 控制台并单击 Settings(设置)。我可以看到我的 Cloud NGFW 租户已经准备就绪,可以关联到我的账户。我选择防火墙名称(在此例中为“Palo Alto Networks Cloud NGFW”)旁边的单选按钮,然后单击 Associate(关联)按钮。请注意,订阅状态将在几分钟后变为 Active(活动)。

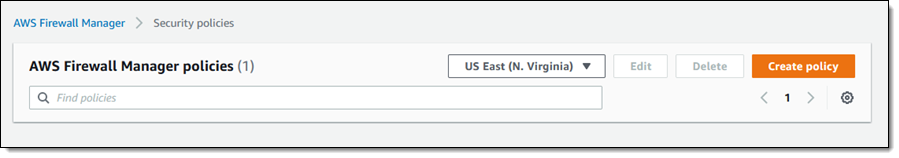

NGFW 租户与我的账户关联后,我将返回 AWS Firewall Manager 控制台并单击 Security policies(安全性策略)以继续操作。目前还没有任何策略,我单击 Create policy(创建策略)以新建一个:

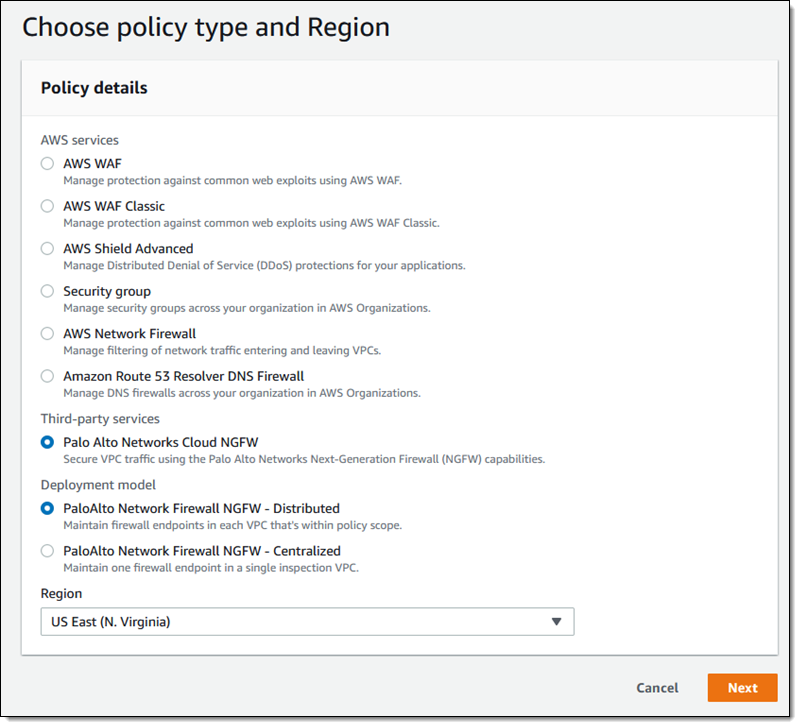

我首先选择 Palo Alto Networks Cloud NGFW,然后选择 Distributed(分布式)模式,再选择一个 AWS 区域,然后单击 Next(下一步)以继续操作(此模式将在每个范围内的 VPC 中创建一个 Cloud NGFW 终端节点):

我为我的策略输入了一个名称(Distributed-1),然后选择了我的账户可用的一个 Cloud NGFW 防火墙策略。我还可以单击 Create firewall policy(创建防火墙策略)以导航到 Palo Alto Networks 控制台,然后按步骤完成创建新策略的过程。今天我选择的是 grs-1:

在日志记录方面,我有很多选择和选项。日志有三种类型,分别是 Traffic(流量)、Decryption(解密)和 Threat(威胁)。这三种日志都可以路由到 S3 存储桶、CloudWatch 日志组或 Kinesis Firehose 传输流。我选择了一个 S3 存储桶,然后单击 Next(下一步)以继续操作:

现在,我选择需要终端节点的可用区。我可以按名称或按 ID 进行选择,还可以在每个可用区中指定一个将用于子网的 CIDR 块:

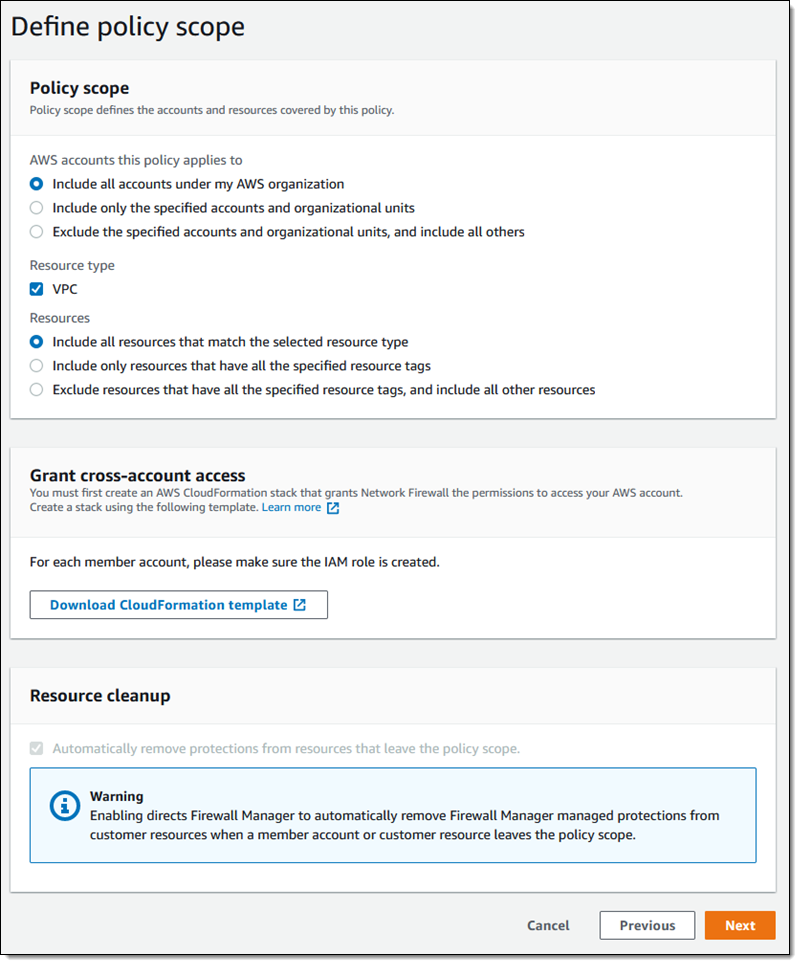

然后选择范围:也就是此策略将涵盖的账户和资源集。正如我之前所指出,此功能与 AWS Organizations 紧密集成,为我提供了多种选项选择:

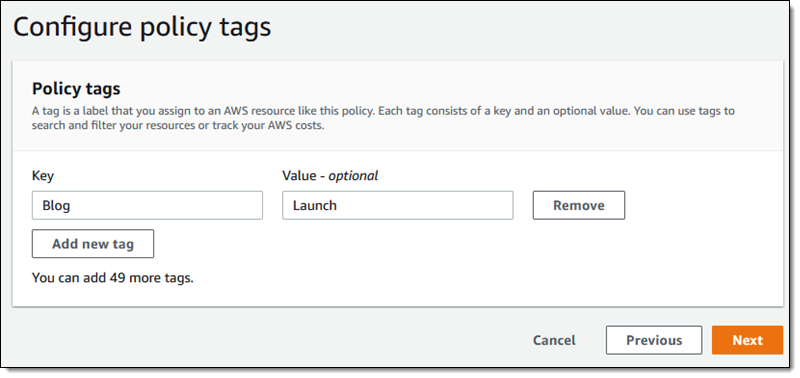

上面链接的 CloudFormation 模板用于在每个成员账户中创建一个基本的 IAM 角色。当我运行该模板时,我需要提供 CloudNGFW Account ID(CloudNGFW 账户 ID)和 ExternalId(外部 ID)参数的值,这两个参数都可以在 Palo Alto Networks 控制台中获取。在下一页上,我可以为新创建的策略添加标签:

在最后一页上,我检查并确认我的所有选择,然后单击 Create policy(创建策略)即可执行此操作:

我的策略马上就创建好了,它将在几分钟之内开始列出范围内的账户。在此背后,AWS Firewall Manager 会调用 Cloud NGFW API 为我的范围内账户中的 VPC 创建 NGFW,并且全局规则会自动与创建的 NGFW 关联。当 NGFW 准备好处理流量时,AWS Firewall Manager 会在子网中创建 NGFW 终端节点。

随着新的 AWS 账户加入我的组织,AWS Firewall Manager 会根据需要创建新的 NGFW,从而自动确保这些账户合规。

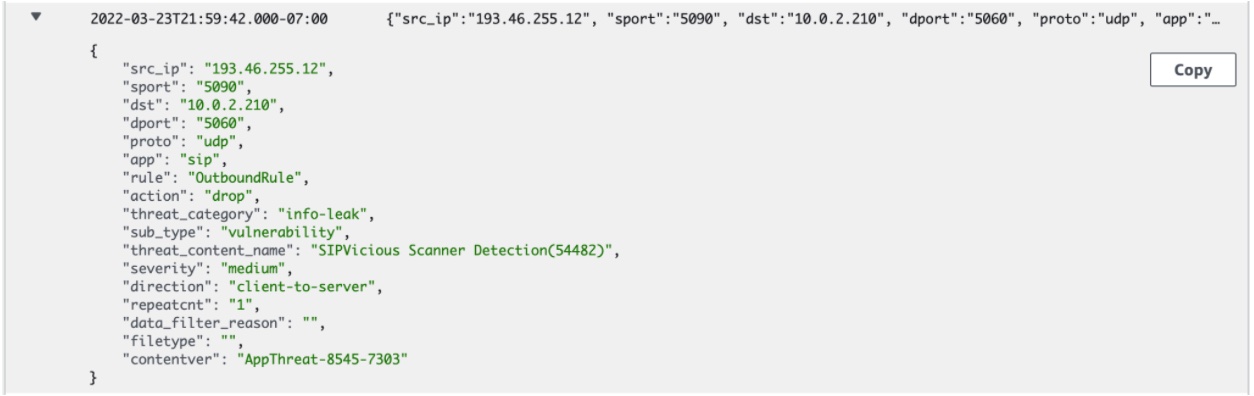

然后我将查看 Cloud NGFW 威胁日志,以了解 Cloud NGFW 阻止了哪些威胁。在此示例中,Cloud NGFW 保护了我的 VPC 免受 SIPVicious 扫描活动的影响:

而在此示例中,Cloud NGFW 保护了我的 VPC 免受恶意软件下载的侵害:

注意事项

AWS Firewall Manager 和 Cloud NGFW 都是区域性服务,因此我的 AWS Firewall Manager 策略也是区域性的。目前,Cloud NGFW 已在美国东部(弗吉尼亚北部)和美国西部(加利福尼亚北部)区域开放,并计划在不久的将来进行扩展在更多区域推出。

– Jeff;