Amazon Web Services ブログ

新規 — AWS CloudTrail Lake が AWS 以外のソースからのアクティビティイベントの取り込みをサポート

2013 年 11 月、ユーザーのアクティビティと API の使用状況を追跡する AWS CloudTrail を発表いたしました。AWS CloudTrail では、監査、セキュリティモニタリング、運用上のトラブルシューティングが可能です。CloudTrail は、AWS サービス全体のユーザーアクティビティと API 呼び出しをイベントとして記録します。CloudTrail イベントは、「誰が、どこで、いつ、何をしたか」という質問に答えるのに役立ちます。

最近、 AWS CloudTrail Lake を使用して監査とセキュリティ分析を簡素化する機能を向上させました。CloudTrail Lake は、監査、セキュリティ、運用を目的として、AWS でのユーザーと API アクティビティをキャプチャ、保存、アクセス、分析するためのマネージドデータレイクです。アクティビティイベントを集約して不変に保存し、SQL ベースのクエリを実行して検索や分析を行うことができます。

ハイブリッド環境にわたるさまざまなアプリケーションからのアクティビティ情報を集約することは複雑でコストがかかるが、組織のセキュリティとコンプライアンス態勢を包括的に把握する上で重要であるというフィードバックを聞いたことがあります。

本日、CloudTrail Lake を使用して AWS 以外のソースからのアクティビティイベントの取り込みがサポートされることをお知らせします。これにより、監査やセキュリティ調査のための不変のユーザーおよび API アクティビティイベントを 1 か所にまとめられるようになります。これで、AWS や AWS 以外のソース (社内アプリケーションや SaaS アプリケーションなど) からのアクティビティイベントを 1 か所に統合、不変に保存、検索、分析できます。

CloudTrail Lake の新しい PutAuditEvents API を使用すると、さまざまなソースからのユーザーアクティビティ情報を CloudTrail Lake に一元化し、このデータを使用して問題を分析、トラブルシューティング、診断することができます。CloudTrail Lake では、すべてのイベントが標準化されたスキーマに記録されるため、ユーザーはこの情報を簡単に利用して、セキュリティインシデントや監査要求に包括的かつ迅速に対応できます。

CloudTrail Lake は、Cloud Storage Security、Clumio、CrowdStrike、CyberArk、GitHub、Kong Inc、LaunchDarkly、MontyCloud、Netskope、Nordcloud、Okta、One Identity、Shoreline.io、Snyk、Wizなどの一部の AWS パートナーとも統合されているため、CloudTrail コンソールから監査ログを簡単に有効化できます。

外部ソースの統合を始める

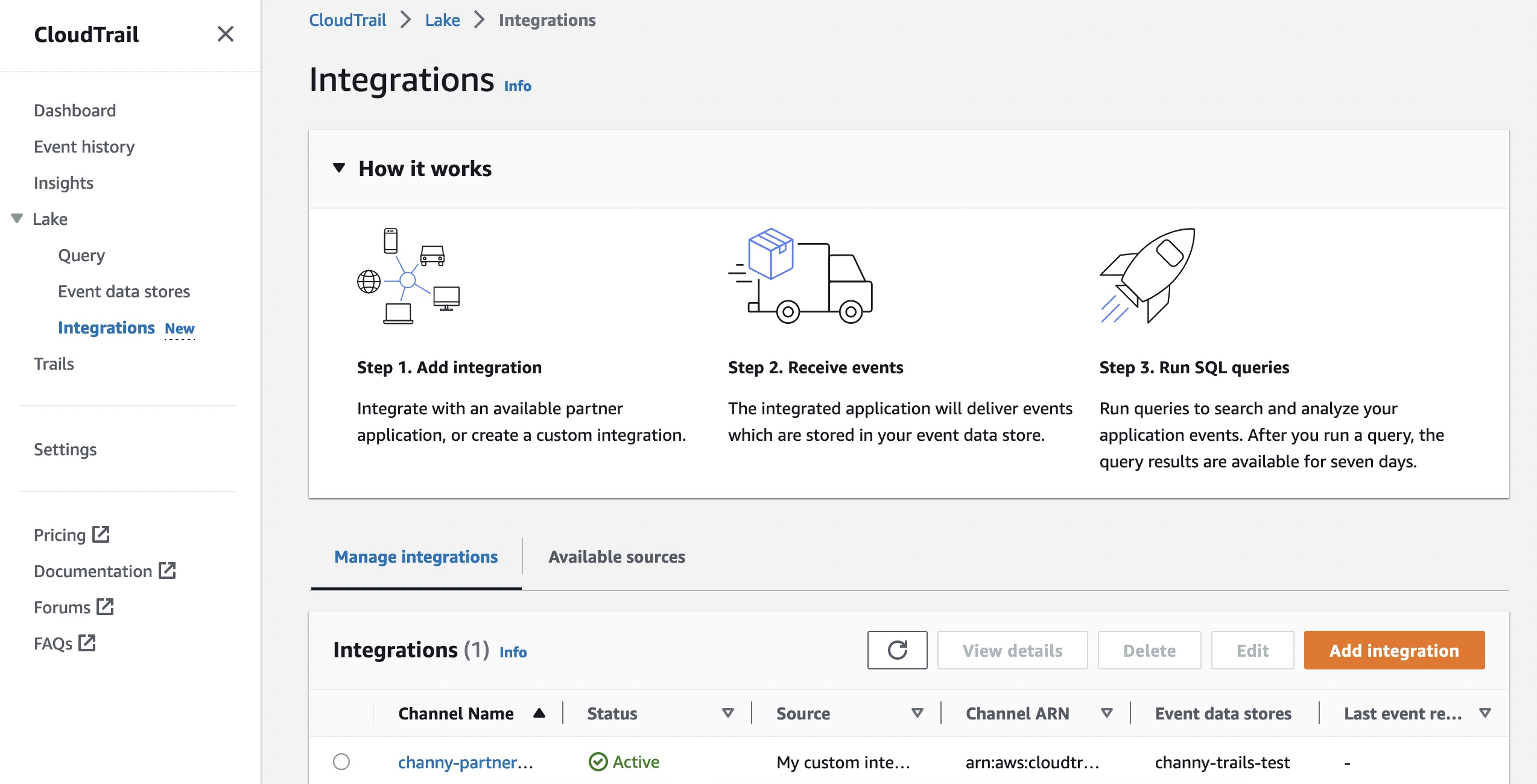

AWS CloudTrail コンソールの Lake メニューで [Integrations] を選択すると、独自のデータソースまたはパートナーアプリケーションからアクティビティイベントの取り込みを開始できます。

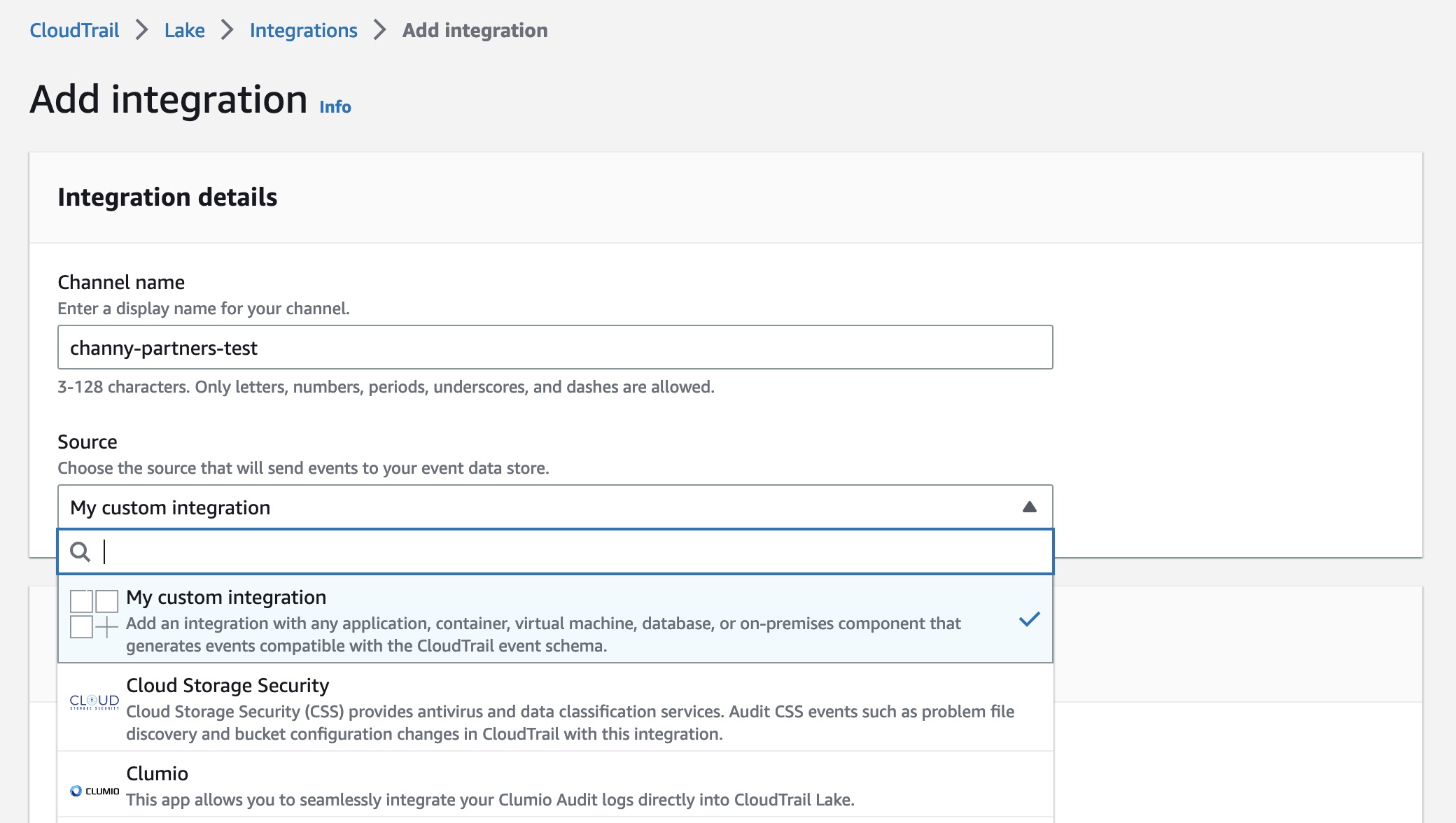

新しい統合を作成するには、[統合を追加] を選択し、チャネル名を入力します。イベントを取得したいパートナーアプリケーションソースを選択できます。オンプレミスまたはクラウドでホストされている独自のアプリケーションのイベントと統合する場合は、[マイカスタム統合] を選択します。

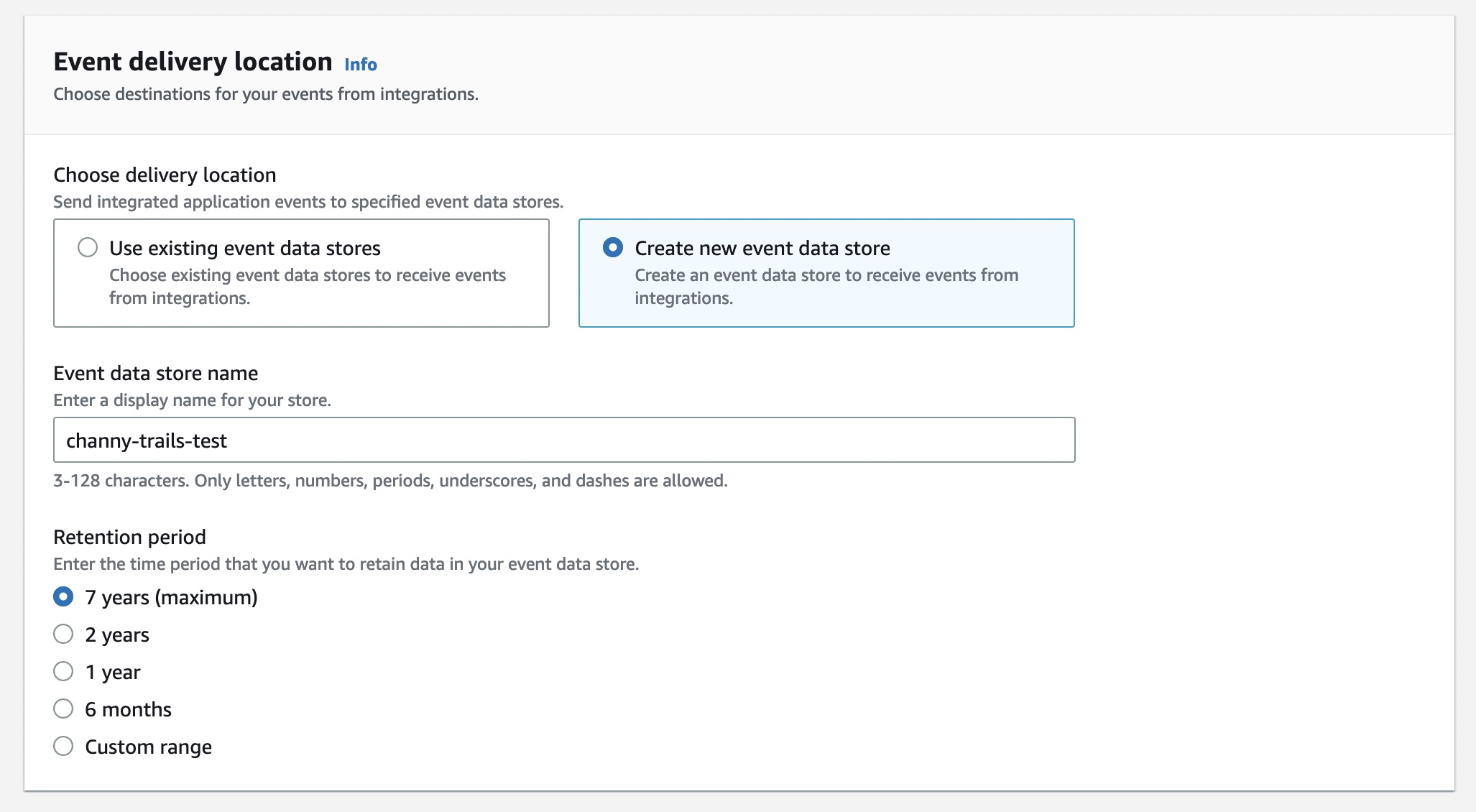

イベントの配信場所については、この統合からイベントの送信先を選択できます。これにより、アプリケーションまたはパートナーは CloudTrail Lake のイベントデータストアにイベントを配信できます。イベントデータストアでは、アクティビティイベントを 1 週間から最長 7 年間保持できます。その後、イベントデータストアでクエリを実行できます。

統合からイベントを受信するには、[既存のイベントデータストアを使用する] または [新しいイベントデータストアを作成する] を選択します。イベントデータストアの詳細については、AWS ドキュメントの「イベントデータストアの作成」を参照してください。

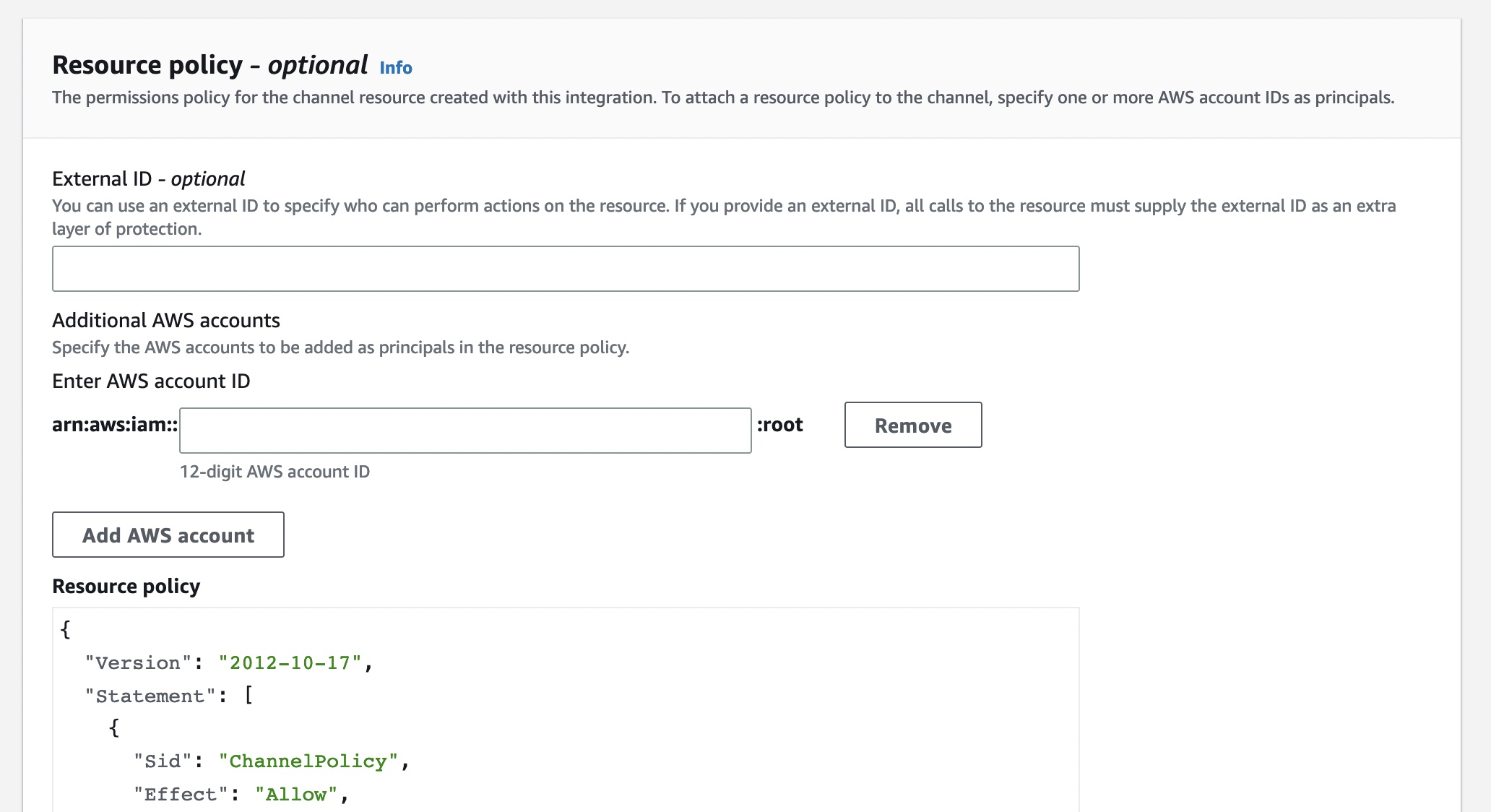

この統合で作成されたチャネルリソースの権限ポリシーを設定することもできます。ポリシーに必要な情報は、各パートナーアプリケーションの統合タイプによって異なります。

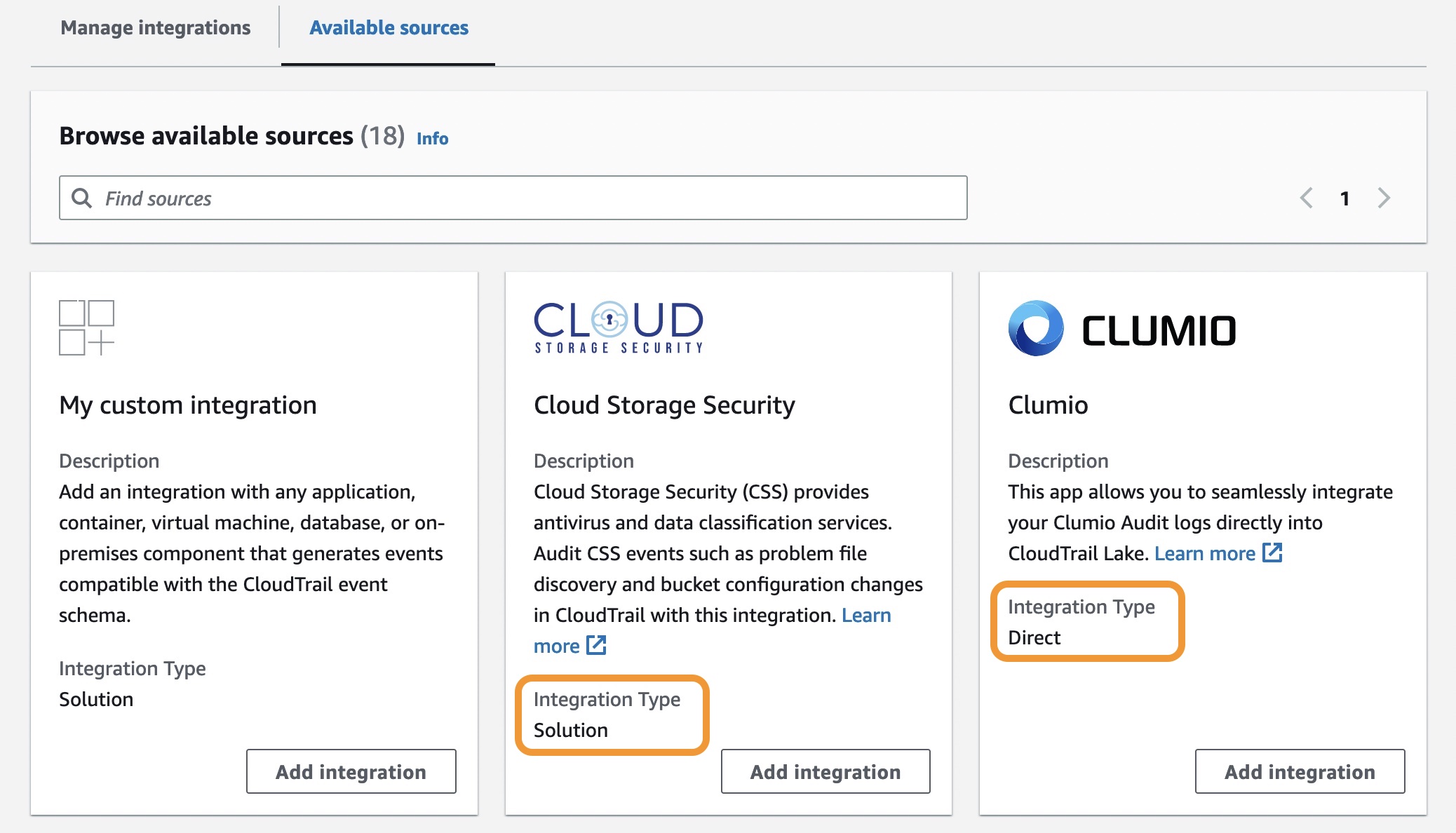

統合には、直接統合とソリューション統合の 2 種類があります。直接統合する場合、パートナーは PutAuditEvents API を呼び出して、お客様の AWS アカウントのイベントデータストアにイベントを配信します。この場合は、パートナーから提供された固有のアカウント識別子である External ID を指定する必要があります。ステップバイステップガイドについては、パートナーウェブサイトへのリンクを参照してください。ソリューション統合では、アプリケーションは AWS アカウントで実行され、アプリケーションは PutAuditEvents API を呼び出して、AWS アカウントのイベントデータストアにイベントを配信します。

パートナーの統合タイプを確認するには、統合ページから[利用可能なソース] タブを選択します。

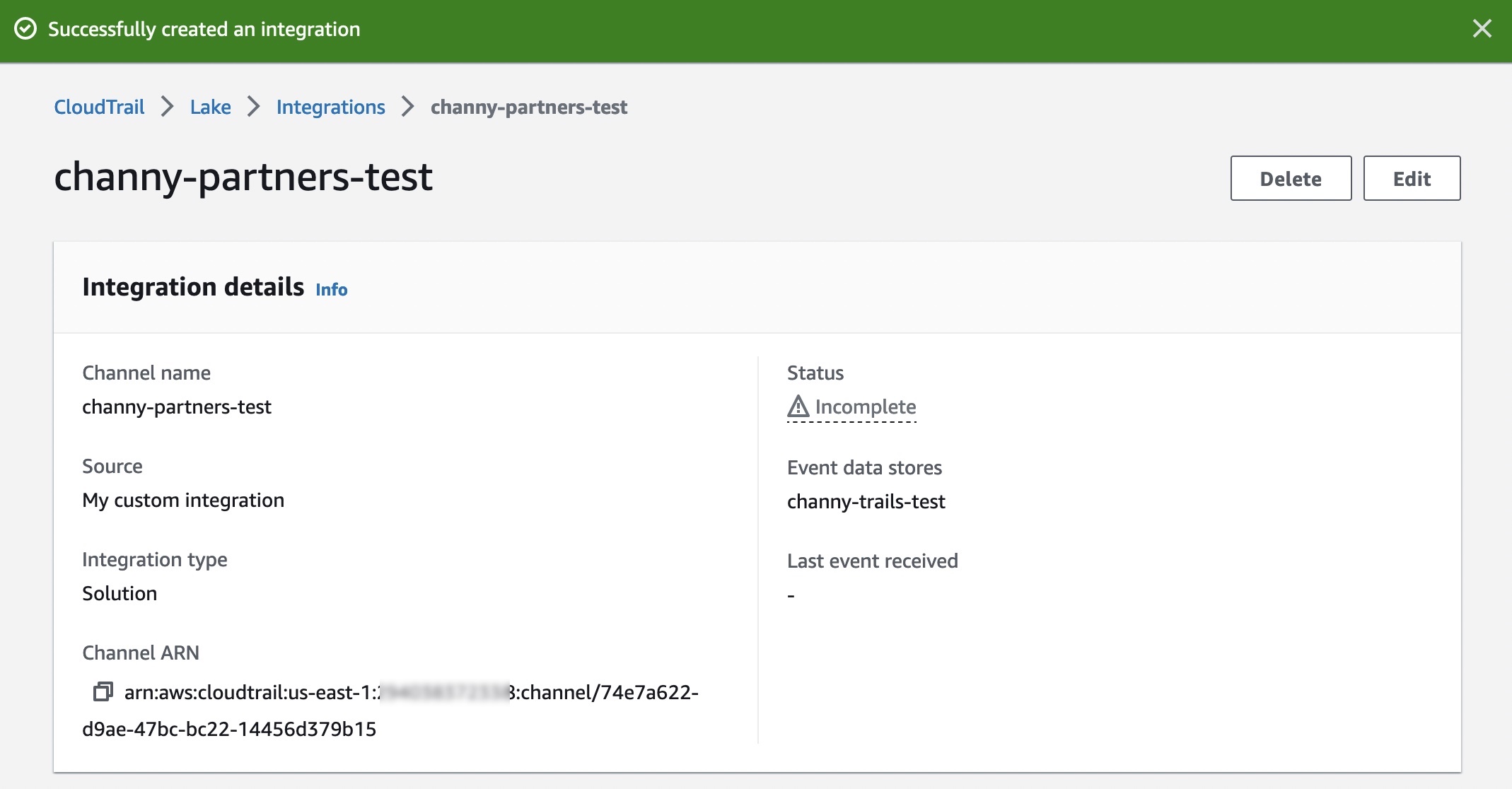

統合を作成したら、このチャネル ARN をソースまたはパートナーアプリケーションに提供する必要があります。これらの手順が完了するまで、ステータスは未完了のままになります。CloudTrail Lake が統合パートナーまたはアプリケーションのイベントの受信を開始すると、ステータスフィールドが現在の状態を反映するように更新されます。

アプリケーションのアクティビティイベントを統合に取り込むには、PutAuditEvents API を呼び出してイベントのペイロードを追加します。CloudTrail Lake に取り込む前に、イベントペイロードに機密情報や個人を特定する情報が含まれていないことを確認してください。

イベントオブジェクトの JSON 配列を作成できます。これには、イベントから必要なユーザー生成 ID、EventData の値として必要なイベントのペイロード、CloudTrail Lake への取り込み後のイベントの整合性を検証するのに役立つオプションのチェックサムが含まれます。

{

"AuditEvents": [

{

"Id": "event_ID",

"EventData": "{event_payload}", "EventDataChecksum": "optional_checksum",

},

... ]

}次の例は、put-audit-events の AWS CLI コマンドを使用する方法を示しています。

$ aws cloudtrail-data put-audit-events \

--channel-arn $ChannelArn \

--external-id $UniqueExternalIDFromPartner \

--audit-events \

{

"Id": "87f22433-0f1f-4a85-9664-d50a3545baef",

"EventData":"{\"eventVersion\":\0.01\",\"eventSource\":\"MyCustomLog2\", ...\}",

},

{

"Id": "7e5966e7-a999-486d-b241-b33a1671aa74",

"EventData":"{\"eventVersion\":\0.02\",\"eventSource\":\"MyCustomLog1\", ...\}",

"EventDataChecksum":"848df986e7dd61f3eadb3ae278e61272xxxx",

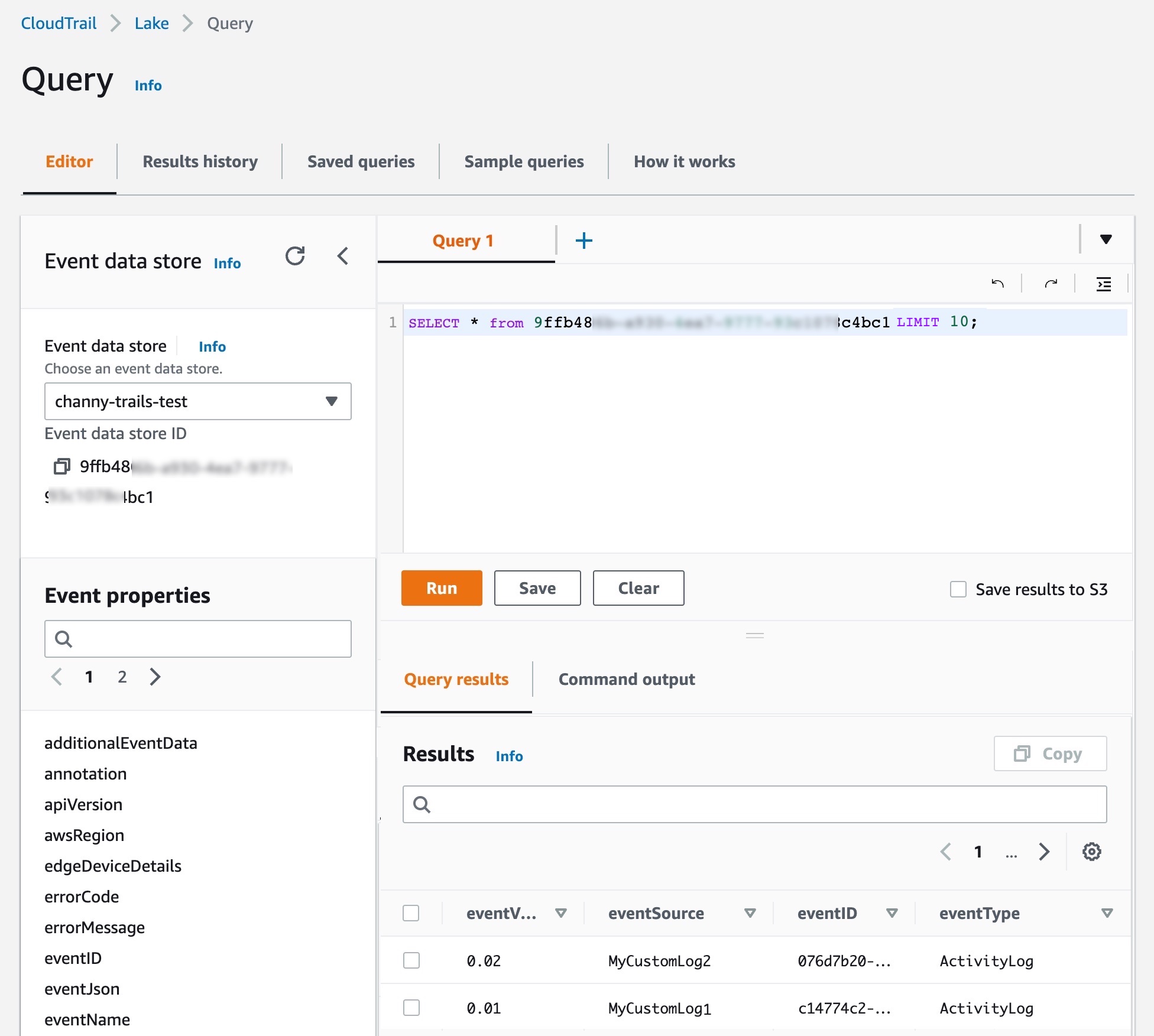

}CloudTrail Lake の [エディター] タブで、配信されたイベントを確認するための新しい統合イベントデータストア用の独自のクエリを記述します。

独自の統合クエリを作成できます。たとえば、AWS 全体のすべてのプリンシパルや、特定の日付以降に API 呼び出しを行った外部リソースを取得するなどです。

SELECT userIdentity.principalId FROM $AWS_EVENT_DATA_STORE_ID

WHERE eventTime > '2022-09-24 00:00:00'

UNION ALL

SELECT eventData.userIdentity.principalId FROM $PARTNER_EVENT_DATA_STORE_ID

WHRERE eventData.eventTime > '2022-09-24 00:00:00'詳細については、「CloudTrail Lake イベントスキーマ」と「開始時に役立つサンプルクエリ」を参照してください。

ローンチパートナー

CloudTrail Lake 統合オプションをサポートするローンチパートナーのリストは、[利用可能なアプリケーション] タブで確認できます。今回のローンチに協力したパートナーからのブログ投稿とお知らせは以下のとおりです (一部は近日中に追加される予定です)。

- Cloud Storage Security

- Clumio

- CrowdStrike

- CyberArk

- GitHub

- Kong Inc

- LaunchDarkly

- MontyCloud

- Netskope

- Nordcloud

- Okta

- One Identity

- Shoreline.io

- Snyk

- Wiz

今すぐご利用いただけます

AWS CloudTrail Lake は、現在 CloudTrail Lake が利用可能なすべての AWS リージョンで、外部ソースからのアクティビティイベントの取り込みをサポートするようになりました。詳細については、AWS のドキュメントや各パートナーのスタートガイドをご覧ください。

AWS CloudTrail パートナーになることに興味がある場合は、通常のパートナー連絡先までご連絡ください。

– Channy

原文はこちらです。