Amazon Web Services ブログ

新機能 – Amazon VPC Network Access Analyzer

組織のネットワーク、クラウドオペレーション、またはセキュリティチームのメンバーであれば、この新機能を気に入っていただけるはずです。新しい Amazon VPC Network Access Analyzerは、意図しないネットワークアクセスにつながるネットワーク設定を特定するのに役立ちます。この後、ご紹介するようにこの新機能によって、個人および組織の俊敏性と柔軟性を維持しながら、セキュリティ体制を改善できる方法を把握できます。エラーが発生しやすく、スケーリングが難しいネットワーク設定を手動でチェックするのとは対照的に、このツールを使用すると、規模や複雑さを問わず AWS ネットワークを分析できます。

Network Access Analyzer の紹介

Network Access Analyzer は、当社の自動推論テクノロジーを利用しています。このテクノロジーは、AWS IAM Access Analyzer、Amazon VPC Reachability Analyzer、Amazon Inspector Network Reachability、および他の証明可能セキュリティツールを既に強化しています。

この新しいツールでは、ネットワークアクセススコープを使用して AWS リソース間の必要な接続を指定します。Amazon が作成した一連のスコープから始めて、コピーしてカスタマイズするか、独自のスコープを最初から作成できます。スコープは高レベルで、特定のネットワークアーキテクチャや構成に依存せず、ネットワークに対して適切なレベルのアクセスと接続を指定するための言語と考えることができます。例えば、すべてのウェブアプリケーションがインターネットリソースへのアクセスにファイアウォールを使用していることを確認するためのスコープや、財務チームが使用する AWS リソースが、開発チームが使用するリソースとは分離、区別され、そこから到達不能であることを示すスコープを作成できます。

ネットワークを特定のスコープに対して評価するには、そのスコープを選択して解析を開始します。この処理は数分間実行され、一連の検出結果が生成されます。各結果が、スコープで定義された AWS リソース間の予期しないネットワークパスを示します。結果を解析し、結果に応じて構成を調整したり、スコープを変更したり、解析を再実行したりすることができます。これらはすべてわずか数分で完了します。

分析プロセスでは非常に広範な AWS リソースが調査されます。これには、セキュリティグループ、CIDR ブロック、プレフィックスリスト、Elastic Network Interfaces、EC2 インスタンス、ロードバランサー、VPC、VPC サブネット、VPC エンドポイント、VPC エンドポイントサービス、Transit Gateway、NAT ゲートウェイ、インターネットゲートウェイ、VPN ゲートウェイ、ピアリング接続、ネットワークファイアウォールなどが含まれます。スコープでは、Resource Groups を使用して、特定の方法でタグ付けされたすべてのリソースを参照できます。

ネットワークアクセスアナライザーの使用方法

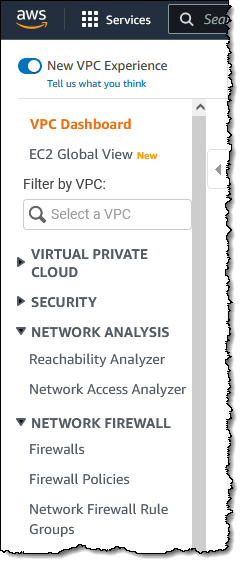

まず、VPC コンソールを開き、左側のナビゲーションで [Network Analysis] (ネットワーク解析) セクションを見つけて、[Network Access Analyzer] (ネットワークアクセスアナライザー) をクリックします。

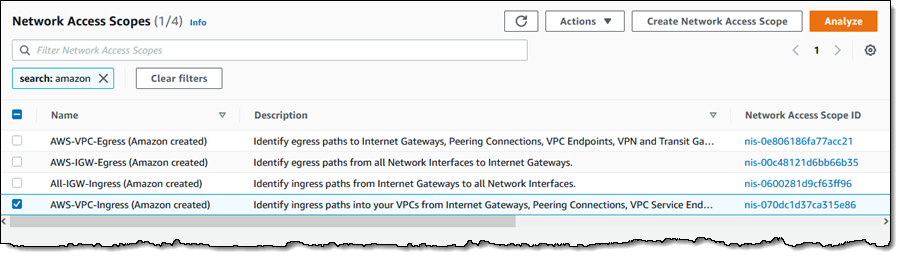

スコープがすべて表示されています。初めは 4 つあります。すべて Amazon が作成したもので、すぐに使用できます。

分析を実行するには、スコープ (AWS-VPC-Ingress (Amazon created)) を選択し、[Analyze] (分析) をクリックします。 スコープの説明には次のように記載されています。

「インターネットゲートウェイ、ピアリング接続、VPC サービスエンドポイント、VPN および Transit Gateway から VPC への進入パスを特定します。」

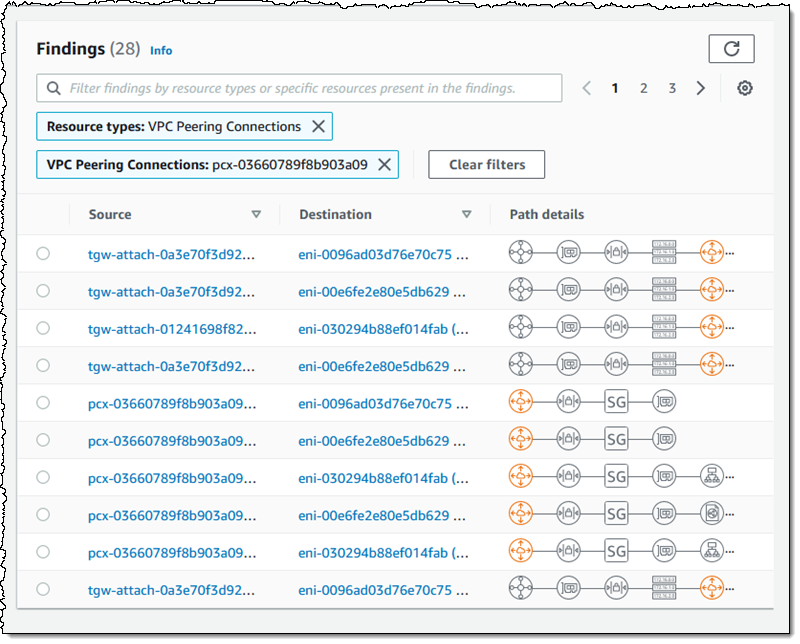

解析は数分間実行され、完了するとすぐに結果が表示されます。

ここにはとても役立つ情報が数多くあります。 スペクトルチャートには、結果に含まれるリソースの概要が表示されます。セグメントの上にマウスを置いて詳細を確認するか、セグメントをクリックして結果をフィルタリングし、特定のリソースまたはリソースタイプを参照するセグメントのみを表示できます。

例えば、[VPC Peering Connections] (VPC ピアリング接続) をクリックすると、VPC ピアリング接続を参照するすべての結果が表示されます。

ご覧のとおり、[Path details] (パスの詳細) では、パス内の VPC ピアリング接続が強調表示されます。 次のステップは、結果を調べ、予想される結果を判断し、今後の結果から除外されるようにスコープに追加することです (詳しくは後ほど説明します)。

ネットワークアクセススコープの内部

上記で使用したネットワークアクセススコープの内部をざっと見て、ビジュアルビルダーを使って別のスコープを一から構築しましょう。各スコープは、JSON 形式で表され、送信元と宛先の間でスコープ内にある (許容できる) トラフィックと見なされるものを示します。

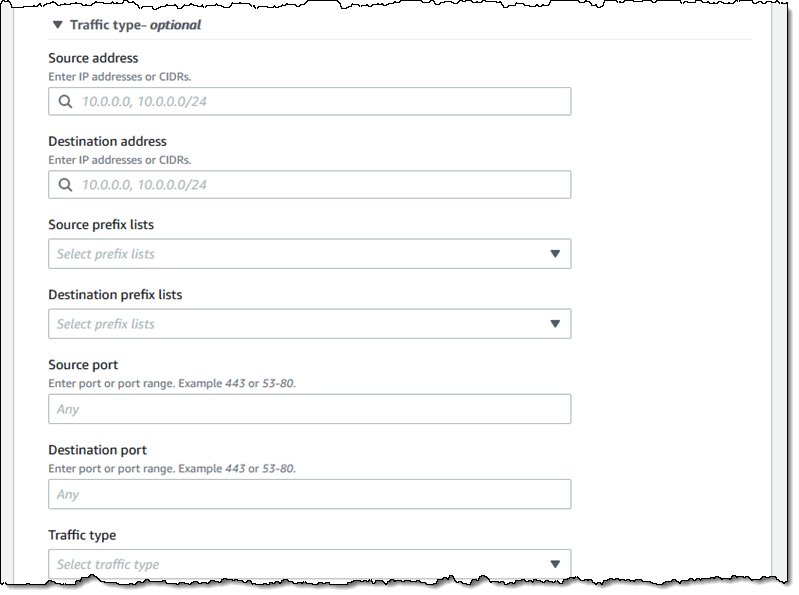

matchPaths 要素には、source 要素と destination 要素が含まれます。これらの各要素は、AWS リソースタイプと特定のリソースを順番に識別します。ここでは示していませんが、スコープには送信元 IP アドレスと宛先 IP アドレス、ポート、プレフィックスリスト、トラフィックタイプ (TCP または UDP) を含めることもできます。excludePaths には、リソースタイプ、特定のリソースなどを含めることができます。例えば、インターネットゲートウェイのすべての進入トラフィックに一致する送信元と宛先を定義するとともに、ロードバランサーを通過するトラフィックを除外したり、踏み台インスタンス宛の SSH トラフィックを除外したりできます。

ネットワークアクセススコープの構築

新しいスコープは 3 つの方法で構築できます。スコープを作成するには、既存のものを複製して変更する、一から始めてビジュアルビルダーを使用する、または、独自の JSON を作成して CLI または API を使用するという方法があります。ビルダーを使用するには、[Create Network Access Scope] (ネットワークアクセススコープの作成) をクリックします。

5 つの定義済みテンプレートのいずれかを使用して始めることも、自分で作成することもできます。

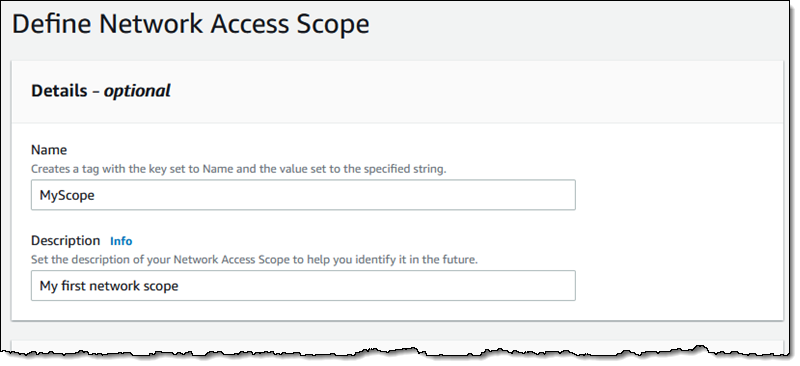

名前と説明を入力します。

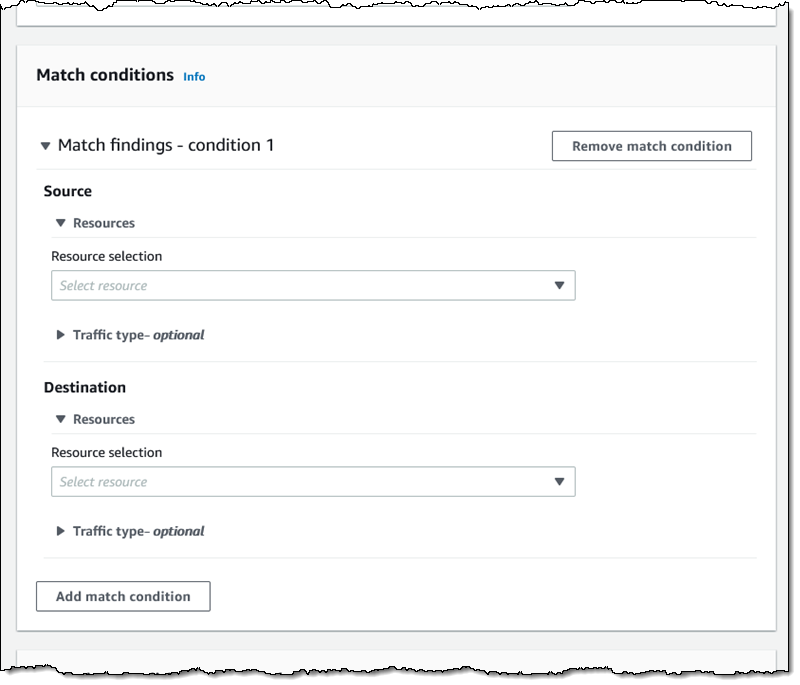

次に、リソースタイプ、ID、トラフィックタイプなどによって送信元と宛先を定義します。

トラフィックタイプを一致させるオプションはたくさんあります。これにより、非常に特殊な目的のためにスコープを作成することができます。

同様のインターフェイスを使用して、オプションの除外を追加できます。

知っておくべきこと

これは非常に優れたなツールですので、きっと気に入っていただけると思います。ここで、知っておくべきことがいくつかあります。

料金 – 評価の一環として分析された Elastic Network Interface (ENI) ごとに 0.002 USD を支払います。

リージョン – ネットワークアクセスアナライザーは、次のリージョンでご利用いただけます。米国東部 (バージニア北部)、米国東部 (オハイオ)、米国西部 (北カリフォルニア)、米国西部 (オレゴン)、アフリカ (ケープタウン)、アジアパシフィック (香港)、アジアパシフィック (ムンバイ)、アジアパシフィック (ソウル)、アジアパシフィック (シンガポール)、アジアパシフィック (シドニー)、アジアパシフィック (東京)、カナダ (中部)、欧州 (フランクフルト)、欧州 (アイルランド)、欧州 (ロンドン)、欧州 (ミラノ)、欧州 (パリ)、欧州 (ストックホルム)、南米 (サンパウロ)、中東 (バーレーン)。

現在準備中 – AWS Organizations のサポート、定期的なスケジュールで分析を実行する機能、IPv6 アドレス範囲とリソースのサポートなど、製品ロードマップには多数の追加機能があります。

– Jeff;

原文はこちらです。