Amazon Web Services ブログ

Amazon EKS のコンテナ起動時間を Bottlerocket のデータボリュームを活用することで短縮

この記事は Reduce container startup time on Amazon EKS with Bottlerocket data volume (記事公開日: 2023 年 10 月 19 日) を翻訳したものです。

はじめに

コンテナは、モダンでスケーラブルなアプリケーションをデプロイするための頼りになるソリューションになっています。これらのコンテナの起動時間は、特に大きなコンテナイメージを必要とするワークロードを処理する場合に大きな課題となる可能性があります。たとえばデータ分析や機械学習のワークロードには、1 GiB を超えるサイズのイメージが含まれることがよくあります。generative AI などのこの種のワークロードを Amazon Elastic Kubernetes (Amazon EKS) で実行する場合、Amazon Elastic Container Registry (Amazon ECR) などのイメージレジストリからこれらの大きなイメージを取り出して抽出するのに数分かかることがあります。これはパフォーマンスに悪影響を及ぼし、ユーザーエクスペリエンスの低下につながります。

イメージをプリフェッチして Pod をより速く起動する方法を紹介した既存の投稿があります。Amazon EventBridge と AWS System Manager を使用してコンテナイメージをノードにキャッシュし、新しいイメージがイメージレジストリにプッシュされたときにキャッシュを更新します。既存のワーカーノードや継続的なイメージキャッシュに適しています。しかし、クラスターがスケールアップするにつれて新しいワーカーノードが追加されると、すべてのイメージを新しいワーカーノードに取り込むのに時間がかかります。

この投稿では、Bottlerocket で実行されるインスタンスを使用して、この課題に取り組むためのソリューションを紹介します。Bottlerocket は、AWS がコンテナの実行専用に設計した、オープンソースの Linux ベースのオペレーティングシステム (OS) であり、大きなイメージのコンテナ起動時間を短縮するのに役立ちます。

ソリューションの概要

コンテナランタイムが新しいコンテナを開始すると、まずローカルディスクに必要なイメージコンテンツがあるかどうかを確認します。image pull policy が明示的に Always に設定されていない限り、これはデフォルトの動作です。これにより、システムは常にイメージリポジトリからイメージを取得します。

イメージがローカルに存在しない場合は、イメージリポジトリからイメージを取得します。この取得プロセスには、特にサイズが数 GB の大きなイメージの場合、数分以上かかることがあります。

コンテナイメージの取得プロセスを高速化するには、次のようないくつかのオプションがあります。

- スリムなベースイメージを選択して、コンテナイメージのサイズを最小化する

- マルチステージビルドを使用して、不要な中間コンテンツを取り除く

- より大きなインスタンスサイズでより高い帯域幅を採用することで、コンテナイメージのダウンロードを高速化する

- コンテナイメージの内容をローカルでプリフェッチすることで、イメージをダウンロードする必要をなくす

シナリオによっては、前述のオプション 1 と 2 を適用した後でも、コンテナイメージのサイズがまだ大きい場合があります。明らかにこのようなシナリオでは、オプション 4 の方が高速でコスト効率の高い選択肢です。

この記事では、Bottlerocket オペレーティングシステムのデータボリューム機能をどのように利用してコンテナイメージをプリフェッチできるかを詳しく説明します。これにより、特にデータ分析や AI/ML などのシナリオでは、コンテナを起動するまでの時間を短縮できる可能性があります。

Bottlerocket とは

Bottlerocket は Linux ベースのオープンソースオペレーティングシステムで、アマゾン ウェブ サービスがコンテナの実行専用に開発したものです。安全で一貫性があり、効率的に運用できるように設計されています。

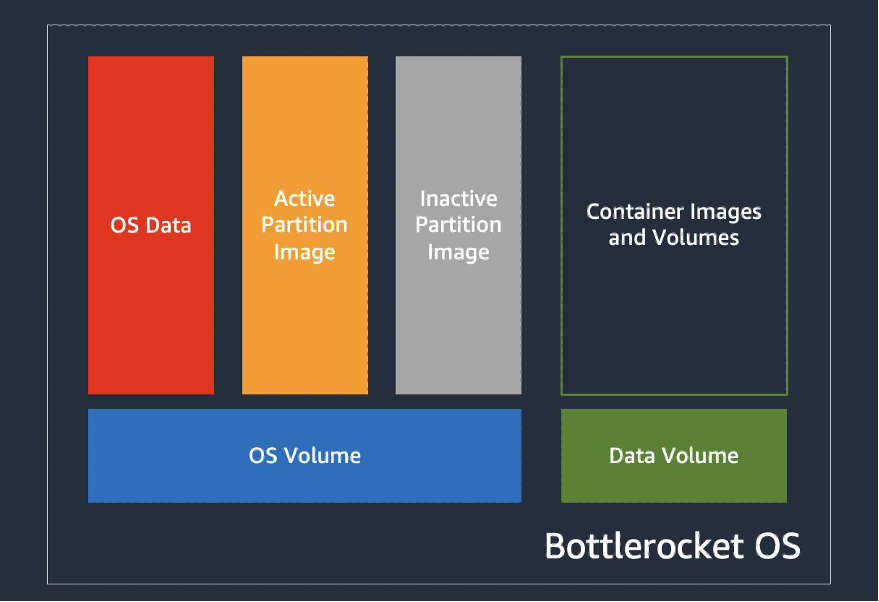

Bottlerocket には、OS ボリュームとデータボリュームの2つのボリュームがあります。OS ボリュームは OS データとブートイメージの保存に使用されます。Bottlerocket は、一貫性を保証するために、毎回まったく同じ OS イメージから起動します。一方、データボリュームは、コンテナのメタデータや、イメージやエフェメラルボリュームなどのストレージの保存に使用されます。Bottlerocket について詳しく知りたい場合は、こちらのドキュメントをご覧ください。

なぜ Bottlerocket を選択するのか

Amazon EKS は、Amazon Linux と Bottlerocket を利用した Amazon EKS 最適化 Amazon Machine Images (AMI) を提供します。Amazon Linux AMI は、Amazon EKS マネージド型ノードグループのデフォルトの選択肢であり、最も一般的な AMI です。ただし、デフォルトでは OS とコンテナデータが共有されるボリュームは 1 つだけです。Amazon Linux AMI とは異なり、Bottlerocket AMI はコンテナデータ用のボリュームをネイティブで提供します。

Bottlerocket のこの設計により、OS バイナリの更新とセキュリティパッチのサイクルとは別に、プリフェッチされたイメージを含むデータボリュームを簡単にアタッチできます。

図 1. Bottlerocket のボリューム

出典: Bottlerocket – a container-optimized Linux.

コンテナイメージをプリフェッチするにはどうすればよいか

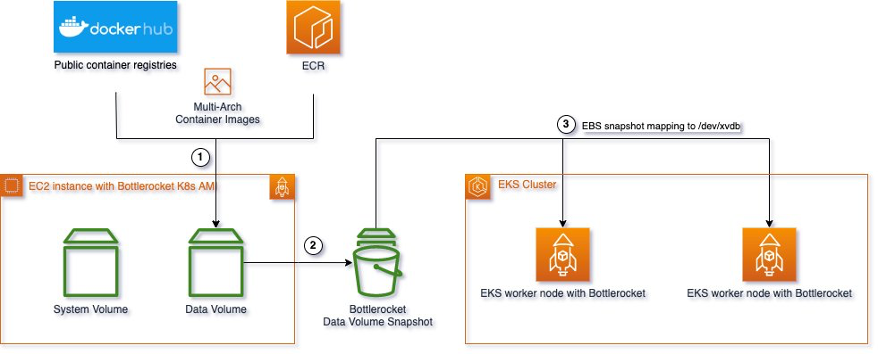

このソリューションでは、Bottlerocket データボリュームの Amazon Elastic Block Store (Amazon EBS) スナップショットを作成し、そのスナップショットを Amazon EKS ノードグループで再利用して、ワーカーノードが起動した時点で必要なすべてのイメージがローカルディスクにプリフェッチされるようにします。

このプロセスはスクリプトによって自動化されており、詳細は以下のとおりです。

- Amazon EKS 最適化 Bottlerocket AMI を使用して Amazon Elastic Compute Cloud (Amazon EC2) インスタンスを起動します

- イメージリポジトリからアプリケーションイメージを取得します

- Bottlerocket データボリュームの Amazon EBS スナップショットを取得します

- Amazon EKS ノードグループを作成し、スナップショットをそのデータボリュームにマッピングします

図 2.アーキテクチャ

出典: Caching Container Images for AWS Bottlerocket Instances

次のセクションでは、ソリューション全体を段階的に説明します。コンテナの起動時間を短縮し、ビジネス目標をより効率的に達成する方法を学びます。

前提条件

本ブログのウォークスルーを実行する前に、以下の準備が必要です。

- AWS アカウント

- 以下のコマンドラインツールのインストール

- eksctl: 0.147.0

- kubectl: Major: version 1, Minor: version 27, GitVersion: v1.27.2

- Amazon EKS cluster version: 1.24

- jq: jq-1.6

- Optional – Karpenter: v0.31

AWS Cloud9 環境をセットアップ

AWS Cloud9 統合開発環境 (IDE) は、いくつかのプログラミング言語とランタイムデバッガ、そしてビルトインターミナルをサポートし、リッチなコード編集体験を提供します。この記事では、AWS Asia Pacific(東京)リージョン内の AWS Cloud9 ですべてのコマンドを実行します。セットアップのガイドラインはこちらです。

リポジトリをクローンする

以下のコマンドを実行します。

AWS CLI などの必要なツールをインストール

ウォークスルーを実行するために、jq、eksctl、kubectl、AWS Command Line Interface(AWS CLI)などのコマンドラインツールをインストールする必要があります。以下のコマンドを実行して、これらのツールをインストールします。

初期設定が成功したかどうかを以下のコマンドで確認します。

環境変数を設定

AWS Cloud9 のターミナルで、以下のコマンドを実行します。

ウォークスルー

ステップ 1: Bottlerocket 用の Amazon EBS スナップショットをビルドする

この投稿では、次の 2 つのイメージを Amazon EBS ボリュームにプリフェッチします。

- ecr.aws/kubeflow-on-aws/notebook-servers/jupyter-pytorch: 1.12.1-cpu-py38-ubuntu20.04-ec2-v1.2

- ecr.aws/eks-distro/kubernetes/pause: 3.2

Amazon EBS スナップショットワークフローを自動化するスクリプトを作成しました。このスクリプトは ~/environment/containers-blog-maelstrom/bottlerocket-images-cache にあります。次のコマンドを実行してスナップショットの作成を開始します。

複数のイメージのURL をカンマで区切ったコマンドに入れることができることに注意してください。

snapshot.sh スクリプトは、自動的に次のタスクを完了します。

- Amazon EKS 最適化 Bottlerocket AMI を使用して Amazon EC2 インスタンスを起動します

- イメージリポジトリからアプリケーションイメージを取得します

- Amazon EC2 インスタンスを停止します。

- Bottlerocket データボリュームの Amazon EBS スナップショットを取得します

- Amazon EC2 インスタンスを削除します

Amazon EBS スナップショットの作成には約 5 分かかります。ただし、イメージサイズが大きい場合は、時間がかかる場合があります。最終的に、必要なコンテナイメージがプリフェッチされた Amazon EBS スナップショットができあがります。

以下は成功した出力の例です。

Amazon EBS snapshot id を環境変数に出力

Amazon EBS スナップショットコマンドを正常に実行した後、この Amazon EBS snapshot id を確認することができます。これから利用するためにこの値を環境変数として出力します。

ステップ 2: Amazon EKS のクラスターをセットアップ

eksctl を利用して、クラスター設定を作成

AWS Cloud9 のターミナルを開き、新しい Amazon EKS クラスターを作成するための以下のコマンドを実行します。新しいクラスターを作成する時間は、15 分〜 20 分程度かかります。

Bottlerocket のためのマネージド型ノードグループをセットアップ

この YAML ファイルでは、次の 2 つの Amazon EKS ノードグループを含む新しい Amazon EKS クラスターを作成しました。

- no-prefetch-mng ノードグループは、ステップ 2 で Amazon EBS Snapshot_ID を使用せずに Amazon EKS ノードを起動します。つまり、Amazon EKS ノードにはプリフェッチされたイメージがありません

- prefetch-mng ノードグループは、Amazon EBS Snapshot_ID が /dev/xvdb にマップされた Amazon EKS ノードを起動します。つまり、イメージはすでに Amazon EKS ノードでプリフェッチされています。詳細については、YAML ファイルの additionalVolumes セクションを参照してください

Amazon EKS クラスターに接続

ノードの準備が完了することを待つ

次のコマンドを使用して、ノードの準備が整っているかどうかを確認できます。

2 つのノードが準備完了状態になるまで待ってください。次のような出力が得られます。

ステップ 3: 両方のノードグループにデプロイを開始する

Kubernetes Deployment では public.ecr.aws/kubeflow-on-aws/notebook-servers/jupyter-pytorch: 1.12.1-cpu-py38-ubuntu20.04-ec2-v1.2 イメージを使用しています。イメージサイズは 4.93 GB です。ワーカーノードがイメージをプリフェッチしていない場合、Pod が起動する前に Amazon ECR からイメージをダウンロードするのにしばらく時間がかかります。

各ノードグループに 2 つの Pod を作成するには、以下のコマンドを使用します。

コンテナのデフォルトの image pull policy は ifNotPresent です。つまり、イメージがまだローカルに存在していない場合にのみイメージがプルされます。image pull policy が Always に設定されている場合、プリフェッチ機能は動作しません。

inflate-no-prefetch Pod のイベントをチェック

kubectl get events コマンドを使用して、Pod 内のイベントをトレースできます。

inflate-no-prefetch Deployment からの Pod イベントは次のとおりです。

Pod は 2023-08-07T 17:13:52 Z に予定されていて、2023-08-07T 17:14:41 Z に開始されました。Amazon ECR から大きなイメージを取得するのに時間がかかるため、コンテナを起動するのに 49 秒かかりました。

inflate-prefetch Pod のイベントを確認

inflate-prefetch Deployment からの Pod イベントは次のとおりです。

Pod は 2023-08-07T 17:13:53 Z に予定されていて、2023-08-07T 17:13:56 Z に開始されました。コンテナイメージはすでに Amazon EKS ノードに存在していたため、コンテナを起動するのに 3 秒しかかかりませんでした。

ステップ 4: 結果

サイズの大きなコンテナイメージをプリフェッチすることで、Pod の起動にかかる時間を 49 秒からわずか 3 秒に短縮できました。

他参考情報

Karpenter

Karpenter は、Kubernetes クラスタ内の Pod のスケジューリングを処理するために、コンピューティングリソースを自動的にスケーリングするためのオープンソースプロジェクトです。また、Amazon EBS スナップショットを使用して Bottlerocket ワーカーノードを起動するためにも使用できます。Karpenter Provisioner とノードテンプレートのサンプルは次のとおりです。

尚、Karpenter は alpha から beta に昇格することとなっており、その過程で APIに変更が入っています。以下に記載したサンプルは、変更前のサンプルとなります。変更についての詳細は、こちらのブログをご参照ください。

subnetSelector のスタック名と、blockDeviceMappings の snapshotID を忘れずに更新してください。

Automation

コンテナイメージのビルドが完了した直後に Amazon EBS スナップショットの作成を開始したい場合は、コンテナビルド後に snapshot.sh を継続的インテグレーション (CI) ツールで実行できます。GitHub Actions を使用した自動化スクリプトのサンプルを作成し、そのスクリプトを GitHub にプッシュしています。

説明のために、GitHub Action YAML のセクションを抽出しました。Job セクションは、build_llm_image と build_ebs の 2 つの部分に分かれています。

- build_llm_image は主にコンテナイメージをビルドします。これは標準の Docker ビルドプロセスなので、次の YAML ファイルではこの部分は省略します

- build_ebs は、Amazon EBS スナップショットを取る際の核となる部分です

- Configure AWS credentials ステップでは、GitHub Action ランナーが Amazon EBS スナップショットスクリプトを実行するための正しい AWS IAM アクセス権限を提供します。必要な AWS IAM 権限は、こちらで確認できます。この AWS IAM ポリシーを本番環境で使用する場合は、アクセス権限をできるだけ減らすことをお勧めします。尚、2023/12/5 時点においては、GitHub Actions から OIDC を利用し IAM Role を assume する方法が主流となっております。詳細については、GitHub のドキュメント Configuring OpenID Connect in Amazon Web Services をご参照ください。

- Build EBS Snapshot ステップでは、Amazon EBS スナップショットスクリプトの実行が開始されます

- Commit and Push NodeTemplate ステップでは、Amazon EBS SNAPSHOT_ID を取得します。その後、それを Amazon EKS YAML GitHub リポジトリにコミットして、ノードテンプレートを更新できます。

GibHub Action YAML ファイル全体に説明を追加していますので、ご参照ください。

クリーンアップ

Amazon EKS クラスタとノード

この記事で紹介したウォークスルーに従った場合料金が発生します。それを避ける場合には、以下のコマンドを実行して作成したリソースを削除することができます。

AWS Cloud9 環境

AWS Cloud9 環境を忘れずに削除してください。以下に削除方法を記載します。

以下の AWS CLI で AWS Cloud9 環境の Id を取得します。

AWS Cloud9 環境を削除するには、以下の CLI コマンドを使用することもできます。以下のコマンドの YOUR_CLOUD9_ENV_ID を置き換えて、AWS Cloud9 環境を削除してください。

Amazon EBS スナップショット

作成された Amazon EBS スナップショットを削除するには、次の AWS CLI コマンドを実行します。

まとめ

この記事では Bottlerocket インスタンスのデータボリュームを使用してコンテナイメージをプリフェッチすることで、Amazon ECR から大きなイメージを引き出すのに必要な時間を大幅に短縮できることを紹介しました。この最適化により、起動時間が短縮され、Amazon EKS 上でのコンテナ起動の効率とパフォーマンスが劇的に改善されました。

このソリューションは、大きなコンテナイメージに依存するコンテナワークロードを持ち、起動時間を短縮することでアプリケーションの起動パフォーマンスを向上させようとしている組織にとって、大きなメリットになると確信しています。Bottlerocket の詳細については、Bottlerocket の公式ウェブサイトにアクセスしてください。

謝辞

私たちにインスピレーションを与え、この投稿を可能にするコードを提供してくれた同僚の Walkely He と Dongdong Yang に心から感謝します。

翻訳はパートナーソリューションアーキテクトの髙橋達矢が担当しました。原文はこちらです。