Amazon Web Services ブログ

Amazon Managed Grafana でインバウンドネットワークアクセスコントロール機能が追加されました

Amazon Managed Grafana を利用するにあたり、Grafana ワークスペースのパブリックアクセスを制限し、 どのトラフィックソースが Grafana ワークスペースに到達できるかをきめ細かく制御したいニーズが多くのお客様からありました。本日、Amazon Managed Grafana の新機能として、インバウンドネットワークアクセスコントロールをサポートすることを発表します。これにより、VPC エンドポイントとカスタマーマネージドプレフィックスリストを使用して 、ワークスペースに到達するインバウンドネットワークトラフィックを制限し、Grafana ワークスペースを保護できます。

Amazon Managed Grafana 用の Amazon Virtual Private Cloud (Amazon VPC) エンドポイントは、ワークスペース URL への構成可能で信頼性の高いセキュアな接続を提供することにより、VPC 内からの Grafana ワークスペースへのアクセスを簡素化します。これによりすべてのネットワークトラフィックはグローバルな AWS バックボーン内にとどまり、パブリックインターネットを通過せず、AWS ネットワーク内の Grafana ワークスペース URL に安全に接続することができます。

マネージドプレフィックスリストは、1つまたは複数の CIDR(Classless Inter-Domain Routing)ブロックのセットです。カスタマーマネージドプレフィックスリストは、Amazon Managed Grafana ワークスペース URL にアクセスできる CIDR ブロックのセットを設定することができ、セキュリティ設定を簡素化します。

VPC エンドポイント

インターフェイス VPC エンドポイントを使用すると、Amazon Managed Grafana を自身の VPC で実行しているかのように、プライベートに接続することができます。 VPC エンドポイントを使用すると、お客様は AWS PrivateLink を介してサポートされている AWS サービスにプライベートに接続することができます。AWS PrivateLink は、パブリックインターネットにトラフィックを公開することなく、仮想プライベートクラウド(VPC)、サポートされているAWSサービス、およびお客様のオンプレミスネットワーク間でプライベートな接続を提供します。Amazon VPC 内のインスタンスは、サービスのリソースと通信するためにパブリック IP アドレスを持つ必要がなくなります。Amazon VPC とサービス間のトラフィックは、AWS ネットワークから出ることはありません。

- VPCエンドポイント – サービスへのプライベート接続を可能にするVPC内のエントリーポイント

- AWS PrivateLink – VPCとサービス間のプライベートな接続を提供するテクノロジー

カスタマーマネージドプレフィックスリスト

今回の発表で、特定の IPv4 アドレス範囲からのみアクセスできるように Amazon Managed Grafana ワークスペースURL を構成することができます。これは Amazon Managed Grafana のセキュリティの追加レイヤーを提供し、Amazon Managed Grafana ワークスペース URL へのパブリックおよび不正なインバウンドアクセスを防止するファイアウォールとして機能します。これはネットワークファイアウォールの`許可リスト`に相当するものだと考えてください。`許可リスト`はファイアウォールやルーターで明示的に設定されたIPアドレスのリストで、このリストの IP アドレスからのインバウンドトラフィックのみ許可し、他のすべてのインバウンドトラフィックは拒否されます。

アーキテクチャ

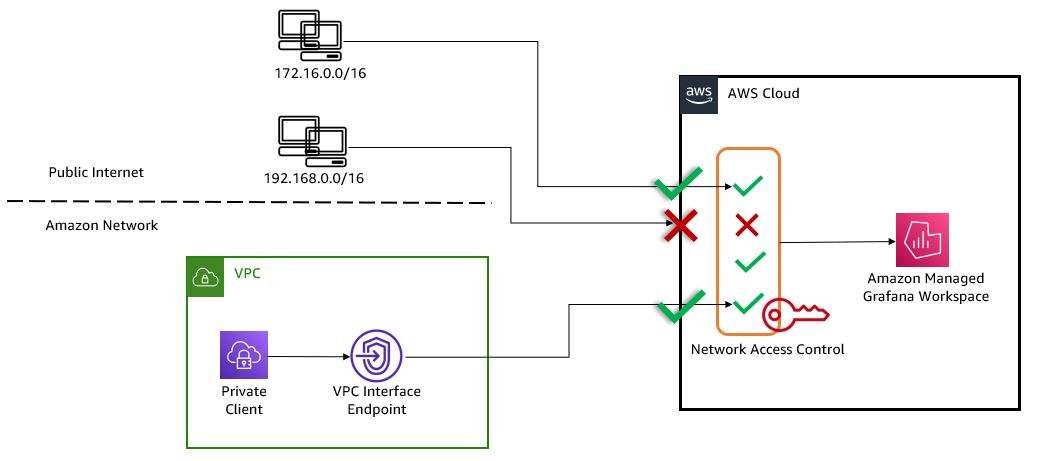

デフォルトでは、Grafana ワークスペース URL はパブリックに接続可能です。次の図は、ワークスペースのパブリックアクセスを制限し、インターフェイス VPC エンドポイントとカスタマーマネージドプレフィックスリストを使用してネットワークアクセスコントロールを有効にする方法を示しています。

図 1 . Amazon Managed Grafana におけるインバウンネットワークアクセスコントロール

インターフェイス VPC エンドポイント:

- ユーザー / プライベートクライアントは、インターフェイス VPC エンドポイントを介して Grafana ワークスペースに接続します。

- AWS PrivateLink は Amazon Managed Grafana への接続を提供し、トラフィックは AWS ネットワークから出ることはありません。

カスタマーマネージドプレフィックスリスト:

- Grafana ワークスペース URL は、カスタマーマネージドプレフィックスリストに登録されているIPアドレス範囲からのみアクセス可能です。

- その他全てのインバウンドアクセスは拒否されます。

Grafana ワークスペースでネットワークアクセスコントロールを設定

既存の Grafana ワークスペースにネットワークアクセスコントロールを追加するか、 Grafana ワークスペースの新規作成時の初期設定の一部として設定することができます。Grafana ワークスペース へのネットワークアクセスは、インターフェイス VPC エンドポイントまたはカスタマーマネージドプレフィックスリスト、またはその両方の組み合わせて制御することができます。詳細は以下のセクションで説明します。

インターフェイス VPC エンドポイントの作成

インターフェイス VPC エンドポイントを作成する際に、サービスカテゴリ AWS サービスを選択し、Amazon Managed Grafana のサービス名 com.amazonaws.region.grafana とエンドポイント作成先の VPC を選択します。インターフェイス VPC エンドポイントの詳細については、VPC エンドポイントを作成するを参照してください。Amazon VPC エンドポイントを使用する利点については、このブログとセルフペース型ワークショップを参照してください。

カスタマーマネージドプレフィックスリストの作成

IPアドレスを許可するには、許可するIPアドレス範囲をリストし、1つ以上のプレフィックスリストを作成する必要があります。Amazon Managed Grafana はプレフィックスリストで IPv4 アドレスのみをサポートしており、IPv6 には対応していません。また 10.0.0.0/16 のようなプライベート IP アドレス範囲は無視されます。これらのホストがワークスペースに接続できるようにするには、ワークスペース用に VPC エンドポイントを作成し、アクセス許可を設定してください。プレフィックスリストの詳細については、プレフィックスリストの作成およびプレフィックスリストの概念とルールを参照してください。

Grafana ワークスペースのネットワークアクセス制御を設定する

- Amazon Managed Grafana コンソールで、ネットワーク アクセスコントロールを設定するワークスペースの名前を選択します。

- [ネットワークアクセスコントロール] タブで、[ネットワークアクセスコントロール] の下の [編集] をクリックします。

図 2 . ネットワークアクセスコントロール

- [制限付きアクセス] を選択します。

- [マネージド型プレフィックスリスト] を選択し、任意のプレフィックスリスト ID を入力するか、または [VPC エンドポイント] を選択し、任意の VPC エンドポイント ID を入力してください。プレフィックスリストは最大 5 つまで、VPC エンドポイント は最大 5 つまで追加することができます。

- [変更を保存する] を選択して、設定を完了します。

結論

Grafana ワークスペースへのインバウンドネットワークアクセスを制限し、パフォーマンスへの影響や運用上のオーバーヘッドなしに、セキュリティレイヤーを追加することができるようになりました。今回の発表の詳細については、 What’s New の投稿およびネットワークアクセスコントロールに関する Amazon Managed Grafana のユーザーガイドを参照してください。

- One Observability Workshop は、アプリケーションのモニタリングとオブザーバビリティをセットアップするための AWS が提供する様々なツールセットについて、ハンズオンの経験を提供することを目的としているので、是非チェックしてみてください。

- AWS Observability のベストプラクティスを参照し、実装例とガイダンス、推奨事項を確認してください。

- もし Terraform をご利用ならば、AWS Observability accelerator for Terraform をチェックしてみてください。これは、AWS オブザーバビリティサービスのワークロードに合わせてオブザーバビリティを設定するのに役立つ Terraform モジュールのセットです。

もし追加のサポートが必要な場合は、AWS サポートと AWS アカウントチームに連絡してください。

このブログの翻訳はソリューションアーキテクトの 辻林 侑 が担当しました。原文はこちらです。