Amazon Web Services 한국 블로그

Sumo Logic Cloud SIEM Powered by AWS를 통한 멀티 클라우드 및 하이브리드 위협 차단

IT 보안 팀은 인프라와 애플리케이션에서 발생하는 상황을 실시간으로 파악해야 합니다. 보안 침해로 이어질 수 있는 예상치 못한 동작이나 패턴을 식별하기 위해 지속적으로 들어오는 정보에서 데이터를 찾고 상관 관계를 파악할 수 있어야 합니다.

이 프로세스를 단순화하고 자동화하기 위해 수년 동안 많은 솔루션이 구현되었습니다. 예를 들면 다음과 같습니다.

- 보안 정보 관리(SIM) 시스템은 분석에 필요한 로그 파일과 같은 데이터를 중앙 리포지토리로 수집합니다.

- 보안 이벤트 관리(SEM) 플랫폼은 데이터 검사와 로그 또는 이벤트의 해석을 단순화합니다.

수년 전에 이 두 가지 접근 방식은 정보 분석과 이벤트 해석을 모두 해결하기 위해 병합되었습니다. 이 보안 정보 및 이벤트 관리(SIEM) 플랫폼은 애플리케이션, 네트워크 하드웨어, 방화벽 및 엔드포인트 보호 도구와 같은 도메인별 보안 도구에서 생성된 보안 경고의 실시간 분석을 제공합니다.

오늘은 AWS 파트너가 만든 솔루션인 Sumo Logic Cloud SIEM powered by AWS를 소개하려고 합니다. Sumo Logic Cloud SIEM은 멀티 클라우드 및 하이브리드 환경에서 심층적인 보안 분석 및 상황별 위협 데이터를 제공하여 위협을 탐지하고 대응하는 시간을 단축합니다. 이 솔루션을 사용하면 비즈니스 또는 브랜드에 부정적인 영향을 미치는 악의적인 활동을 포함하여 우선 순위가 높은 문제를 신속하게 탐지하고 이에 대응할 수 있습니다. 이 솔루션에는 주요 AWS 서비스를 포함하여 300개가 넘는 기본 통합이 포함되며 PCI 및 HIPAA와 같은 규제에 대한 규정 준수 감사를 수행하는 데 필요한 시간과 노력을 줄일 수 있습니다.

Sumo Logic Cloud SIEM은 AWS Marketplace에서 제공되며 무료 평가판을 사용하여 솔루션을 평가할 수 있습니다. 이 솔루션의 실제 작동 방식을 살펴보기 전에 먼저 사용 방법을 알아보겠습니다.

고객 사례 연구 – Medidata

매우 흥미로운 고객을 만나 Sumo Logic Cloud SIEM을 사용하는 방법에 대해 이야기를 나눌 기회가 있었습니다. Scott Sumner 씨는 임상시험의 가능성을 재정의하는 회사인 Medidata의 VP 겸 CISO입니다. Medidata는 Moderna 및 Johnson & Johnson의 COVID-19 백신 임상시험에 대한 환자 데이터를 처리하기 때문에 보안이 최우선 순위입니다. 이처럼 중요한 워크로드를 다루는 회사는 임상시험에 참여하는 사람들의 신뢰를 유지해야 합니다.

Scott 씨는 “잴 수 없는 것은 관리할 수 없다는 속담이 있다”고 말했습니다. 2015년 Medidata에 입사했을 때 Scott 씨가 한 첫 번째 일 중 하나는 SIEM을 구현하는 것이었습니다. Medidata는 현재 5년 넘게 Sumo Logic을 사용하고 있습니다. 클라우드 네이티브 솔루션이라는 장점 덕에 수년에 걸친 도구의 발전을 손쉽게 따라잡을 수 있었습니다.

“투명성이 없는 데이터 처리 환경은 보안 전문가에게 불편을 줍니다.” Scott 씨는 팀이 신속하게 대응할 수 있기를 원했고, 그렇게 하려면 모든 IP 호출, 네트워크 흐름 및 관련 정보를 표시하는 단일 화면을 볼 수 있어야 했습니다. 예를 들어 Medidata는 보안 검사와 모든 종류의 외부 액세스를 매우 공격적으로 확인합니다. 이를 위해서는 주변뿐만 아니라 전체 환경을 살펴야 합니다. Sumo Logic Cloud SIEM을 사용하면 45개 이상의 AWS 계정에 있는 리소스를 포함한 기업 환경의 어떤 것도 부수지 않고 대응할 수 있습니다.

Scott 씨는 “보안 전문가가 떠올리는 지표 중 하나는 최대 5시간 안에 잠정적 침입에 대응해야 한다는 것”이라며 “Sumo Logic Cloud SIEM을 사용하면 그 시간을 적극적으로 맞출 수 있으며 대부분의 경우 5분 내에 대응할 수 있다”고 말합니다. Medidata는 신속한 대응 능력으로 환자의 신뢰를 유지할 수 있습니다. 임상시험이 지연되면 사람들의 건강에 영향을 줄 수 있기 때문에 이는 매우 중요합니다.

Medidata에서 보안 대응은 글로벌 팀에 의해 3가지 레벨에서 관리됩니다. 레벨 1은 단순한 공격을 차단할 수 있는 파트너에 의해 처리됩니다. 에스컬레이션의 다음 레벨인 레벨 2는 각 지역에 있는 Medidata 팀에 의해 처리됩니다. 그 외의 레벨 3은 더 복잡한 공격을 다루는 미국, 유럽 및 아시아 전역에 분산된 법의학 심사관으로 구성된 하드코어 팀에 의해 처리됩니다.

Medidata에는 가용성도 중요합니다. Sumo Logic은 클라우드 SIEM 기능을 제공하는 것에 더해 웹 서버 장애 조치와 같은 가용성 문제를 모니터링하고 문제가 발생할 때 신속하게 파악할 수 있도록 지원합니다. 흥미롭게도 Sumo Logic을 사용하면 애플리케이션 간의 상호 통신을 더 잘 이해할 수 있습니다. 보안 팀과 애플리케이션 팀이 분리되어 있고 Sumo Logic을 단일 플랫폼으로 사용하여 필요할 때 두 팀이 정보를 원활하게 공유할 수 있기 때문에 서로 다른 사용 사례로 인해 설정이 복잡해지지 않습니다.

Scott Sumner 씨에게 Medidata가 2020년에 COVID-19 팬데믹으로 인해 원격 작업으로의 이전에 영향을 받았는지 물었습니다. 당시 팬데믹 대응을 위한 임상시험에 이미 참여하고 있었던 Medidata에 중요한 주제입니다. “어쨌든 우리는 모바일 환경이었습니다. 회사의 상당 부분은 이전에도 모바일이었습니다. 준비된 상태였기 때문에 원격으로 작업해도 큰 영향을 받지 않았습니다. 모든 도구가 원격이었고 많은 도움이 되었습니다. 온프레미스 솔루션이었다면 쉽지 않았을 것입니다.”

이제 이 솔루션이 실제로 어떻게 작동하는지 살펴보겠습니다.

Sumo Logic Cloud SIEM 설정

AWS Marketplace에서 ‘Sumo Logic Cloud SIEM’을 검색하고 제품 페이지를 살펴봅니다. 구독하거나 1개월 무료 평가판을 시작할 수 있습니다. 무료 평가판에는 보안 및 관측성을 위한 1GB의 로그 수집이 포함됩니다. 무료 평가판이 만료되면 유료 제품 및 서비스로 자동 전환되지 않습니다. 무료 평가판 이후 AWS Marketplace에서 Sumo Logic Cloud SIEM을 구입하거나 무료 사용자로 남아 있을 수 있습니다. 계약을 만들고 수락한 다음 Sumo Logic 계정을 설정합니다.

설정에서 사용할 Sumo Logic 배포 리전을 선택합니다. Sumo Logic 설명서에서 각 Sumo Logic 배포에 사용되는 AWS 리전을 설명한 표를 확인할 수 있습니다. 나중에 AWS 보안 서비스와 Sumo Logic Cloud SIEM 간의 통합을 설정할 때 이 정보가 필요합니다. 지금은 AWS의 미국 서부(오레곤) 리전에 해당하는 US2를 선택하겠습니다.

Sumo Logic 계정이 준비되면 AWS 빠른 시작의 Sumo Logic 보안 통합을 사용하여 AWS 계정에 필요한 통합을 배포합니다. 이 빠른 시작에 사용되는 소스 파일은 GitHub 리포지토리에서 찾을 수 있습니다. 배포 가이드를 열고 가이드의 지침을 따릅니다.

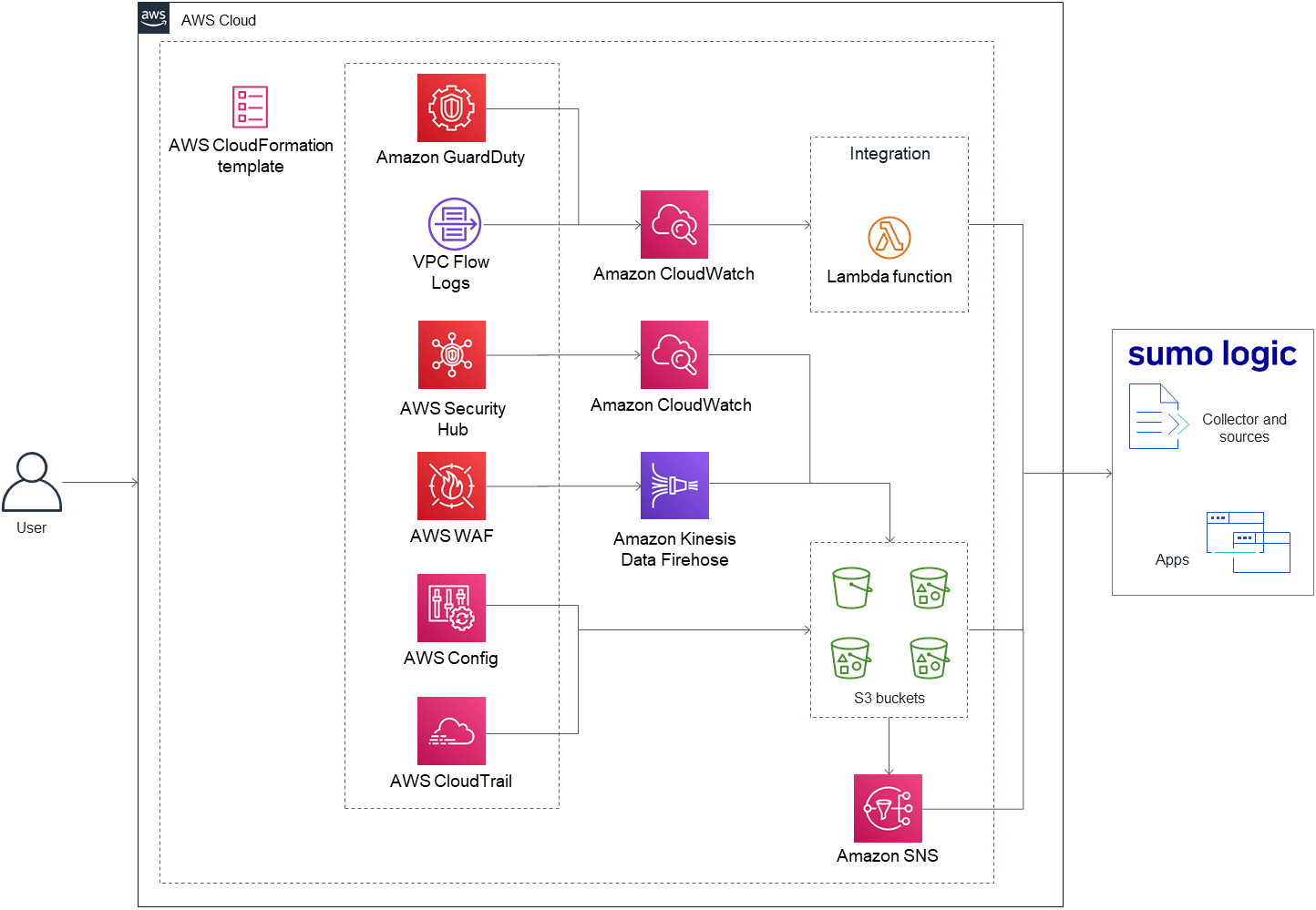

다음 아키텍처 다이어그램은 이 빠른 시작에서 배포한 환경을 보여줍니다.

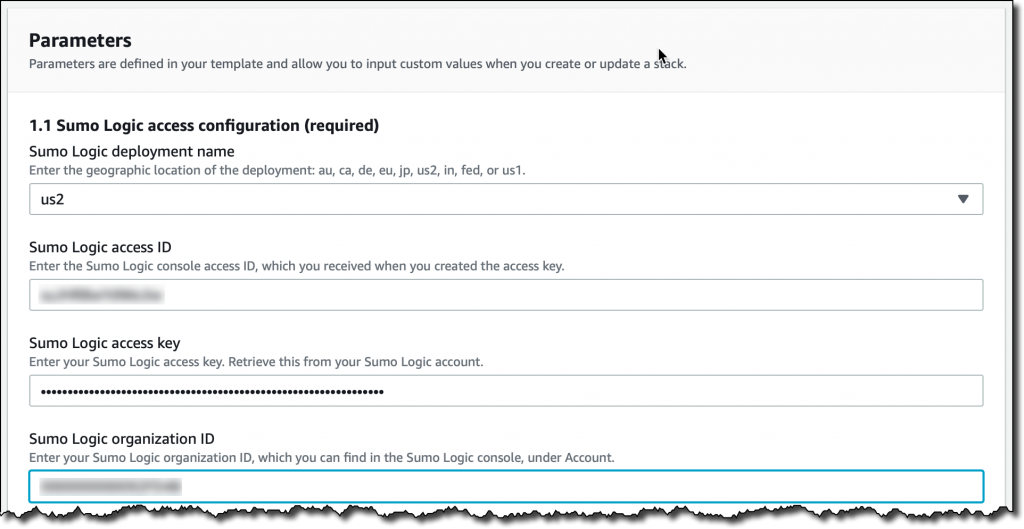

배포 가이드의 단계에 따라 Sumo Logic 계정에 액세스 키와 액세스 ID를 생성하고 조직 ID를 기록합니다. 그런 다음 빠른 시작을 시작하여 통합을 배포합니다.

빠른 시작은 AWS CloudFormation 템플릿을 사용하여 스택을 생성합니다. 먼저, 올바른 AWS 리전에 있는지 확인합니다. Sumo Logic과 함께 US2를 사용하고 있으므로 미국 서부(오레곤)를 사용합니다. 그런 다음 모든 기본값을 그대로 두고 [다음(Next)]을 선택합니다. 파라미터에서 US2를 Sumo Logic 배포 리전으로 선택하고 Sumo Logic 액세스 ID, 액세스 키 및 조직 ID를 입력합니다.

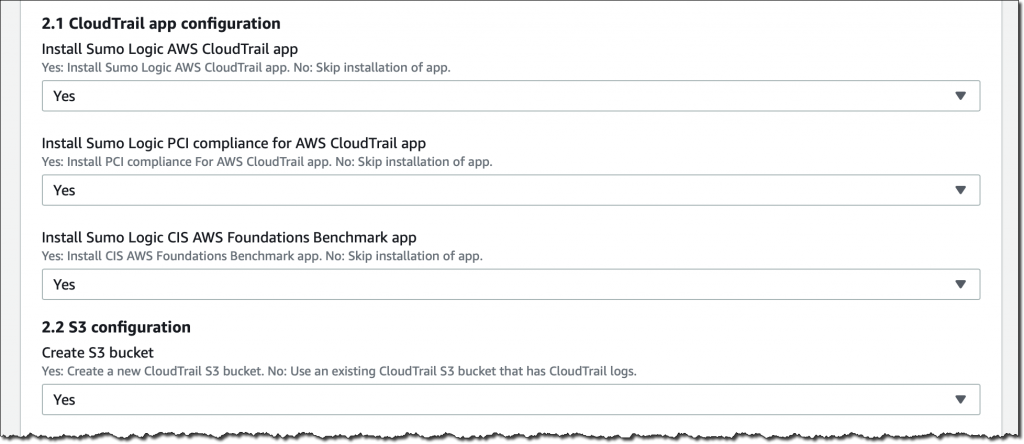

그런 다음 AWS CloudTrail, Amazon GuardDuty, VPC Flow Logs 및 AWS Config와 같은 AWS 보안 서비스 및 도구와의 통합을 사용하도록 설정하고 구성합니다.

GuardDuty를 통한 위임 관리자가 있는 경우 동일한 AWS 조직의 일부이기만 하면 여러 회원 계정을 사용할 수 있습니다. 이렇게 하면 회원 계정의 모든 결과가 GuardDuty 이벤트 프로세서를 통해 위임 관리자에게 전달된 다음 Sumo Logic Cloud SIEM에 전달됩니다.

다음 단계에서는 스택 옵션을 기본값으로 둡니다. 구성을 검토하고 이 스택에 필요한 추가 기능(예: IAM 리소스 생성)을 확인한 다음 [스택 생성(Create stack)]을 선택합니다.

스택 생성이 완료되면 Sumo Logic Cloud SIEM과의 통합이 준비됩니다. 하이브리드 아키텍처가 있는 경우 이러한 리소스를 연결하여 보안 이벤트를 단일 화면에서 보고 분석할 수 있습니다.

Sumo Logic Cloud SIEM 사용

AWS 보안 서비스 통합의 작동 방식과 SIEM에서 보안 이벤트를 처리하는 방법을 확인하려면 amazon-guardduty-tester 오픈 소스 스크립트를 사용하여 보안 결과를 생성합니다.

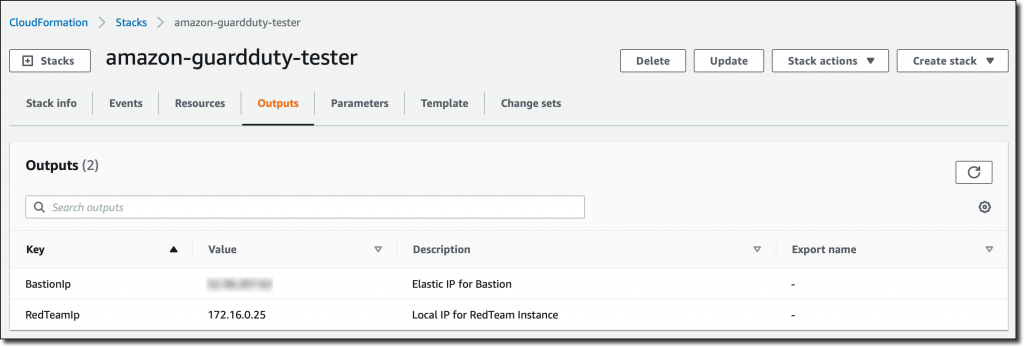

먼저, 포함된 CloudFormation 템플릿을 사용하여 Amazon Virtual Private Cloud(VPC) 프라이빗 서브넷에서 Amazon Elastic Compute Cloud(Amazon EC2) 인스턴스를 시작합니다. 스택에는 외부 액세스를 제공하기 위한 배스천 호스트도 포함되어 있습니다. 스택이 생성되면 스택 출력에서 두 인스턴스의 IP 주소를 기록합니다.

그런 다음 SSH를 사용하여 배스천 호스트를 통해 프라이빗 서브넷의 EC2 인스턴스에 연결합니다. README 파일에 쉽게 따라할 수 있는 지침이 있습니다. CloudFormation을 통해 인스턴스에 설치된 guardduty_tester.sh 스크립트를 사용하여 내 AWS 계정에 대한 보안 결과를 생성합니다.

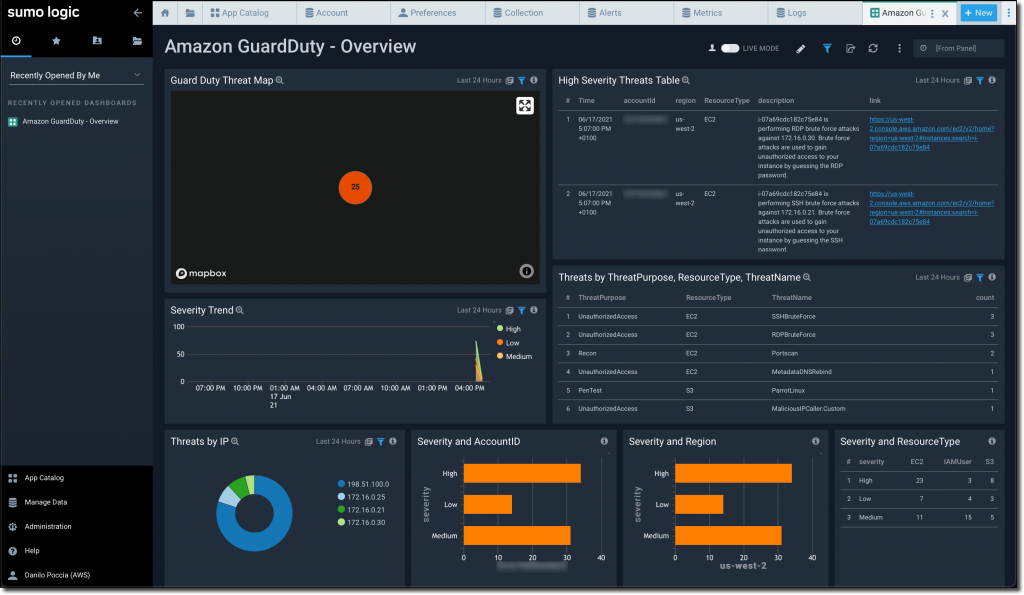

$ ./guardduty_tester.shGuardDuty에서 이러한 결과가 처리되고 방금 설정한 통합을 통해 이벤트가 Sumo Logic으로 전송됩니다. Sumo Logic GuardDuty 대시보드에서 위협을 분석하고 해결할 준비가 되었음을 확인합니다.

가용성 및 요금

Sumo Logic Cloud SIEM powered by AWS는 AWS Marketplace에서 제공되는 멀티 테넌트 서비스형 소프트웨어(SaaS)이며 퍼블릭 인터넷에서 HTTPS/TLS 1.2를 통해 데이터를 수집합니다. 모든 AWS 리전과 멀티 클라우드 및 하이브리드 아키텍처의 데이터를 연결하여 보안 이벤트를 단일 보기에서 확인할 수 있습니다.

Sumo Logic Cloud SIEM 무료 평가판을 시작하여 보안 팀에 어떤 도움을 줄 수 있는지 알아보세요.

서비스에 대한 자세한 내용은 Sumo Logic 팀의 블로그 게시물을 참조하세요.

— Danilo