Amazon Web Services 한국 블로그

Amazon Detective, AWS Security Hub 조사 결과 통합 조회 제공

Amazon Detective를 사용하면 보안 데이터를 분석 및 시각화하여 잠재적인 보안 문제를 조사할 수 있습니다. Detective는 AWS CloudTrail 로그, Amazon Virtual Private Cloud(VPC), 흐름 로그,Amazon GuardDuty 조사 결과 및 작년부터는 Amazon Elastic Kubernetes Service (EKS) 감사 로그에서 IP 트래픽, AWS 관리 운영 및 악의적이거나 무단 활동을 설명하는 이벤트를 수집하고 분석합니다. Detective는 이 데이터를 가지고 기계 학습, 통계 분석 및 그래프 이론을 사용하여 로그 데이터를 추출하여 보안 조사를 위한 연결된 데이터 세트를 구축하는 그래프 모델을 구성합니다.

오늘부터 AWS Detective는 GuardDuty에서 탐지한 결과 외에도 AWS Security Hub의 조사 결과에 대한 조사 지원을 제공합니다. Security Hub는 AWS의 보안 상태를 확인하고 보안 업계 표준 및 모범 사례와 비교하여 환경을 점검하는 데 도움을 줄 수 있는 서비스입니다. Security Hub와 다른 통합 AWS 보안 서비스를 켜면 해당 서비스가 결과를 Security Hub로 전송하기 시작합니다.

이 새로운 기능을 사용하면 Detective를 사용하여 AWS Identity and Access Management(IAM) 액세스 분석기, Amazon Inspector 및 Amazon Macie와 같은 새로운 소스에서 나온 발견의 원인과 영향을 더 쉽게 파악할 수 있습니다. 이제 Security Hub로 결과를 보내는 모든 AWS 서비스를 지원합니다.

이제 실제로 어떻게 작동하는지 알아보겠습니다.

Amazon Detective 콘솔에서 AWS 보안 조사 결과 활성화

Detective를 처음으로 활성화하면 Detective는 이제 GuardDuty 및 Security Hub에서 발생한 결과를 식별하고 다른 데이터 소스와 함께 자동으로 수집을 시작합니다. 이러한 로그 소스는 Detective에서 직접 관리하므로 Detective에서 분석을 시작하기 위해 로그 소스를 활성화하거나 게시할 필요가 없습니다.

기존 Detective 고객인 경우 Detective 관리 콘솔에서 클릭 한 번으로 AWS Security 조사 결과를 데이터 소스로 조사할 수 있습니다. 이미 Detective를 활성화했기 때문에 소스 패키지를 추가하겠습니다.

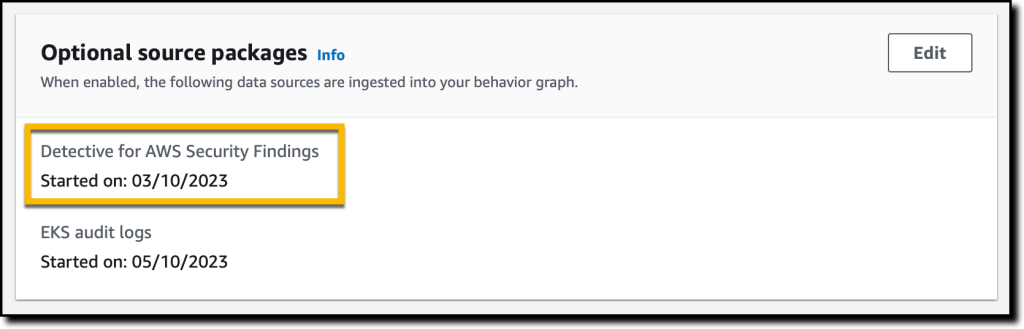

Detective 콘솔의 탐색 창의 설정 섹션에서 일반을 선택합니다. 여기서 옵션 소스 패키지 섹션에서 편집을 선택하여 Detective for AWS Security 조사 결과를 활성화합니다.

활성화되면 Detective는 모든 관련 데이터를 분석하여 서로 다른 이벤트와 활동 간의 연관성을 식별하기 시작합니다. 조사 프로세스를 시작하기 위해 리소스 동작 및 활동을 포함하여 이러한 연결을 시각화할 수 있습니다. 최근 활동과 비교하는 데 사용할 수 있는 과거 기준선은 2주 후에 설정됩니다.

Amazon Detective 콘솔에서 AWS Security 조사 결과 조사

Security Hub 콘솔에서 탐색 창의 조사 결과를 선택합니다. 여기서는 결과를 필터링하여 제품 이름이 Inspector이고 심각도 레이블이 높음인 항목만 표시합니다.

첫 번째 항목이 의심스러워 보여서 제목(CVE-2020-36223 — openldap)을 선택해보겠습니다. Security Hub 콘솔은 해당하는 일반 취약성 및 노출(CVE) ID와 이를 발견한 위치 및 방법에 대한 정보를 제공합니다. 맨 아래에는 Amazon Detective에서 조사하기라는 옵션이 있습니다. 조사 결과 링크를 따라가면 탐정 콘솔이 다른 브라우저 탭에서 열립니다.

여기에서는 이 Inspector의 조사 결과와 관련된 엔티티를 볼 수 있습니다. 먼저 AWS 계정의 프로필을 열어 이 리소스와 관련된 모든 결과, 이 리소스에서 발행한 전체 API 호출량 및 이 계정의 컨테이너 클러스터를 확인합니다.

예를 들어, 성공 및 실패한 API 호출을 살펴보며 이 조사 결과의 영향에 대해 더 알아볼 수 있습니다.

그런 다음 컨테이너 이미지의 프로필을 엽니다. 여기서는 이 이미지와 관련된 이미지(이 이미지와 동일한 리포지토리 또는 레지스트리를 가짐), 범위 기간 동안 이 이미지에서 실행 중인 컨테이너(Amazon EKS에서 관리) 및 이 리소스와 관련된 결과를 볼 수 있습니다.

조사 결과에 따라 Detective는 CloudTrail 로그, VPC 흐름 로그 및 EKS 감사 로그와 같은 다양한 소스의 정보를 상호 연관시킬 수 있습니다. 이 정보를 통해 조사 결과의 영향과 위험이 인시던트로 이어졌는지 여부를 더 쉽게 알아볼 수 있습니다. Security Hub의 경우 Detective는 실패한 구성 검사에 대한 검색 결과만 수집합니다. 통과된 구성 검사에는 보안 가치가 거의 없기 때문에 이러한 검사를 필터링하고 있습니다.

가용성 및 요금

AWS Security 조사 결과에 대한 Amazon Detective 조사 지원은 현재 AWS GovCloud(미국) 리전을 포함하여 Detective를 이용할 수 있는 모든 AWS 리전의 기존 및 신규 Detective 고객에게 제공됩니다. 자세한 내용은 AWS 리전 서비스 목록을 참조하세요.

Amazon Detective는 수집된 데이터의 양을 기준으로 요금이 책정됩니다. AWS Security 조사 결과를 조사할 수 있으므로 수집된 데이터의 양을 늘릴 수 있습니다. 자세한 내용은 Amazon Detective 요금을 참조하세요.

GuardDuty와 Security Hub는 조사 결과와 함께 개선 방안도 제안합니다. 게다가 Detective는 로그와 네트워크 트래픽을 증거로 사용하는 방법 등을 통해 취약성이 악용되었는지 조사하는 데 도움을 줍니다.

현재 Security Hub에서 가져온 검색 결과는 Detective 콘솔의 그룹 찾기 섹션에 포함되지 않습니다. 저희는 앞으로 조사 결과 그룹을 확장하여 새로 통합된 AWS 보안 서비스를 포괄하려 합니다. 향후 업데이트를 기다려 주세요!

Amazon Detective를 사용하여 잠재적 보안 문제를 조사해 보세요.

– Danilo