Amazon Web Services ブログ

AWS Control Tower – マルチアカウント AWS 環境の設定と管理

今月初め、私はエンタープライズ規模の AWS のお客様にお会いしました。彼らは AWS を全面的に支持する予定で、AWS を大規模にセットアップして実行することで得られるすべてのものに期待していると言っていました。Cloud Center of Excellence の設定に加えて、彼らは私たちのおすすめとベストプラクティスに沿って開発と本稼働アカウントをプロビジョニングするチームのために、安全な環境をセットアップすることを望んでいます。

AWS コントロールタワー

![]() そして本日、AWS Control Tower の一般提供を開始しました。このサービスは、安全で優れた設計で、すぐに使える、新しいベースラインのマルチアカウント AWS 環境を設定するプロセスを自動化します。Control Tower は、AWS プロフェッショナルサービスが何千人ものお客様との関係を成功的に導いた知識を取り入れ、ホワイトペーパー、ドキュメント、Well-Architected フレームワーク、そしてトレーニングで得たおすすめへと誘導します。Control Tower が提供する独断的で規範的なガイダンスは、クラウドへの移行を加速するように設計されています。

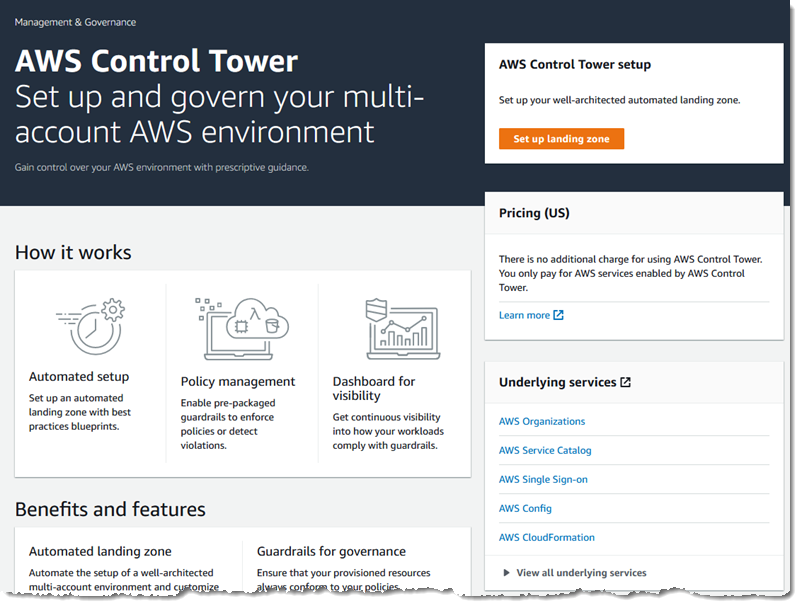

そして本日、AWS Control Tower の一般提供を開始しました。このサービスは、安全で優れた設計で、すぐに使える、新しいベースラインのマルチアカウント AWS 環境を設定するプロセスを自動化します。Control Tower は、AWS プロフェッショナルサービスが何千人ものお客様との関係を成功的に導いた知識を取り入れ、ホワイトペーパー、ドキュメント、Well-Architected フレームワーク、そしてトレーニングで得たおすすめへと誘導します。Control Tower が提供する独断的で規範的なガイダンスは、クラウドへの移行を加速するように設計されています。

AWS Control Tower は、AWS Organizations、AWS Identity and Access Management (IAM) (サービスコントロールポリシーを含む)、AWS Config、AWS CloudTrail、AWS Service Catalog など、複数の AWS サービスを基盤としています。ワークフロー、ダッシュボード、およびセットアップ手順に基づいて統合されたエクスペリエンスを取得できます。 AWS Control Tower は、ランディングゾーンを自動化して、以下を含むベースライン環境を設定します。

- AWS Organizations を使用したマルチアカウント環境。

- AWS Single Sign-On (SSO) を使用した ID 管理。

- AWS SSO を使用したアカウントへのフェデレーションアクセス。

- AWS CloudTrail、および Amazon S3 に保存されている AWS Config からのログ記録を一元化。

- AWS IAM と AWS SSO を使用したクロスアカウントのセキュリティ監査。

始める前に、Control Tower の主な用語をいくつか見てみましょう。

ランディングゾーン – 新しい AWS アカウントから始め、Control Tower が設定する総合的なマルチアカウント環境です。

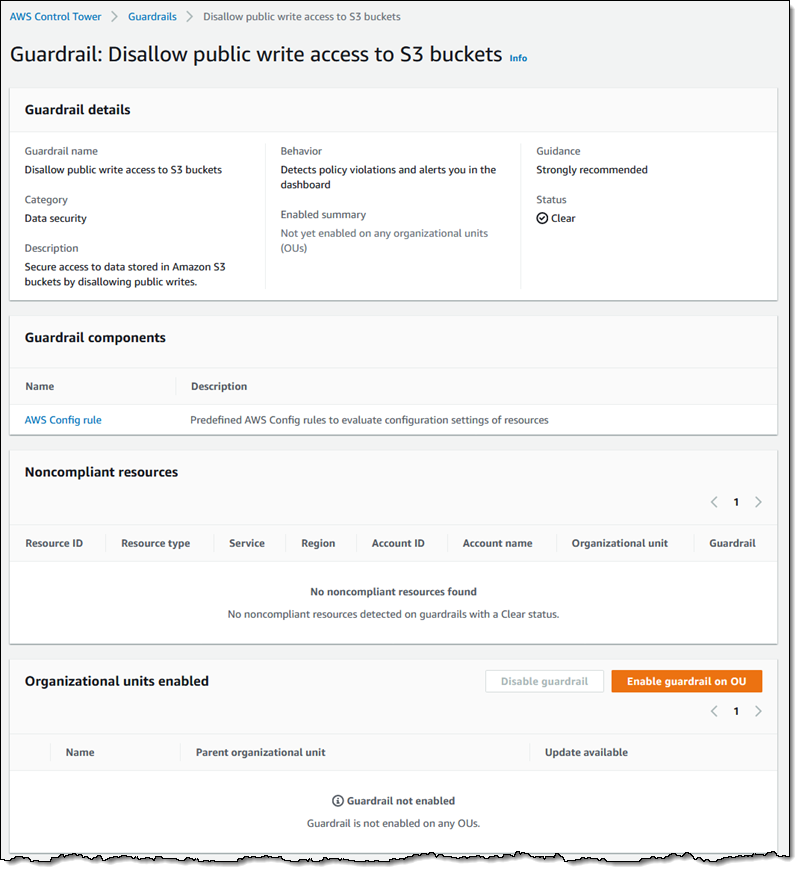

ガードレール – セキュリティ、コンプライアンス、およびコスト管理に重点を置いた、ポリシー管理の自動実装です。ガードレールは、予防的 (危険と見なされる行動をブロック) または発見的 (不適合な行動に対して警告) な措置を行います。

ブループリント – ランディングゾーンの設定に使用される、Well-architected デザインパターンです。

環境 – アプリケーションを実行するように設定された AWS アカウントとその内部リソースです。ユーザーが (Service Catalog を介して) 新しい環境をリクエストすると、Control Tower が自動ワークフローを使用してその環境をプロビジョニングします。

Control Tower の使用

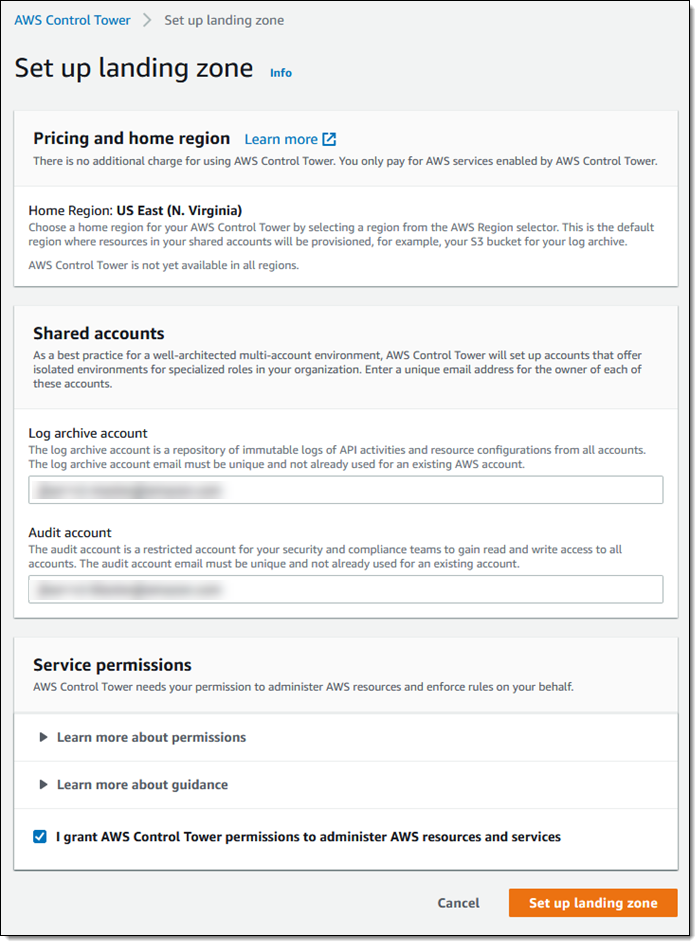

Master Payer とOrganization Master の両方の新しい AWS アカウントから始め、Control Tower コンソールを開き、ランディングゾーンの設定をクリックして開始します。

AWS Control Tower はログ記録および監査用の AWS アカウントを作成します。AWS アカウントにまだ関連付けられていない E メールアドレスが必要です。2 つのアドレスを入力して、サービスのアクセス許可内の情報を確認し、Control Tower に AWS のリソースとサービスを管理するアクセス許可を付与してから、ランディングゾーンの設定をクリックします。

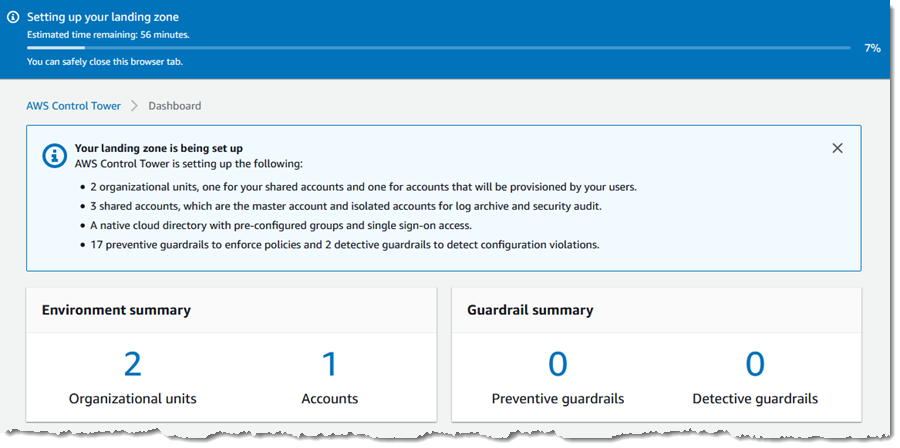

設定プロセスは約 1 時間実行されます。その過程でステータスの更新が行われます。

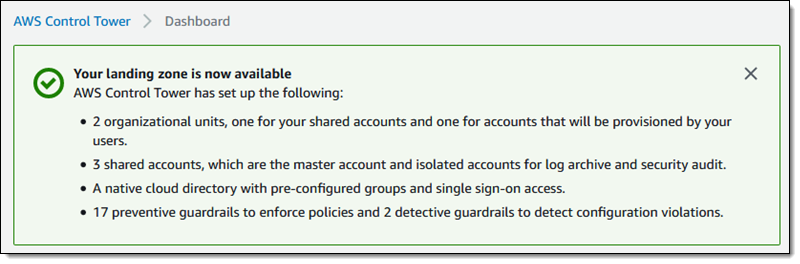

プロセスの初期段階で、Control Tower がアカウントの所有権を確認し、AWS SSO に参加するようにアカウントを招待し、いくつかの SNS トピックをサブスクライブするように、いくつかの E メールリクエストを送信します。リクエストには、設定プロセスを進めるために、必須的にクリックするリンクが含まれています。2 番目の E メールでは、アカウント用の AWS SSO パスワードを作成するようにリクエストが送信されます。設定が完了すると、AWS Control Tower がステータスレポートを表示します。

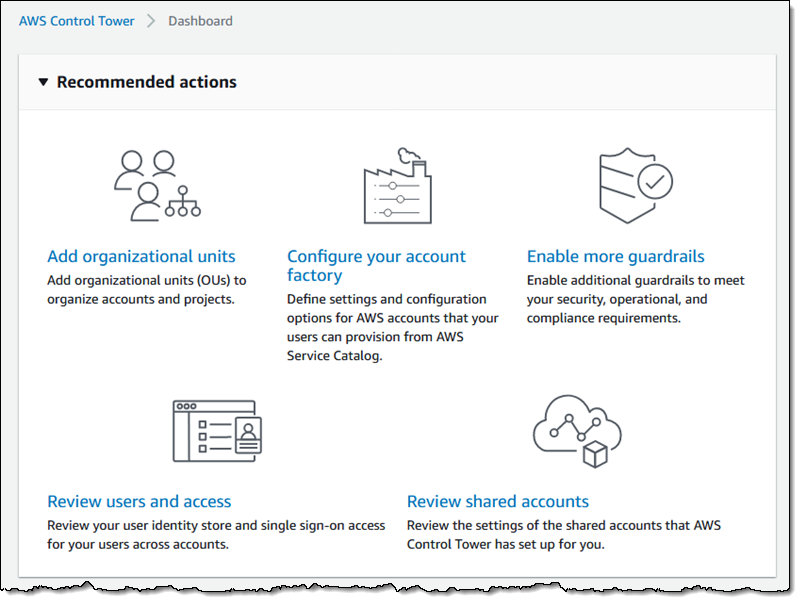

いくつかのおすすめアクションがコンソールに表示されます。

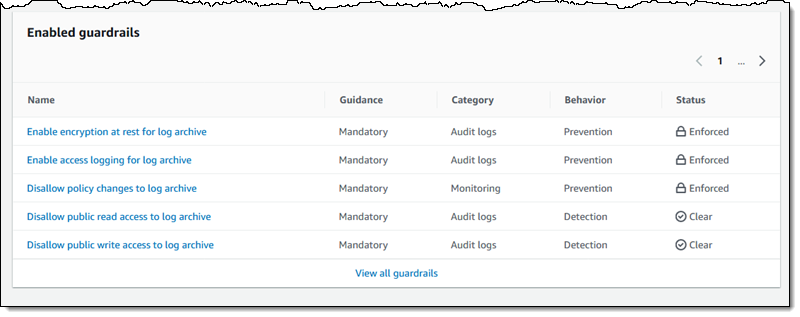

この時点で、必須ガードレールが適用されており、任意のガードレールを有効にすることができます。

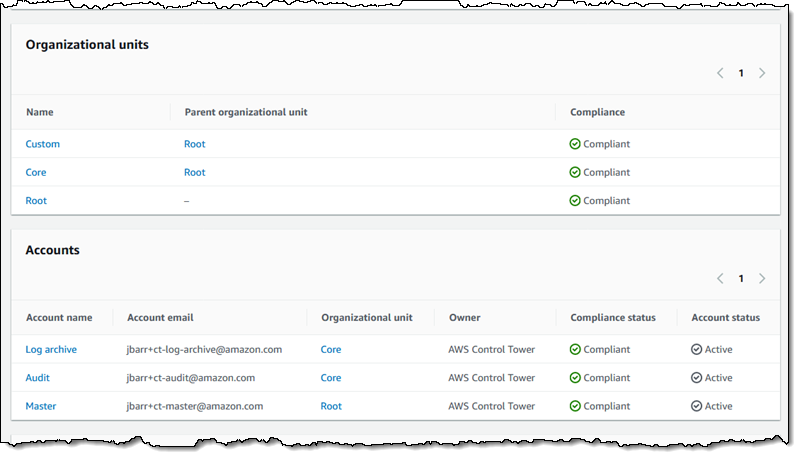

組織単位 (OU) とアカウント、および (それぞれのガードレールに関する) コンプライアンスのステータスを確認できます。

Account Factory の使用

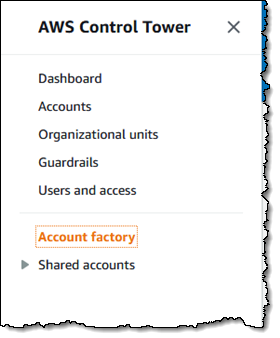

左側のナビゲーションから、Control Tower が作成および管理しているすべての AWS リソースにアクセスできます。ベースライン環境を設定したので、Account factory をクリックして、チームやアプリケーションなどに AWS アカウントをプロビジョニングすることができます。

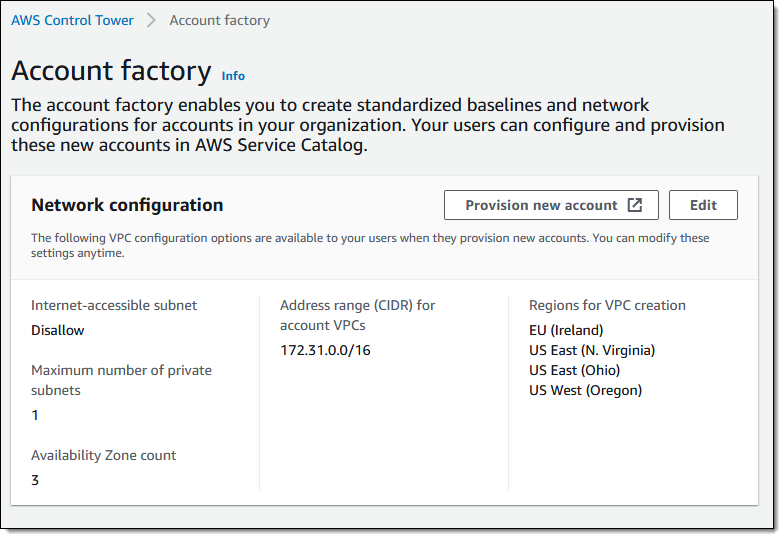

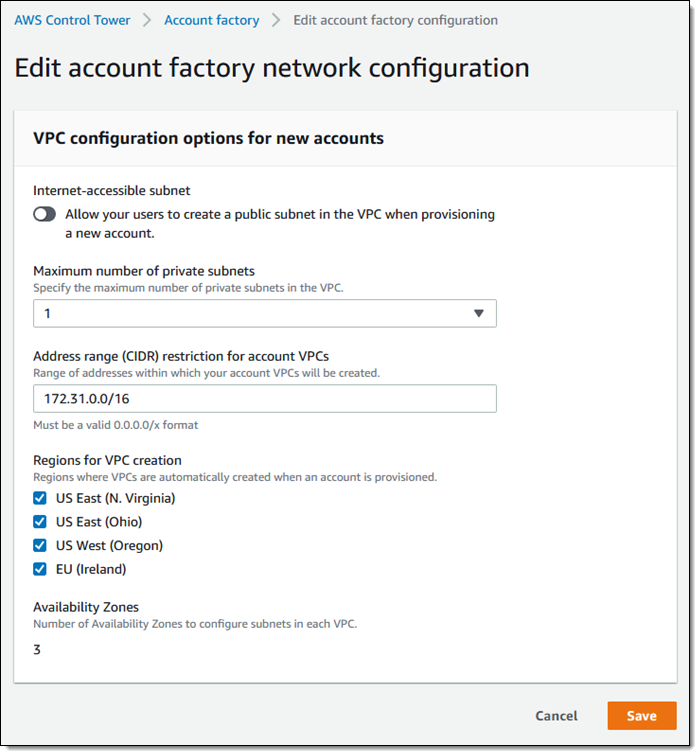

Account factory ではネットワーク設定を表示し (後で編集方法をお見せします)、Account factory ネットワーク設定を編集するか、または新しいアカウントをプロビジョニングするオプションを選べます。

アカウントのプロビジョニング時に VPC を作成するリージョンなど、新しいアカウントに使用する VPC 設定を制御できます。

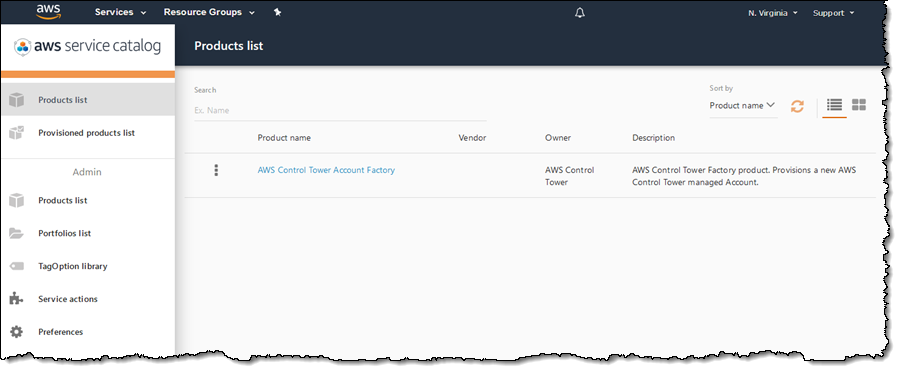

Account factory は自動的に AWS Service Catalog に公開されます。組織内の開発者と同様に、必要に応じて管理アカウントをプロビジョニングできます。AWS Control Tower Account Factory をクリックして先に進みます。

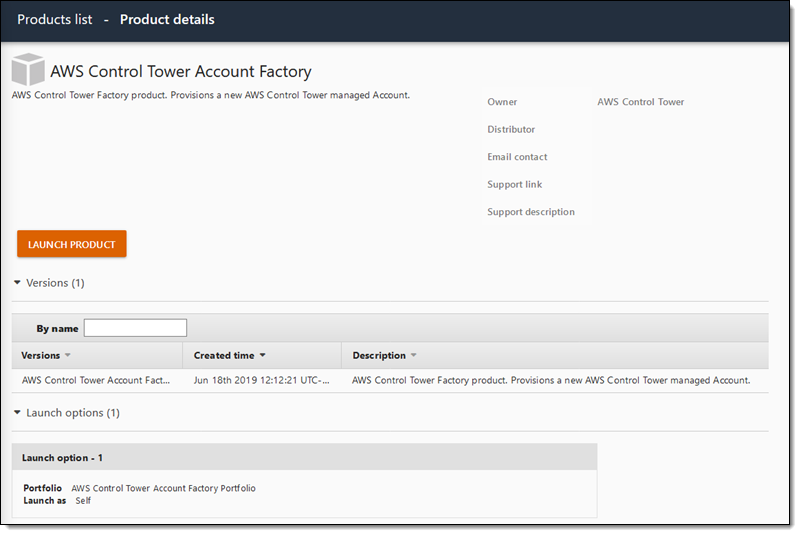

詳細を確認し、製品の起動をクリックして新しいアカウントをプロビジョニングします。

ガードレールの操作

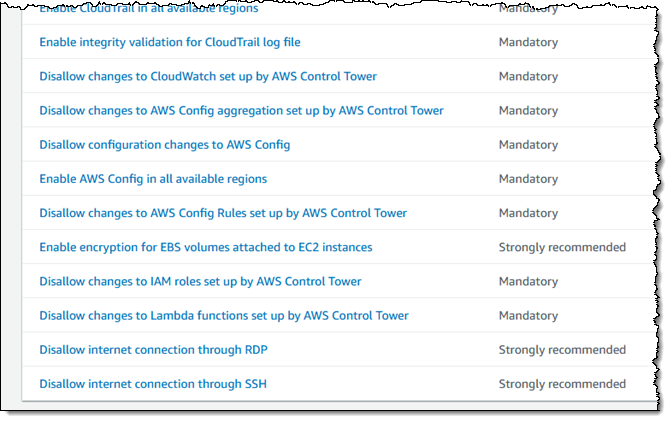

前述したように、Control Tower のガードレールでは、必須または強くおすすめするガイダンスを提供します。

ガードレールは、IAM サービスコントロールポリシー (SCP) または AWS Config ルールを介して実装され、OU 単位で有効にすることができます。

今すぐ利用可能

Amazon Control Tower が利用可能になりました。本日から、米国東部 (バージニア北部)、米国東部 (オハイオ)、米国西部 (オレゴン)、欧州 (アイルランド) の各リージョンで使用できます。その他のリージョンも追加予定です。Control Tower サービスは料金が発生しません。お客様に代わって作成する AWS リソースに対してのみお支払いいただきます。

より多くの AWS リージョンでサポートを追加することに加えて、既存の AWS アカウントの横に並列するランディングゾーンを設定し、カスタムガードレールを構築して使用できるようにすることを目指しています。

— Jeff;