Amazon Web Services ブログ

Google Workspace を用いて AWS へのフェデレーティッド シングルサインオンをセットアップする方法

この記事は How to set up federated single sign-on to AWS using Google Workspace (2022 年 3 月 16 日更新版) を訳したものです。

外部の ID プロバイダー (IdP) と AWS とをフェデレーションすることは、ベストプラクティスです。AWS にフェデレーションをするための最もシンプルな方法は AWS Single Sign-On (AWS SSO) を利用することです。AWS SSO では、一度フェデレーションを構成すれば、すべての AWS アカウントへのアクセスを一元管理することができます。AWS SSO における外部 IdP として Google Workspace を設定する手順については、こちらのブログ記事をご覧ください。以前は、お客様は AWS Identity and Access Management (IAM) を使用してフェデレーションを構成していましたが、その方法では各 AWS アカウントで SAML ID プロバイダーを構成する必要がありました。本ブログ記事では、AWS IAM フェデレーションを使用している場合に、Google Workspace でフェデレーションを構成する方法を紹介します。

ソリューション概要

このソリューションでは、Google Workspace ユーザーが AWS マネジメントコンソールにアクセスできるようにするために、IAM で SAML ID プロバイダーを作成し、Google IdP とユーザー認証情報をセキュアにやり取りできる信頼された通信チャネルを確立します。AWS 管理者は、信頼できる IdP (この場合は Google Workspace) にユーザー認証の責任を委譲します。Google Workspace は SAML 2.0 メッセージを使用して、Google と AWS アカウントの間でユーザーの認証情報をやり取りします。SAML 2.0 メッセージに含まれる情報により、IAM ロールは、フェデレーティッドユーザーが AWS マネジメントコンソールにサインインして AWS リソースにアクセスするための権限を付与することができます。選択したロールにアタッチされている IAM ポリシーにより、フェデレーティッドユーザーがコンソールでどのような権限を持つかが決まります。

図 1 は、IAM フェデレーションにおけるログイン処理を示したものです。フェデレーティッドユーザーの視点では、この処理は透過的に行われます : ユーザーはまず Google Workspace ポータルにアクセスし、最終的に AWS マネジメントコンソールに到達しますが、その際に別のユーザー名とパスワードを入力する必要はありません。

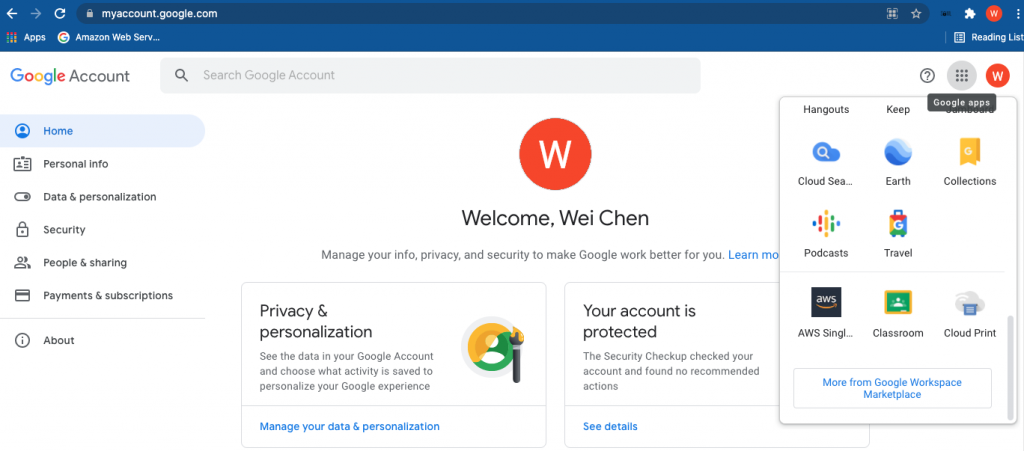

- ポータルは、組織におけるユーザーのアイデンティティを検証します。ユーザーは、組織のポータルを閲覧し、AWS マネジメントコンソールに移動する選択肢を選びます。組織において、ポータルは通常、組織と AWS 間で信頼の交換を取り扱う IdP の機能を提供します。Google Workspace では、https://myaccount.google.com/ に移動し、画面右上にある 9 つのドットのアイコンを選択します。すると、アプリのリストが表示され、そのうちの 1 つで AWS にログインすることができます。本ブログ記事では、このカスタムアプリを設定する方法を紹介します。

- ポータルは、組織におけるユーザーのアイデンティティを検証します。

- ポータルは、SAML 認証応答を生成します。これはユーザーを識別するものであり、ユーザーに関する属性を含んでいます。ポータルは、この応答をクライアントブラウザに送信します。ここでは説明しませんが、 SessionDuration という SAML アサーションの属性を含むよう IdP を設定し、AWS マネジメントコンソールにおけるセッションの有効期間を指定することもできます。また、セッションタグとして属性を受け渡すよう IdP を設定することもできます。

- クライアントブラウザは、AWS Single Sign-On エンドポイントにリダイレクトされ、SAML アサーションを POST します。

- エンドポイントは、ユーザーに代わって一時的なセキュリティクレデンシャルを要求し、それらクレデンシャルを用いたコンソールへのサインイン URL を作成します。

- AWS SSO はクライアントにリダイレクトの形でサインイン URL を送り返します。

- クライアントブラウザは、AWS マネジメントコンソールにリダイレクトされます。SAML 認証応答に含まれる属性が複数の IAM ロールにマッピングされている場合、ユーザーは、まずコンソールにアクセスする際のロールを選択するよう促されます。

セットアップ

以下の大枠でのステップに従って、Google Apps を使用した AWS リソースへのフェデレーティッド シングルサインオンをセットアップしていきます。

- Google ID プロバイダー (IdP) の情報をダウンロード

- AWS アカウントで IAM SAML ID プロバイダーを作成

- サードパーティーの ID プロバイダー向けのロールを作成

- Google Workspace でユーザーのロールを割り当て

- AWS の SAML ID プロバイダー (IdP) として Google Workspace を設定

- Google Workspace と AWS IAM の統合をテスト

- より広いユーザーベースへのロールアウト

各ステップの詳細な手順は、このブログ記事の残りの部分で説明します。

Step 1. Google ID プロバイダー (IdP) の情報をダウンロード

まず、AWS アカウントが IdP を認証し、必要な通信エンドポイントの場所を特定するために欠かせない情報を含む SAML メタデータを取得します。

- Google Workspace 管理コンソール にログインします。

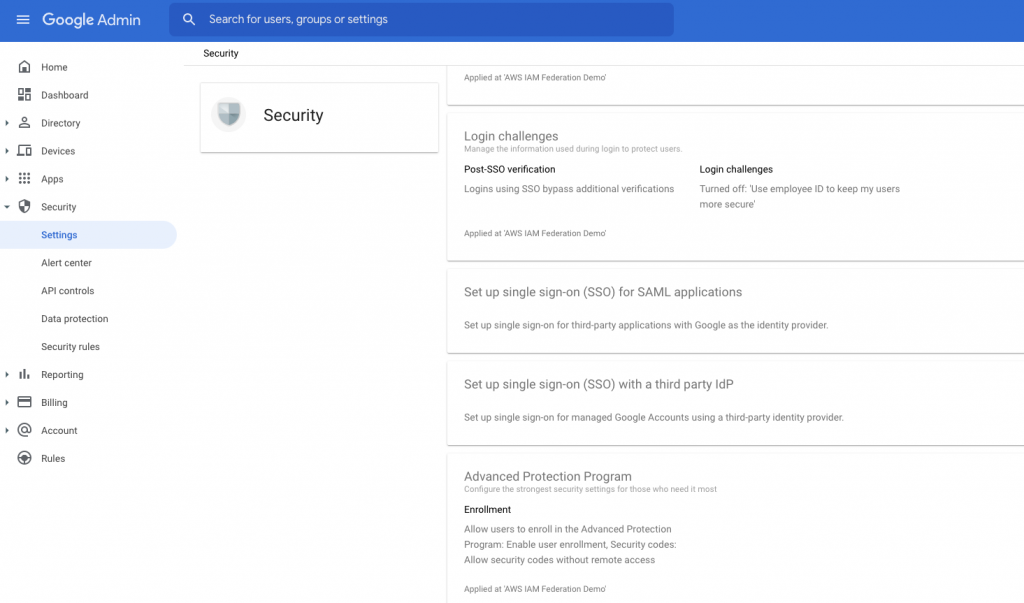

- 管理コンソールのホームページから、[Security] > [Settings] > [Set up single sign-on (SSO) with Google as SAML Identity Provider (IdP)] を選択します。

- [IdP metadata] の下にある [DOWNLOAD METADATA] を選択します。

Step 2. AWS アカウントで IAM SAML ID プロバイダーを作成

Google Workspace と AWS アカウント間の信頼関係を確立するために、Google Workspace 用の IAM ID プロバイダー を作成します。作成する IAM ID プロバイダー はAWS アカウントのエンティティであり、IAM ロールを引き受ける設定を行うユーザーをもつ外部 IdP サービスを記述するものです。

- AWS マネジメントコンソールにサインインし、IAM コンソール (https://console.aws.amazon.com/iam/) を開きます。

- ナビゲーションペインで、[Identity providers] (ID プロバイダー) を選択し、[Add provider] (プロバイダーを追加) を選択します。

- [Configure provider] (プロバイダーの設定) で、SAML を選択します。

- ID プロバイダーの名前(Google Workspace など)を入力します。

- [Metadata document]で [Choose file] (ファイルを選択) を押下し、Step 1-c でダウンロードした SAML メタデータドキュメントを指定します。

- 提供した情報を検証する。完了したら [Add provider] (プロバイダーを追加) を選択します。

- ステップ f で作成したばかりの ID プロバイダーを確認し、その Amazon Resource Name (ARN) をメモしてください。ARN は以下のような形式です:

arn:aws:iam::123456789012:saml-provider/GoogleWorkspace

Step 3. サードパーティーの ID プロバイダー向けのロールを作成

AWS マネジメントコンソールにアクセスするユーザーの場合、そのユーザーが引き受ける IAM ロールで、AWS アカウント内のリソースにアクセスすることができます。ロールは、フェデレーティッドユーザーがサインインした後に何をしてよいかを定義する場所です。

- IAM ロールを作成するには、AWS IAM コンソールにアクセスします。[Roles] (ロール) > [Create role] (ロールを作成) を選択します。

- [SAML 2.0 federation] のロールタイプを選択します。

- [SAML Provider] として、Step 2 で作成したプロバイダーを選択します。

- [Allow programmatic and AWS Management Console access] (プログラムと AWS マネジメントコンソールへのアクセスを許可する) を選択し、プログラムおよび AWS マネジメントコンソールから引き受けられるロールを作成します。

- SAML 2.0 の信頼情報を確認し、「次へ」を選択します。

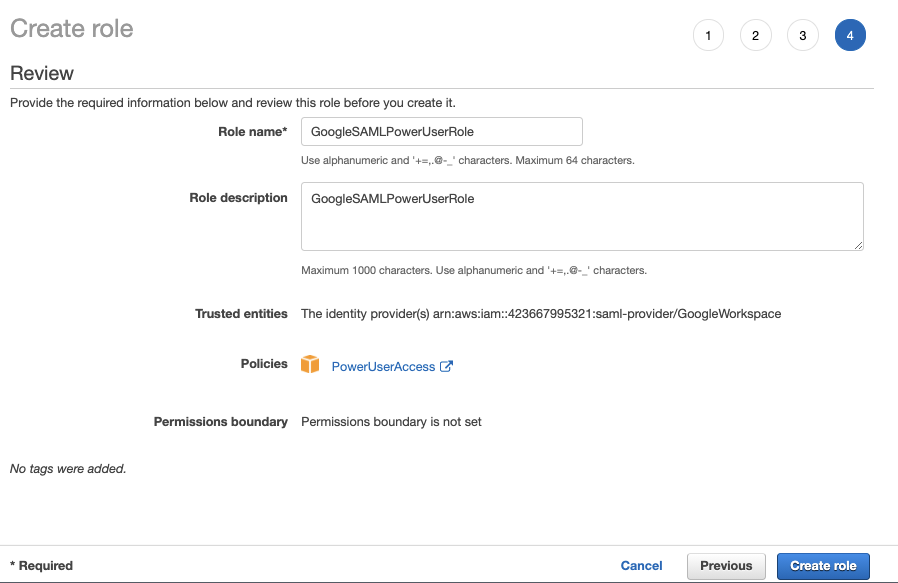

GoogleSAMLPowerUserRole

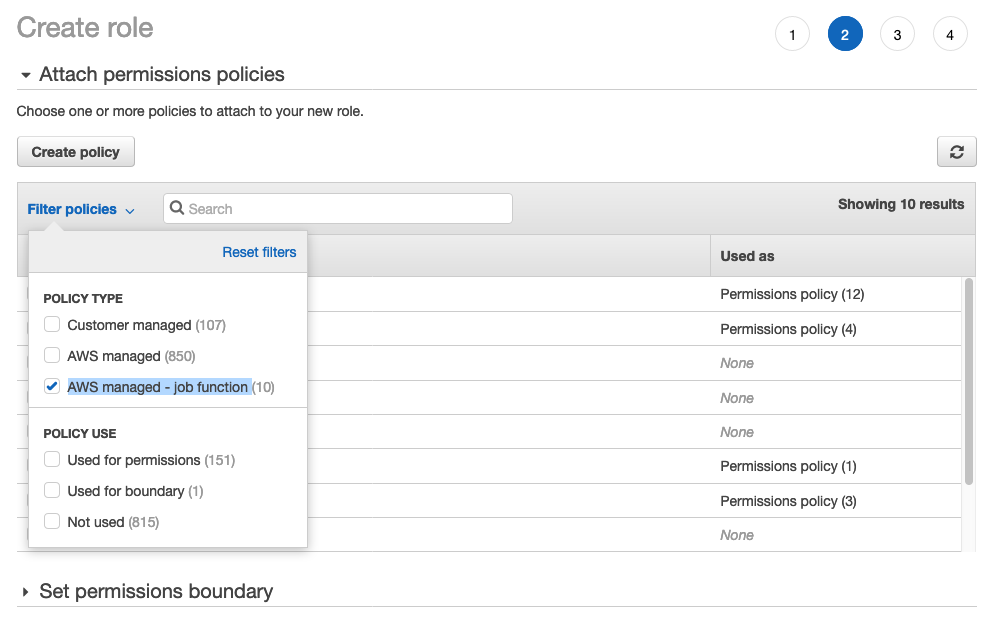

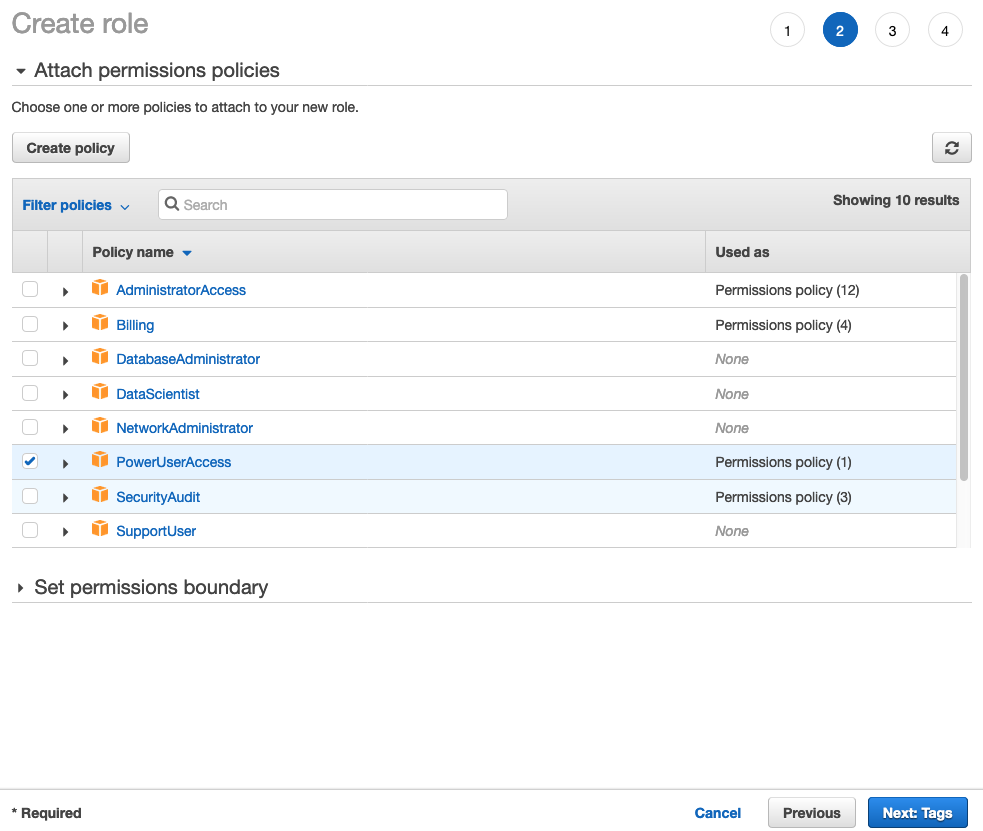

- このウォークスルーでは、SAML 2.0 フェデレーションによって引き受ける 2 つのロールを作成します。[GoogleSAMLPowerUserRole] では、[PowerUserAccess] という AWS 管理ポリシーをアタッチします。このポリシーは、AWS サービスとリソースへのフルアクセスを提供しますが、ユーザーとグループの管理は許可されません。[Filter policies] を選択し、ドロップダウンから [AWS managed – job function] (AWS 管理 – ジョブ機能) を選択します。これにより、特定のジョブ機能を中心に設計されたAWSマネージドポリシーのリストが表示されます。

- ポリシーをアタッチするために、[PowerUserAccess] を選択します。 次に [Next: Tags] を選択し、さらに [Next: Review] に進みます。

- 最後に、[Create role] (ロールの作成) を選択し、ロール作成を完了します。

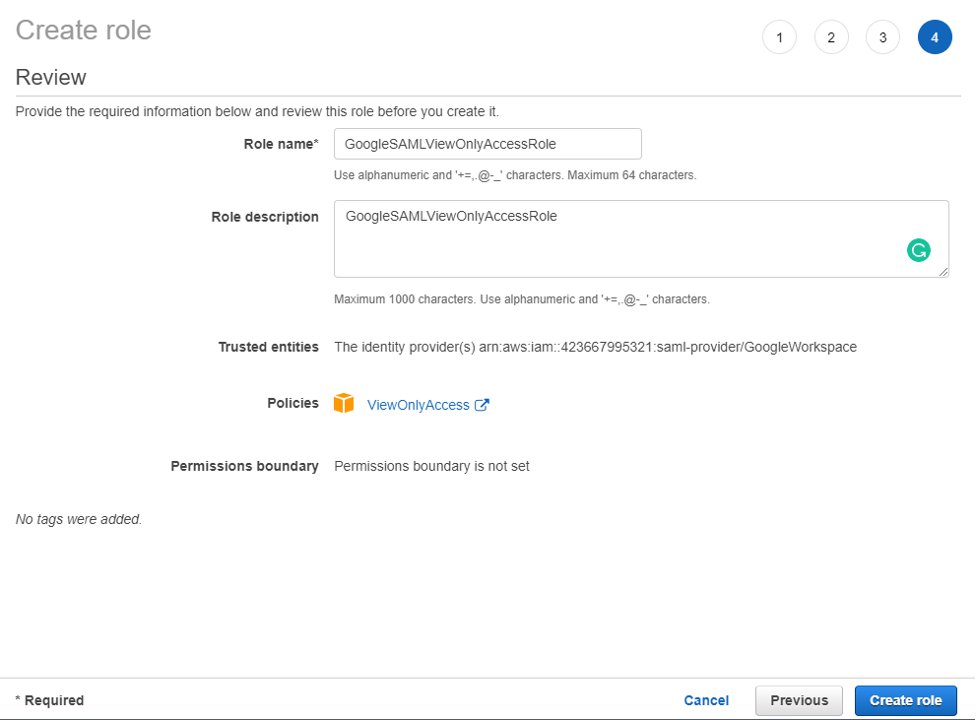

GoogleSAMLViewOnlyRole

a から g のステップを [GoogleSAMLViewOnlyRole] を対象に繰り返し、AWS 管理ポリシーの [ViewOnlyAccess] をアタッチします。

- 両方のロールの ARN をメモしておきます。ARN は次のような形式です。

arn:aws:iam::123456789012:role/GoogleSAMLPowerUserRoleおよびarn:aws:iam::123456789012:role/GoogleSAMLViewOnlyAccessRole

Step 4. Google Workspace でユーザーのロールを割り当て

ここでは、ユーザーが AWS で引き受けることができる 1 つまたは複数のロールを指定します。

- Google Workspace 管理コンソール にログインします。

- 管理コンソールの [Home] から、[Directory] > [Users] と移動します。[More] ドロップダウンから [Manage custom attributes] を選択し、 [Add Custom Attribute] を選択します。

- カスタム属性は次のように設定します :

Category: AWSDescription: Amazon Web Services Role Mappingカスタムフィールドには次を入力します:Name: AssumeRoleWithSamlInfo type: TextVisibility: Visible to user and adminInNo. of values: Multi-value

- [Add] を選択します。[Manage user attributes] ページに新しいカテゴリが出現します。

- [Users] に移動し、AWS へのフェデレーションを許可するユーザーを探します。ユーザー名を選択してアカウントページを開き、[User Information] (ユーザー情報) を選択します。

- 先程作成したカスタム属性 (AWS という名称) を選択します。[AssumeRoleWithSaml] の各行には、以下の形式で、先程メモした値を含む 2 行を追加します。

1 行目:

arn:aws:iam::123456789012:role/GoogleSAMLPowerUserRole,arn:aws:iam:: 123456789012:saml-provider/GoogleWorkspace2 行目:

arn:aws:iam::123456789012:role/GoogleSAMLViewOnlyAccessRole,arn:aws:iam:: 123456789012:saml-provider/GoogleWorkspace[AssumeRoleWithSaml] の形式は

RoleARN(Step 3-h) + “,”+ ID プロバイダーのARN(Step 2-g) であり、SAML 属性の値https://aws.amazon.com/SAML/Attributes/Roleとして受け渡されます。最終結果は以下のようになります :

Step 5. AWS の SAML ID プロバイダー (IdP) として Google Workspace を設定

ここで、Google Workspace のアカウントに SAML アプリをセットアップします。セットアップでは SAML ベースの認証のために AWS マネジメントコンソールが期待する SAML 属性の追加も行います。

Google Workspace 管理コンソール にログインします。

-

- 管理コンソールのホームページから、[App] > [Web and mobile apps] に移動します。

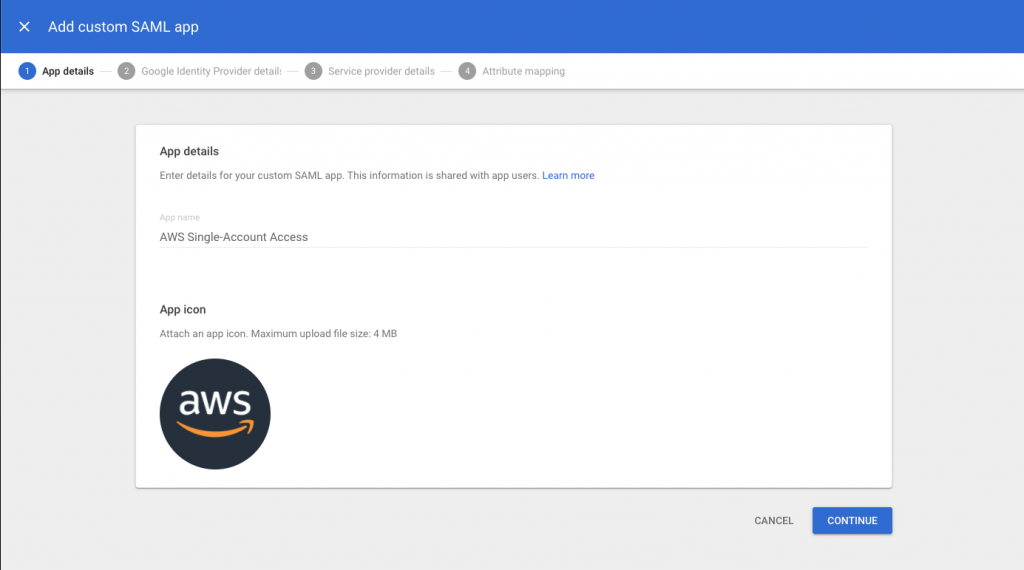

- [Add App] ドロップダウンリストから [Add custom SAML app] を 選択します。

- [App name] に [AWS Single-Account Access] を入力し、オプションで SAML アプリケーションを識別するための [App icon] をアップロードし、[Continue] を選択します。

- 次の値を入力します :

ACS URL: https://signin.aws.amazon.com/samlEntity ID: urn:amazon:webservicesName ID format: EMAILName ID: Basic Information > Primary email備考: プライマリ E メールアドレスが AWSのロールセッション名として使われます。

- [CONTINUE] を選択します。

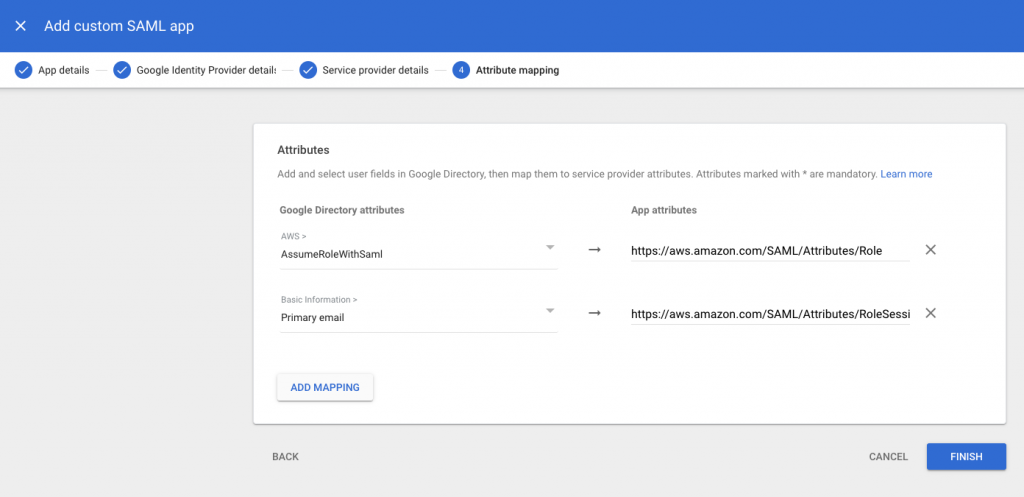

- AWSは、IdP がいくつかの必須属性 (claims) を持つ SAML アサーションを発行することを要求します。AWS のドキュメントでは、SAML アサーションの構成方法が記載されており、端的に言うと、以下を持つアサーションを作成する必要があります。

- 属性名

https://aws.amazon.com/SAML/Attributes/Roleこの要素には、IdP によってユーザがマッピングされる IAM ID プロバイダーおよびロールを表す [AttributeValue] 要素が 1 つ以上含まれます。IAM ロールと IAM ID プロバイダーは、[RoleArn] と [PrincipalArn] パラメータと同じ形式の ARN をカンマ区切りで繋いだペアで指定され、STS の API である AssumeRoleWithSAML に受け渡されます。 - 属性名

https://aws.amazon.com/SAML/Attributes/RoleSessionName文字列の値を指定します。これは、AWS におけるフェデレーティッドユーザーのロールセッション名です。(繰り返しますが、属性名は単なる型の定義であり、実際の URL ではありません。) - 名前識別子 ([NameId]) が SAML アサーションのサブジェクトの識別に用いられます。

Google Directory attributes App attributes AWS > AssumeRoleWithSaml https://aws.amazon.com/SAML/Attributes/Role Basic Information > Primary email https://aws.amazon.com/SAML/Attributes/RoleSessionName

- 属性名

- [FINISH] を選択し、マッピングを保存します。

Step 6. Google Workspace と AWS IAM の統合をテスト

-

-

- Google Workspace 管理コンソール にログインします。

- 管理コンソールの [Home] から、[App] > [Web and mobile apps] に移動します。

- Step 5 で作成したアプリケーションを選択します。

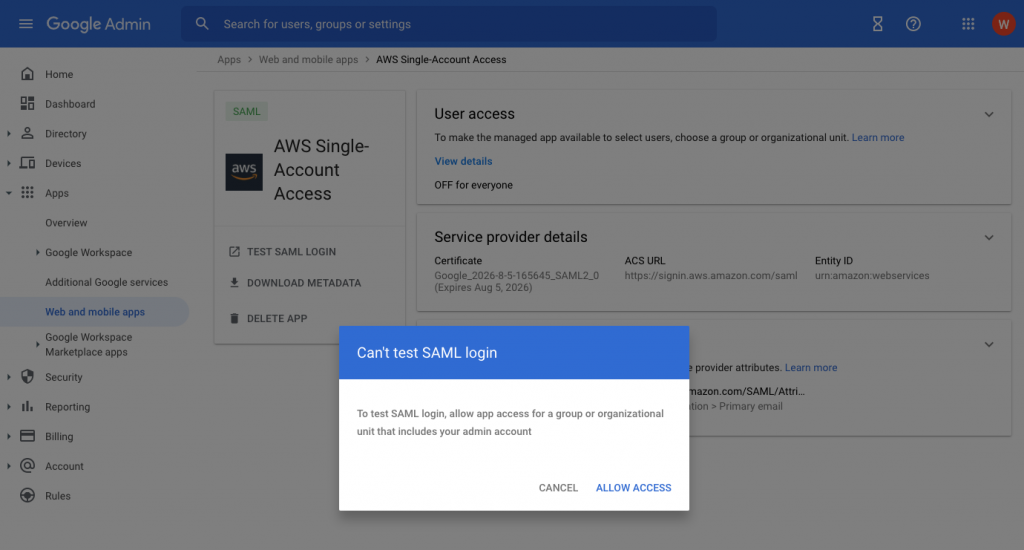

- 左上の [TEST SAML LOGIN] を選択し、ポップアップボックスで [ALLOW ACCESS] を選択します。

- サービスステータスのセクションで [ON for everyone] を選択し、[SAVE] を選択します。すると、Google Workspaceのすべてのユーザーに SAML カスタムアプリが見えるようになります。

- そして、[Web and mobile apps] に遷移し、[TEST SAML LOGIN] を改めて選択します。AWS は別のタブを開いて2 つのロールを表示するので、選択します :

- 必要なロールを選択し、[Sign in] を選択します。

- AWS マネジメントコンソールのページにリダイレクトされます。

- Google workspace ユーザーがワークスペースから AWS アプリケーションに対してアクセスすることができるようになります。

-

結論

このブログ記事のステップに従うことで、Google Workspace ディレクトリと AWS アカウントを設定し、選択した Google Workspace ユーザーに対して SAML ベースのフェデレーティッドサインオンを可能にすることができます。これを IAM ユーザーの上で使用することで、ID 管理を一元化し、マルチアカウント戦略を採用しやすくすることができます。

この記事に関するフィードバックがある場合は、以下の「コメント」セクションにコメントを送信してください。この記事について質問がある場合は、AWS サポートにお問い合わせください。

翻訳はソリューションアーキテクト 勝原 が担当しました。原文はこちらです。