Amazon Web Services ブログ

AWS Secure Environment Accelerator (ASEA) と VMware Cloud on AWS の接続

AWS で Senior Solutions Architect を務める Louis Caron と Specialist Solutions Architect を務める Talha Kalim による記事です。

Amazon Web Services (AWS) Secure Environment Accelerator (ASEA) landing zone はセキュアなマルチアカウント、マルチリージョンの AWS 環境の展開と運用を手助けします。ASEA アーキテクチャは Identity and Access Management (IAM) の集中管理、ガバナンス、データセキュリティ、包括的なログ管理、ネットワークデザインとセグメンテーションに対応し、Canadian Centre for Cyber Security の ITSG-33 仕様 (NIST 800-53 の派生) に準拠します。現在、カナダをはじめ世界各国の政府機関が ASEA を使用しており、これまでに 30 以上の導入実績があります。

また、同じお客様の中には、VMware Cloud on AWS を使用してオンプレミスの vSphere 環境を統合し、既存のワークロードをより迅速にクラウドに移行している方もおられます。これらのクラウドサービスを活用している場合、VMware ワークロードをネイティブなマネージド AWS サービスと統合することで、運用上のオーバーヘッドを削減し、総所有コスト (TCO) を最適化することが可能になります。

このブログでは、ASEA landing zone を VMware Cloud on AWS 環境と統合するための技術的な検討事項について説明します。VMware Cloud Software Defined Data Center (SDDC) の展開とベストプラクティス、VMware Cloud on AWS のネットワークアーキテクチャ、ASEA の展開と運用については既に理解されていることを前提としています。

Connected VPC に関するアカウントの重要な考慮事項

初めに、VMware SDDC 展開中にその SDDC へ接続する Virtual Private Cloud (VPC) のために利用するアカウントを決めてください。

ASEA を導入すると、デフォルトで開発、テスト、本番の各アカウントの強力な分離が継承されます。これはセキュリティ上の理由から、AWS Transit Gateway のルーティングテーブル設定によりこれらのアカウントが相互に通信できないようになっていることを意味します。この記事で紹介するアーキテクチャ設計では、既存のセキュリティ仕様も尊重しつつ、VMware Cloud on AWS と ASEA を統合することを前提としています。ASEA 環境内に適用されているコンプライアンスがそのまま VMware Cloud on AWS に拡張されるわけではないため、コンプライアンス要件を満たすためには VMware SDDC ワークロードでの必要性に応じて、VMware Cloud 環境内で追加の手順が必要になる場合があります。

これらの点を考慮しつつ、この記事では AWS Organizations サービスと Connected VPC ワークロード用の AWS アカウントを使用して組織を作成する方法について説明します。以下の図 1 は、”sddc” という組織単位 (OU) 名と “Sddc-Team1” というアカウント名で、このアカウントが ASEA アーキテクチャにどう適合しているかを示しています。ワークロードをさらに分離したい場合には、必要に応じて同じ OU 内に追加のアカウントを導入することができます。そして SDDC に接続された専用 VPC は、これらの AWS アカウントにデプロイすることができます。このアプローチでは、組織内の AWS アカウントに対して特定の Service Control Policy (SCP) を定義することができます。これにより、VMware ワークロードで使用されているネイティブ AWS サービスは、ASEA 環境のその他の部分とは独立して構成することができます。

図 1: ルートアカウント配下の組織単位 (OUs) に組み込まれた AWS アカウント

導入後は、図 2 に示すような機能的なアカウントアプローチを使用することで、各チームが 「SDDC の Connected VPC」 に並行してアクセスできるようにしつつ、一方で特定のワークロードは特定のアカウントに分離できるようにすることを推奨します。図 2 は、ASEA を導入する際の典型的なマルチアカウント構成を示しています。ASEA の規定のアーキテクチャ構成図は ASEA GitHub レポジトリに掲載されています。このマルチアカウントでの組織アプローチは、お客様が AWS Organizations サービス (OUs と SCP) を活用して、複数の AWS アカウントを集中管理する方法を示しています。

図 2: ASEA の規定アーキテクチャでは別々のチームが SDDC VPC に並行してアクセスしつつ、特定のワークロードを特定のアカウントに分離することもできるようになっています。

ASEA と VMware Cloud を接続するために必要な 3 つの通信経路

ASEA と VMware Cloud on AWS SDDC の統合のためのアーキテクチャでは、ネットワーク構成を慎重に計画する必要があります。ASEA と VMware Cloud on AWS を統合するための技術的な要件は以下になります。

- 複数の AWS リージョンに接続可能であること

- VMware Cloud on AWS SDDC とネイティブの AWS クラウドサービス (Amazon Simple Storage Service (Amazon S3)、Amazon Relational Database Service (Amazon RDS)、Amazon FSx、等) の間で通信できること

- オンプレミスデータセンターから VMware Cloud on AWS への VMware vMotion および VMware HCX ベースのワークロード移行の通信を有効にすること

- 次世代ファイアウォールのパケット検査をサポートしながら、VMware Cloud on AWS SDDC からインターネットへの通信を可能にすること

これらの要件を満たすためには、VMware Cloud on AWS と以下の環境との間の通信をサポートするために 3 つのネットワーク通信経路を作成する必要があります。

- オンプレミスデータセンターから VMware Cloud on AWS SDDC

- ASEA ワークロードが実行される VPC (SDDC の Connected VPC) 用の AWS アカウントから VMware Cloud on AWS SDDC

- 共有ネットワークアカウントに展開される ASEA Transit Gateway から VMware Transit Connect への Intra-Region Peering

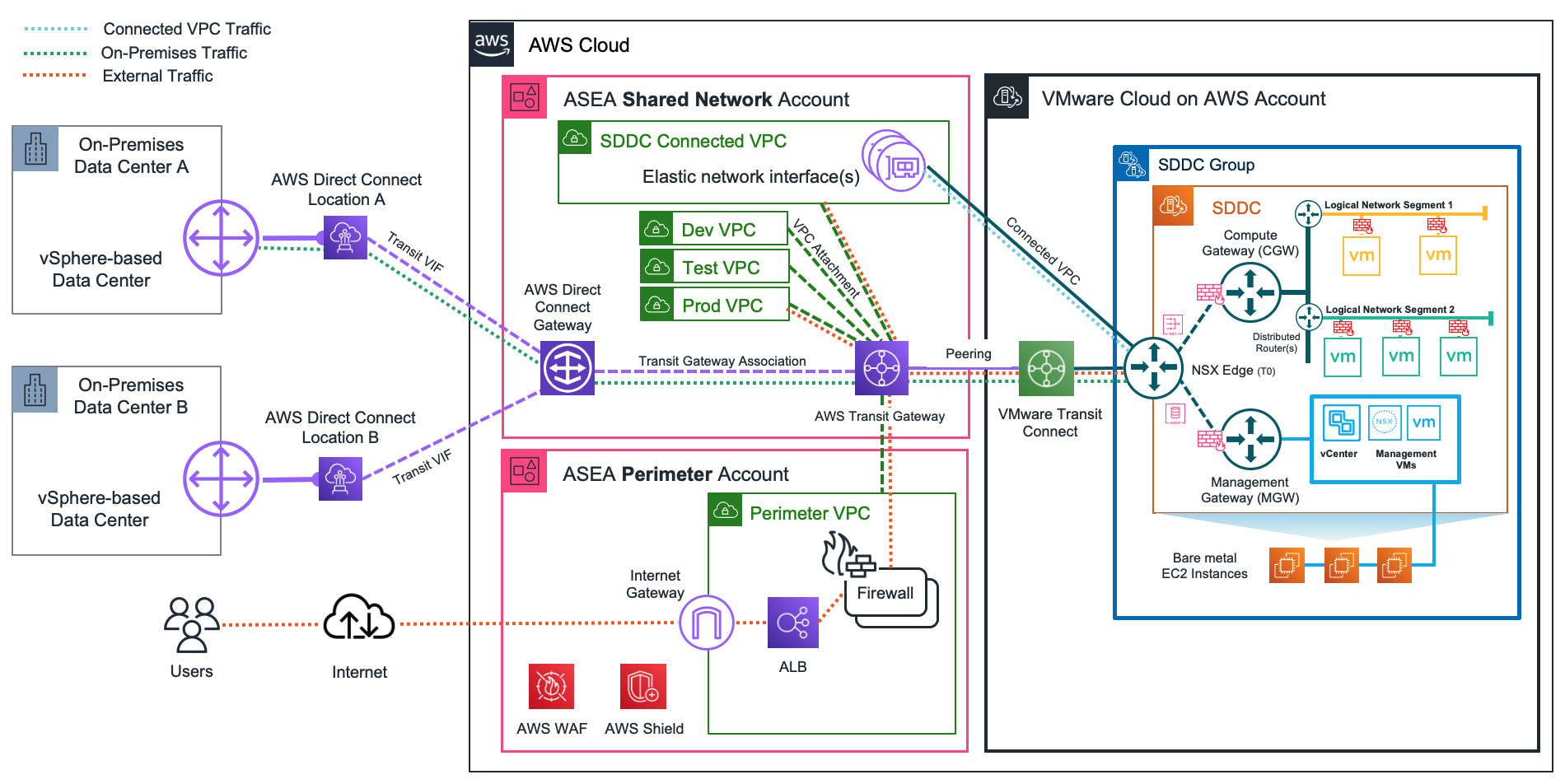

図 3: AWS Transit Gateway と VMware Transit Connect 間の接続を特徴とする ASEA のネットワーク構成。ユーザーから Internet Gateway、AWS Transit Gateway を通り SDDC の Connected VPC に至るオレンジ色の点線は、VMware Cloud on AWS SDDC および ASEA からの全ての外部接続が、AWS Transit Gateway アタッチメントまたは IPsec VPN トンネルを使って常に Perimeter アカウントを経由していることを示しています。

経路 1: オンプレミスから VMware Cloud on AWS SDDC への接続

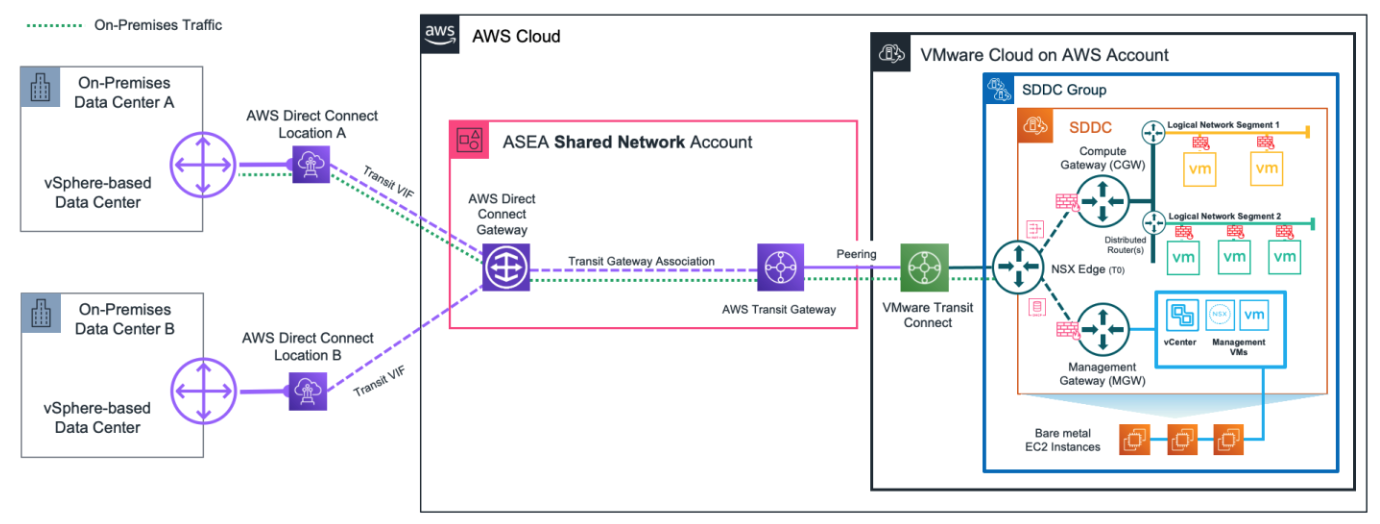

ASEA と VMware Cloud on AWS を導入する場合、オンプレミス環境からクラウドへはより広帯域で低遅延、そしてユーザーへの一貫したネットワークパフォーマンス提供のために、インターネット接続ではなく専用線接続が必要になります。図 4 のアーキテクチャでは、AWS Direct Connect ネットワーク接続を冗長構成で利用し、可用性の高いハイブリッド接続を実現しています。

図 4: AWS Direct Connect Gateway は、オンプレミスのデータセンターから ASEA Shared Network Account を経由して VMware Cloud on AWS アカウントへのハイブリッド接続をサポートします。

さらに、マルチリージョン接続を可能にするために、AWS Direct Connect 上のトランジット仮想インターフェース (Transit VIF) によってオンプレミス環境と AWS Direct Connect Gateway を接続します。この AWS Direct Connect Gateway は、1 つ以上のリージョンの ASEA の共有ネットワークアカウントにある AWS Transit Gateway に関連付けられます。

AWS Transit Gateway は高可用性が担保された設計になっており、冗長化のために追加でTransit Gatewayを導入する必要はありません。AWS Direct Connect と AWS Transit Gateway についての詳細はこちらをご参照ください。

AWS Transit Gateway は、同一リージョンの VMware Transit Connect と 「Intra-Region Peering」 を構成し、オンプレミス接続を提供します。VMware ワークロードとの通信に加え、HCX Network Extension などの HCX 機能を使うことで既存のデータセンターから VMware Cloud on AWS SDDC にレイヤー 2 ネットワークを延伸することができます。HCX を使用して移行した仮想マシンはIP アドレスと Media Access Control (MAC) アドレスを保持し、クラウドで実行するワークロードにシームレスに移行することができます。

1 つの AWS Direct Connect Gateway の中で、異なるゲートウェイの関連付けに対して同じ経路を広告しないように注意する必要があります。つまり、VMware Cloud on AWS および AWS Transit Gateway とデータセンター間で通信する際のネットワークトラフィックは同じルートを使用する必要があります。

経路 2: ASEA の SDDC の Connected VPC から VMware Cloud SDDC への接続

ASEA の 「SDDC の Connected VPC」 は、SDDC とともにデプロイされた Elastic Network Interface 経由で SDDC と接続されます。この 「SDDC の Connected VPC」 を利用して、SDDC で稼働している仮想マシンと AWS サービスを連携させることができます。この広帯域、低遅延の接続は、Amazon FSx、Amazon S3、Amazon RDS のようなデータ集約型サービスやレイテンシーに敏感なサービスとの統合には特に重要です。

また 「SDDC の Connected VPC」 は、ASEA アーキテクチャに基づき、SDDC 内の VMware 仮想マシンへのインターネットからのアクセスの負荷分散のために、Elastic Load Balancer を稼働させる目的でも利用することができます。ネイティブ AWS サービスによる VMware Cloud on AWS ワークロードの強化についての詳細はこちらをご覧ください。

経路 3: 共有サービスおよびインターネットへの接続

「SDDC の Connected VPC」 へのトラフィック、および VMware Transit Connect の ASEA AWS Transit Gateway との Intra-Region Peering を経由してのオンプレミスへの接続以外に、その他全てのトラフィックもまた Intra-Region Peering を介して ASEA AWS Transit Gateway に送られなければならないアーキテクチャとなっています。

これには、Amazon Route 53 のインバウンドトラフィックである Domain Name System (DNS) Resolver や他の VPC との通信など、ASEA 内のすべての共有サービスへのトラフィックが含まれ、SDDC 内のワークロードのインターネット接続もこの Intra-Region Peering を通過することになります。上の図 3 は、AWS Transit Gateway と VMware Transit Connect 間の接続のアーキテクチャを示しています。VMware Managed Transit Gateway から AWS Transit Gateway への Intra-Region Peering の設定方法については、VMware ブログ 「Getting Started with VMware Transit Connect Intra-Region Peering for VMware Cloud on AWS」 をご参照ください。

ASEA 運用アカウントと同様に、エンドポイント VPC のみが Transit Gateway 経由で VMware Cloud on AWS SDDC 環境と通信できるよう、経路伝播を制御することが重要です。ASEA と VMware Transit Connect 間で通信ができるようにルートテーブルを伝播させる必要があります。注意点としては、VMware Transit Connect は ASEA Transit Gateway に経路を伝播しないため、SDDC 内のすべてのネットワークに対して静的経路を追加する必要があります。

このアプローチでは、出入りする全てのトラフィックが Perimeter Account のファイアウォールを通過し検査されます。図 3 のオレンジの点線は、VMware Cloud on AWS SDDC および ASEA からの全ての外部接続が、AWS Transit Gateway アタッチメントまたは IPsec VPN トンネルを使用して、常に Perimeter Account を通過する様子を示しています。

SDDC のための DNS 設定における通信のプライバシーのサポート

通信のプライバシーを確保するために、SDDC から AWS 上に展開されたワークロードやサービスへの通信には、内部エンドポイントを使用する必要があります。VMware Cloud on AWS vCenter 管理コンソールでは、ASEA に設定されている Amazon Route 53 DNS Resolver 情報の IP アドレスを入力することができます。

まとめと参考情報

本投稿では、ASEA landing zone で稼働するネイティブ AWS サービスやインターネットとの通信を可能にしつつ、VMware Cloud on AWS SDDC をデプロイするためのネットワーク構成について解説しました。これにより、AWS のネイティブサービスを最大限に活用し、2 つの典型的なコンピュート環境にワークロードをデプロイし、運用コストのオーバーヘッドを削減することができます。

GitHub レポジトリより ASEA アーキテクチャのサンプル Infrastructure as Code をダウンロードすることができます。詳しくは 「Building a serverless web application architecture for the AWS Secure Environment Accelerator (ASEA)」 を参照してください。

ASEA landing zone について、あるいはそれを VMware Cloud とどう統合すればよいのか、コンプライアンス要件をどう AWS で満たせばいいのか、などご質問がございましたら AWS の担当営業もしくは AWS Public Sector チームに直接ご連絡ください。

AWS Public Sector からの最新の AWS ツール、ソリューション、イノベーション情報を受け取るには AWS Public Sector Blog ニュースレターを購読していただくか、直接ご連絡ください。

AWS Public Sector Blog に関するアンケートにご協力ください。お客様からのフィードバックを元により良いコンテンツを作成してまいります。

翻訳は GF SA 太田が担当しました。原文はこちらです。