Amazon Web Services ブログ

VMware Transit Connectを使用したサードパーティのファイアウォールアプライアンスとVMware Cloud on AWSの統合

AWSでSr. Specialist Solutions Architectを務めるSheng Chenによる記事です。

|

VMware Cloud on AWS は、Amazon Web Services(AWS)とVMwareが共同開発した統合ハイブリッドクラウドサービスです。

お客様がハイブリッドクラウドアーキテクチャに継続的に移行するにつれて、VMware Cloud on AWSとネイティブAWSの環境、オンプレミスデータセンター、およびインターネットの間で一元化されたセキュリティ検査ソリューションを持つためのネットワークセキュリティ要件に対処することがますます重要になっていきます。

AWS Marketplaceで提供されるサードパーティファイアウォールソリューションの幅広い選択により、お客様はオンプレミスと同じネットワークセキュリティソリューションをクラウドにデプロイでき、シームレスなユーザーエクスペリエンスを実現できます。

本稿では、VMware Transit Connectの機能を活用して、お客様が希望するサードパーティファイアウォールソリューションをVMware Cloud on AWSと統合する方法について学習します。ここではVMware Transit Connectを使用して、Palo AltoのファイアウォールアプライアンスをVMware Cloud on AWSと統合するための詳細なウォークスルーの例を紹介します。

VMware Transit Connect

VMware Transit Connectは、Software Defined Data Center(SDDC)グループ内のSDDCに対して、広帯域幅、低レイテンシ、耐障害性に優れた接続を提供します。

SDDCグループは、自動プロビジョニングと制御を通じて、VMwareマネージドのTransit Gateway(VTGW)を活用して、SDDCとAmazon Virtual Private Cloud(VPC)、AWS Direct Connectゲートウェイ(DXGW)を相互接続するための論理エンティティです。

さらに、VMware Transit Connectは、各SDDCおよびVTGWのルートテーブルへのルート自動伝播により、大規模な管理を簡素化するのに役立ちます。 SDDCは、同じSDDCグループ内の他のSDDCによってアドバタイズされたルートと、VTGWおよびDXGWを介して他のVPCおよびオンプレミスネットワークからアドバタイズされたネットワークを自動的に学習します。

さらに、最近のSDDC Version 1.15リリースで、VPCアタッチメントを介してVMware Transit Connectに静的ルートを追加するにより、セキュリティVPCを介して、サードパーティファイアウォールをSDDCグループと統合できるようになりました。

これ以前は、帯域幅とスケーラビリティが制限された仮想プライベートネットワーク(VPN)接続を介してファイアウォールアプライアンスをSDDCと統合するか、遅延と複雑さを追加してオンプレミスファイアウォールにSDDCトラフィックをリダイレクトすることしかできませんでした。

セキュリティ VPC アーキテクチャ

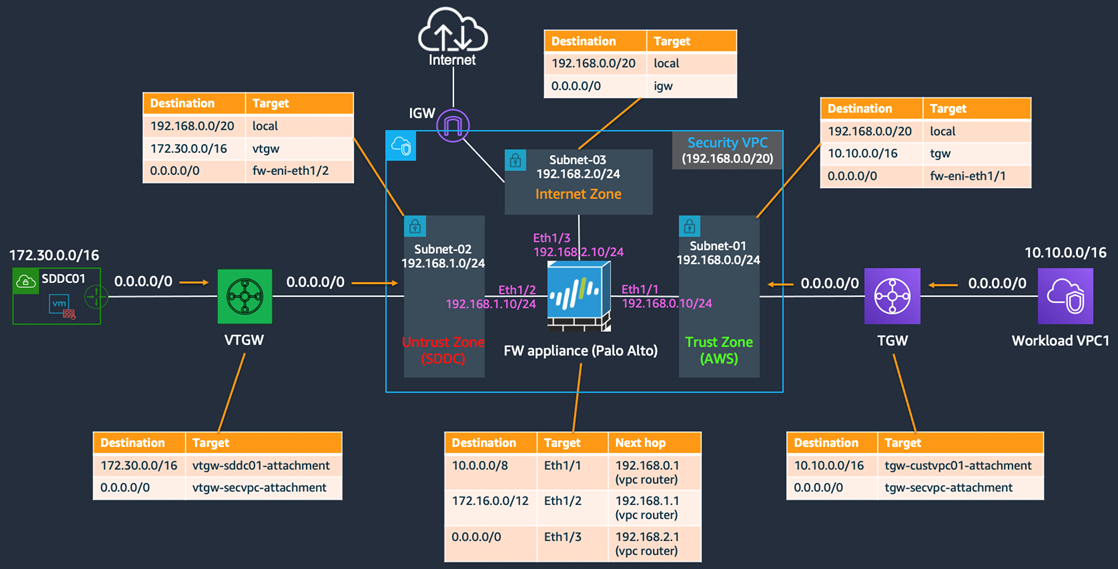

以下の図は、VMware Transit Connectを使用して、サードパーティのファイアウォールアプライアンスをVMware Cloud on AWSと統合するための、一元化されたセキュリティVPCアーキテクチャを示しています。

図1 – VMware Cloud on AWSのセキュリティVPCリファレンスアーキテクチャ

セキュリティVPC は、トラフィック横断に関するトランジットルーティングと一元的なセキュリティ検査と実施を提供します:

- SDDC – インターネット間

- SDDC – ワークロードVPC間

- SDDC – オンプレミス間

このアーキテクチャにより、VTGWとお客様管理のAWS Transit Gateway(TGW)を組み合わせて使用することで、SDDCを既存のAWS環境に接続するためのプロセスが簡素化できます。

このリファレンスアーキテクチャは、上の図に強調表示されている8つの手順に従うことで、概念実証 (PoC)の基礎として使用できます:

- SDDCをSDDCグループに配置します。これによりVTGWが自動的に構築され、VTGWを介したSDDC間の接続が確立されます。

- インターネットゲートウェイ(IGW)経由でインターネットにアクセスできるセキュリティVPCを構築します。

- IGWにアクセスできるパブリックサブネットを1つ作成し、それを「インターネット」セキュリティゾーンに割り当てられているファイアウォールのインターネット接続インターフェイス(Eth1/3)に接続します

- すべてのSDDCのアウトバウンドトラフィックを、「SDDC」セキュリティゾーンに割り当てられているファイアウォールインターフェイス(Eth1/2)に送信する為の専用のルートテーブルを持つ1つのプライベートサブネットをプロビジョニングします。このサブネットがVTGWにアタッチされます。

- お客様管理のTGWとファイアウォールインターフェイス(Eth1/1)にアタッチする為の別のルートテーブルを持つもう一つのプライベートサブネットをデプロイします。このインターフェイスは「AWS」セキュリティゾーンに割り当てられます。

- セキュリティVPC内にサードパーティ(ゾーンベース)のファイアウォールアプライアンスをプロビジョニングして、ゾーンSDDCからゾーンAWSおよびインターネットへの推移的なルーティングとポリシー検査を行います。

- subnet-01を使用して、新規(または既存)のお客様管理のTGWをセキュリティVPCにアタッチします。これにより、SDDCと既存のワークロードVPCとオンプレミスデータセンター間の推移的なルーティングが可能になります。

- subnet-02を使用して、セキュリティVPCをVTGWにアタッチします。VTGWにてセキュリティVPCへのアタッチメントに向けて静的デフォルトルートを設定します。

さらに、インターネットへのすべてのSDDCのアウトバウンドトラフィック、及びインターネットからのインバウンドアクセス(SDDC管理トラフィックを含む)は、セキュリティVPCを通過するように強制されます。このアーキテクチャにより、SDDCコンソールでvCenterのインターネットからのアクセスを誤って公開してしまうのを防ぐことができます。

セットアップ

以下の例では、Palo Altoのファイアウォールアプライアンスをデプロイし、セキュリティVPCリファレンスアーキテクチャに基づいて VMware Cloud on AWS環境と統合を行います。

図2:デモの例

詳細な手順に進む前に、このラボの前提条件として、次の項目をプロビジョニングし準備しました:

- 1つのVMware Cloud on AWS SDDC

- 2つのプライベートサブネットから成る1つのセキュリティVPCと、IGWへのアクセス権を持つ1つのパブリックサブネット

- 3つのインターフェイスを持つ1つのPalo Altoのファイアウォールアプライアンスの展開。それぞれのインターフェイスが3つあるサブネットの1つに接続されています。

- 1つのワークロードVPCにアタッチされた1つのAWS TGW

以降で次の側面をカバーする構成について説明します:

- VMware Transit Connect

- AWSネットワーキング

- Palo Altoアプライアンス(ネットワーク設定のみ)

このデモでは、AWS MarketplaceからPalo AltoのVM-Series Next-Generation Firewall Bundle 2を使用しました。インスタンスの展開に関する詳細な手順については、公式ガイドを参照下さい。

パート1: VMware Transit Connect

まず、SDDCグループを作成し既存のSDDCをメンバーとして含めます。これにより、VPCアタッチメントを介してSDDCに接続するVTGWが自動的にデプロイされます。

Transit ConnectとSDDCとの接続ステータスが「CONNECTED」と表示されたら、セキュリティVPCのAWSアカウントをSDDCグループに関連付けることができるようになります。

図3 – AWSアカウントをSDDCグループに関連付ける

すぐにAWSコンソール内のResource Access Manager(RAM)にて、共有されたVTGWリソースが確認できるようになります。共有を承認し、Transit GatewayのVPCアタッチメントを作成し、VTGWをセキュリティVPCに接続します。

図4 – VTGWリソース共有の受け入れ

SDDCグループのコンソール画面に戻り、新しく作成されたTGWアタッチメントを受け入れます。セキュリティVPCのステータスが「available」になったら、静的デフォルトルートが追加できるようになります。

図5 – セキュリティVPCへの静的(デフォルト)ルートの追加

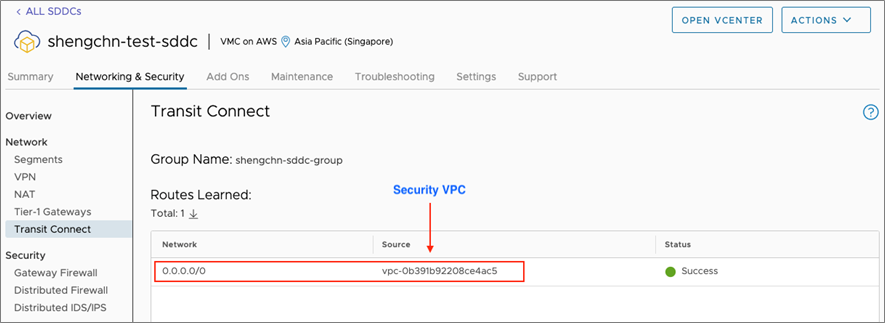

静的ルートは、すべてのSDDCグループ内のメンバーSDDCに自動的に伝達されます。これは、「ネットワークとセキュリティ」 > 「中継接続(Transit Connect)」の「学習済みのルート」セクションで確認できます。

図6 – SDDC内のルート伝搬の確認

パート2: AWSネットワーキング

続いて、AWSネットワーキング側を準備するには、「Trust」(ネイティブAWS側)、「Untrust」(SDDC側)、そして「Public」(インターネット)の3つのセキュリティゾーンを表す各サブネット毎に1つの専用ルートテーブルを作成する必要があります。

次に、各セキュリティゾーンに対して以下で示す静的ルートを設定します。これにより全てのゾーン間トラフィックが、SDDC、ネイティブAWS環境、およびインターネット間のセキュリティ検査とポリシー適用を提供するPalo Altoファイアウォールを経由するようになります。

図7 – 各セキュリティゾーンのルートテーブルの設定

AWS TGW(ネイティブワークロードVPC用)のルートテーブルに移動し、SDDCへの通信をセキュリティVPC経由になるよう静的ルートを追加します。以下の図のように、必要に応じて、インターネットアクセスを含むすべてのアウトバウンドトラフィックをセキュリティVPC経由とするようにデフォルトルートを追加することもできます。

図8 – AWS TGWでの静的ルートの追加

パート3:Palo Altoアプライアンス

次に、Palo Altoアプライアンスの構成に進みます。3つあるサブネット毎にネットワークインターフェイスをファイアウォールに割り当てたら、すべてのネットワークインターフェイスで「送信元/送信先チェック」を無効にします。これは、ファイアウォールインターフェイスが自身のIPアドレスに指定されていないトラフィックを処理できるようにする為に重要な設定です。

図9 – ファイアウォールインターフェイスの送信元/送信先チェックの無効化

また、少なくとも1つのパブリックElastic IP(EIP)アドレスを割り当てて、ファイアウォールのインターネットインターフェイスのプライベートアドレスに関連付ける必要があります。すべてのSDDCからインターネットへのパケットをインターフェイスのプライベートアドレスに変換するには、ファイアウォールでSNATルールが必要です。このアドレスは、インターネットに転送される前にパブリックEIPにマッピングされます。

図10 – ファイアウォールのインターネットインターフェイスへのパブリックEIPの割り当て

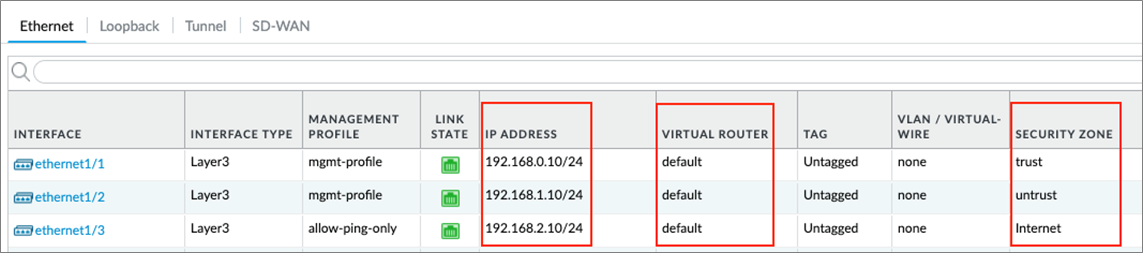

次に、Palo Altoの管理コンソールにログインして、ファイアウォールのインターフェイスを設定します。Network > Ethernetで、各イーサネットインターフェイスに対して接続されたENIのプライベートアドレスを割り当てます。各インターフェイスを適切なファイアウォールゾーンと仮想ルーターに接続します(ここではデフォルトのルーターインスタンスを例として使用しています)。

図11 – Palo Altoファイアウォールのインターフェイスとゾーンの構成

最後に、Network > Virtual Router > defaultに移動し、ラボのトポロジに従ってファイアウォールのルートテーブルを構成します。

図12 – 仮想ルーターの構成

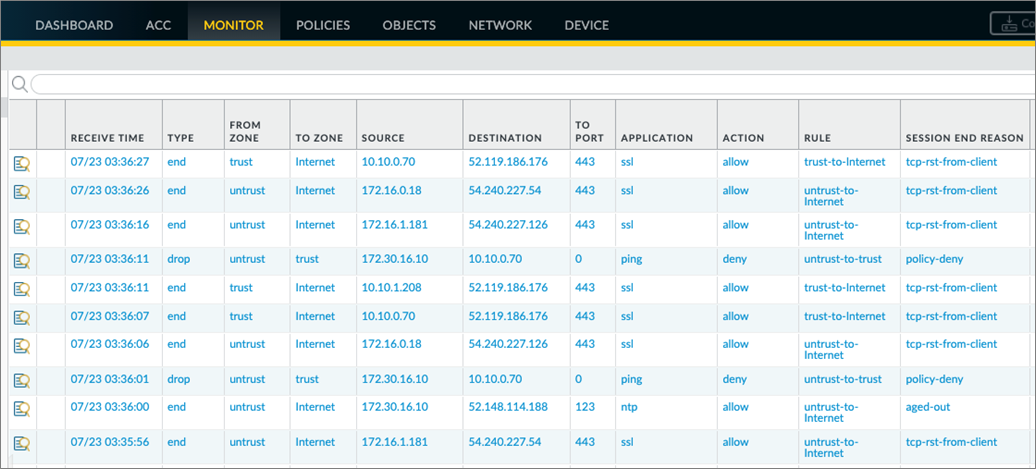

この時点で、Palo AltoアプライアンスでセキュリティVPC経由のトランジット接続が確立します。設定したファイアウォールルールに応じて、異なるセキュリティゾーンを通過するトラフィックのライブフローログを監視できます。

図13 – Palo Altoファイアウォールでのライブトラフィック監視

その他の考慮事項

パフォーマンス

セキュリティVPCアーキテクチャの全体的なスループットは、お客様がデプロイするサードパーティのファイアウォールソリューションに大きく依存することに注意してください。ファイアウォールベンダーに確認し、環境要件に基づいて適切なAmazon Elastic Compute Cloud(Amazon EC2)インスタンスタイプを選択することをお勧めいたします。

インターネットトラフィックの需要に応じて、インターネットバウンドのトラフィック検査専用の個別のファイアウォールインスタンスを設定できます。さらに、NATゲートウェイとVPC Ingress Routingを利用して、NAT機能をNATゲートウェイにオフロードし、ファイアウォールのパフォーマンスをさらに向上させることができます。

高可用性

同じAWSアベイラビリティーゾーン(AZ)内にアクティブ/パッシブデプロイメントでファイアウォールのHAペアを構成することで高可用性(HA)が実現できます。ファイアウォールベンダーのサポートによっては、フローティングセカンダリIPアドレスを活用して、フェールオーバー時間を短縮することもできます。

本アーキテクチャは2つのTransit Gatewayで構成されるため、複数のAZ間でアクティブ/アクティブファイアウォールHAソリューションを構築することはできません。ステートフルファイアウォールのルート対称性を維持するには、アプライアンスモード機能が必要ですが、複数のTransit Gatewayにまたがることはありません。これは、各Transit Gatewayが独自のセッションアフィニティを維持しているためで、これにより別のAZ内で異なる(ファイアウォール)ENIが選択され、リターントラフィックがドロップされる可能性があるためです。

ただし、アクティブ/パッシブデプロイメントのAZ間ファイアウォールHAソリューションを実装し、プライマリファイアウォール/AZに障害が発生した場合にトラフィックをセカンダリファイアウォールに切り替えることができます。このプロセスは、AWS Lambda関数などの自動化されたパイプラインによって監視および修正できます。

インターネットからのインバウンドアクセス

アウトバウンドのインターネットアクセスと同様に、インターネットからSDDCへのインバウンドアクセスでは、インターネットインタフェースのアドレスを使用してファイアウォールアプライアンスでDNATを構成する必要があります。追加のパブリックEIPを使用して、ファイアウォールのインターネットインターフェイスでセカンダリIPを構成して、より多くの内部サービスを公開できます。

別のオプションとして、SDDCで実行されているWebまたはアプリケーション仮想マシンにトラフィックを転送する前に、Application Load Balancerを備えた専用のIngress VPCを利用してインバウンド接続を終端する方法があります。このオプションでは、パブリックEIPを節約することでコストを削減しながら、効率性とスケーラビリティを向上させます。

まとめ

本稿では、VMware Transit Connectを使用して、サードパーティのファイアウォールソリューションをVMware Cloud on AWSと統合するための、一元化されたセキュリティVPCアーキテクチャについて詳しく見ていきました。

またこのリファレンスアーキテクチャに基づいて、Palo AltoファイアウォールアプライアンスとVMware Cloud on AWSを統合する実際の例も確認いたしました。

詳細については、以下の追加リソースをご確認下さい:

- サードパーティのファイアウォールアプライアンスをAWS環境に統合する方法

- VMware Transit Connect – VMware Cloud on AWSのネットワーキングの簡素化

- 次世代ファイアウォールとVMware Cloud on AWSの統合

翻訳はPartner SA 豊田が担当しました。原文はこちらです。