Amazon Web Services ブログ

AWS Wickr – 監査および規制要件を持つエンタープライズ企業のためのエンドツーエンド暗号化が搭載されたセキュアなコミュニケーションサービス

エンドツーエンド暗号化を備えたエンタープライズコミュニケーションサービスである AWS Wickr が利用可能になりました。これは、企業や公共部門組織がよりセキュアな方法で通信できるようにするサービスで、お客様が電子情報開示、訴訟ホールド、FOIA 要求などの監査および規制要件を満たすことを可能にします。多くのエンタープライズコミュニケーションツールとは異なり、Wickr はエンドツーエンド暗号化メカニズムを使用して、目的の受信者のみがメッセージ、ファイル、音声、またはビデオ通話にアクセスできることを確実にします。

柔軟な管理制御により、Wickr 管理者は簡単にコミュニケーションチャネルを管理して情報を保持し、必要に応じて規制要件を満たすことができます。保持される情報は、ユーザーが選択するサーバーに保存され、すべてを完全に制御することができます。

エンドツーエンド暗号化

Wickr は、2 人以上の通信者間におけるセキュアなコミュニケーションを実現します。これは、システムが真正性と機密性を提供することを意味します。許可を受けていない当事者がシステムにメッセージを送出することはできず、意図されない当事者が、通信者の 1 人からコミュニケーションを提供されていないにもかかわらず、それらにアクセスしたり理解したりすることもできません。

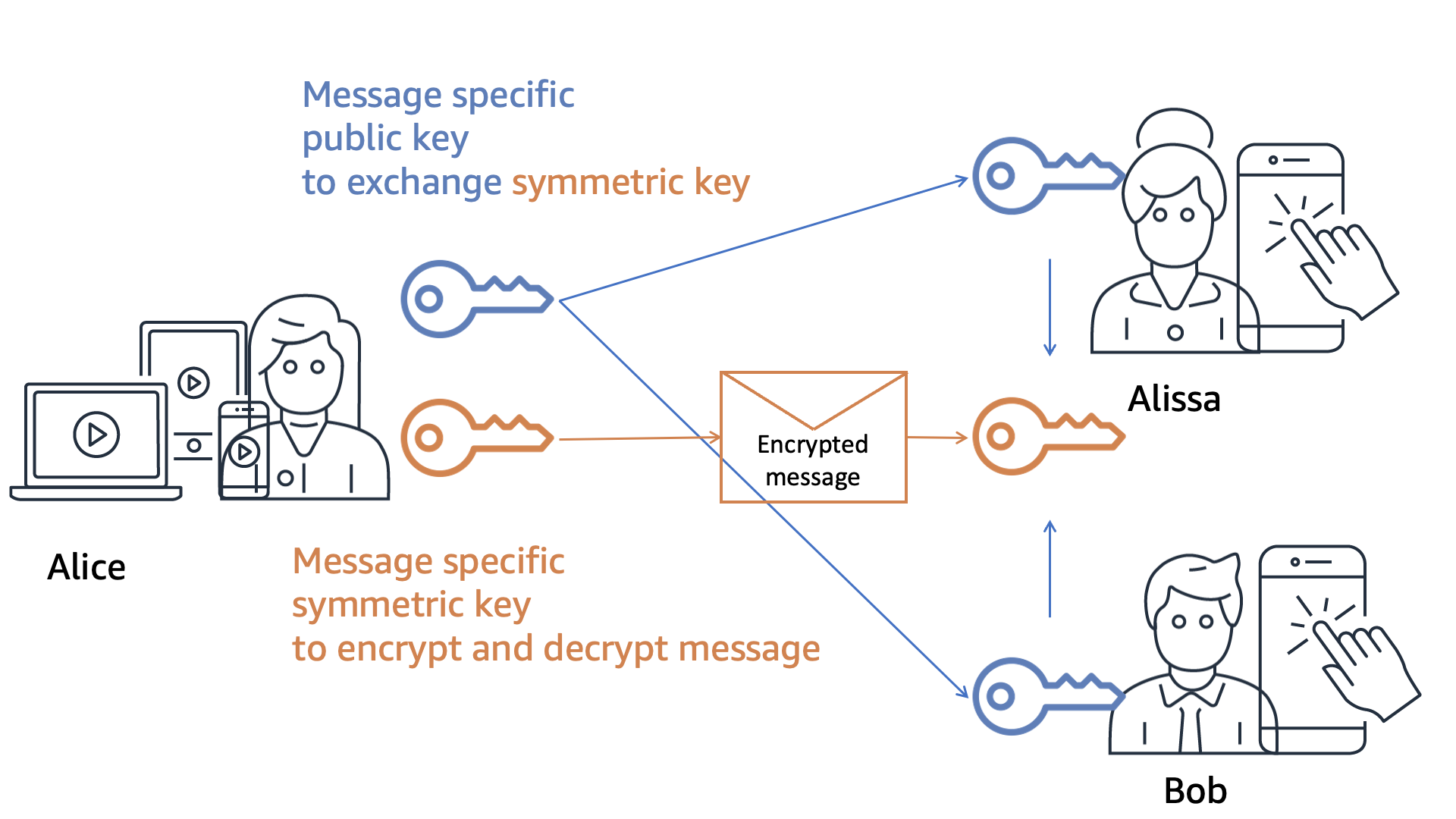

他の受信者とキーの交換をネゴシエートするために、各メッセージには一意の AES 暗号化キーと固有の ECDH 公開キーが提供されます。メッセージの内容 (テキスト、ファイル、音声、または動画) は、メッセージ固有の AES キーを使用して送信元デバイス (iPhone など) で暗号化されます。メッセージ固有の AES キーは、楕円曲線 Diffie-Hellman 鍵交換 (EDCH521) メカニズムを介して受信者と交換されます。これは、意図された受信者のみが、メッセージを復号化するためのメッセージ固有の AES キーを所持していることを確実にします。

メッセージ固有のキーは、キーの交換を受信側のデバイスにバインドする鍵導出関数を通じて渡されます。受信者が後ほどそのアカウントにデバイスを追加する場合 (例えば、iPhone に加えて macOS クライアントを Wickr アカウントに追加するなどです)、新しいデバイスはデフォルトでメッセージ履歴を認識しません。2 台のデバイスが手元にあり、シングルサインオン (SSO) が設定されているならば、古いデバイスから新しいデバイスに履歴を移行する方法があります。

以下の図は、キーを交換する仕組みを大まかに説明するために作成したものです。

Wickr のセキュアメッセージングプロトコルは公開済みで文書化されているため、コミュニティによる検証が可能です。セキュアメッセージングプロトコルを実装するために Wickr クライアントで使用されるソースコードは、監査とレビュー用に入手できます。

Wickr クライアントアプリケーション

Wickr クライアントアプリケーションはエンドユーザーにとって非常に馴染みのあるもので、簡単に使用を開始できます。アプリケーションは、Windows、macOS、Linux、Android、および iOS デバイスで利用できます。希望のアプリストアからダウンロードして登録すると、ユーザーはチャットルームを作成したり、個々の受信者にメッセージを送信したりすることができます。メッセージへの応答に絵文字を使用する、ファイルを交換する、および音声通話やビデオ通話を行うこともできます。

これは、iOS で私に接続されている macOS をキッチンで使用しているところです。

|

|

管理者のための Wickr

Wickr の管理が AWS マネジメントコンソールに統合され、利用可能になりました。使い慣れた AWS Identity and Access Management (IAM) のアクセス制御とポリシーを使用して、Wickr 管理へのアクセスを制御することができます。これは、AWS Cloud Development Kit (AWS CDK)、およびモニタリングのための Amazon CloudWatch と統合されています。

ネットワークは Wickr 管理者が管理します。ネットワークとは、ユーザーと関連する設定の一群で、Slack ワークスペースに似ています。ユーザーは手動で追加することも、インポートすることもできます。ほとんどの組織は、既存のアイデンティティシステムを使用してユーザーをフェデレートします。Wickr は、任意の OpenID Connect 対応システムでユーザーをフェデレートします。

Wickr ネットワークは、Wickr 管理者がメッセージング、通話、セキュリティ、およびフェデレーション設定を管理するためのセキュリティグループを設定する場所でもあります。Wickr 管理者は、ここでロギング、データ保持、およびボットを設定することもできます。

使用を開始するために、AWS マネジメントコンソールで Wickr を選択します。次に、[Create a project] (プロジェクトを作成) を選択します。[Network name] (ネットワーク名) を入力し、[Continue] (続行) を選択します。

|

|

マネジメントコンソールの Wickr ページでは、Wickr ネットワーク、および他の Wickr ネットワークとのユーザーフェデレーションなどを設定できます。

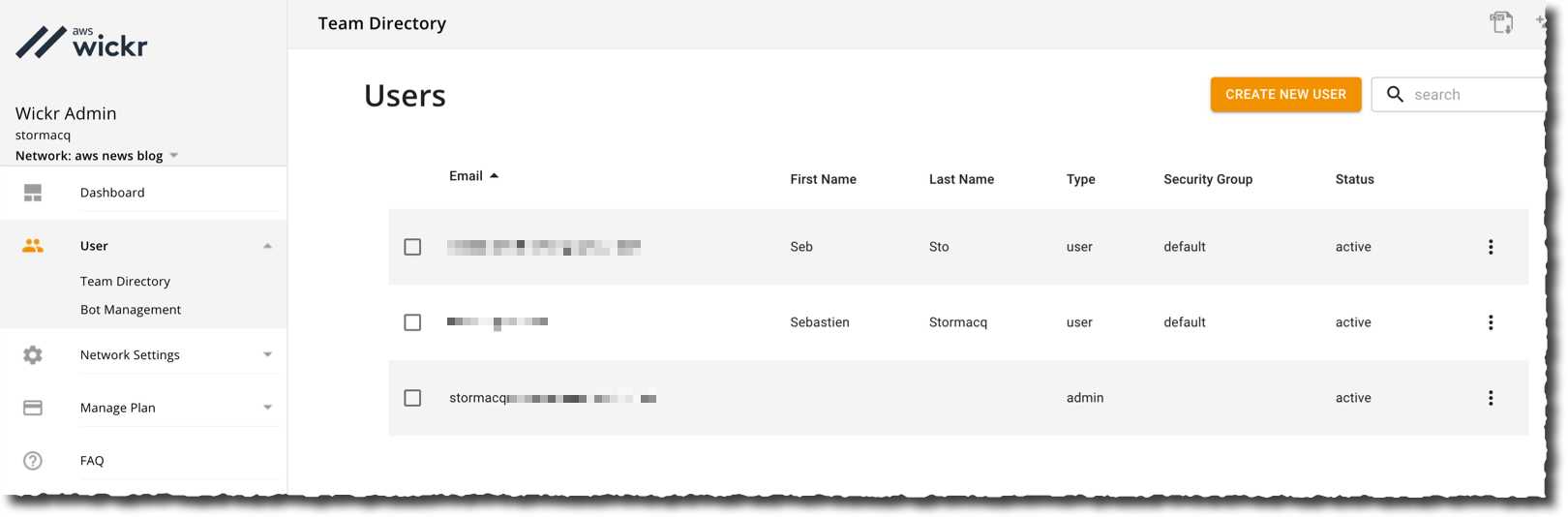

このデモでは、シングルサインオンを使用しません。[Create new user] (新しいユーザーを作成) を選択して、2 人のユーザーを手動で追加します。追加されると、ユーザーはクライアントアプリへのリンクが記載された招待 E メールを受け取ります。ユーザーは初回使用時に、パスワードを定義することをクライアントアプリから求められます。

このデモでは、シングルサインオンを使用しません。[Create new user] (新しいユーザーを作成) を選択して、2 人のユーザーを手動で追加します。追加されると、ユーザーはクライアントアプリへのリンクが記載された招待 E メールを受け取ります。ユーザーは初回使用時に、パスワードを定義することをクライアントアプリから求められます。

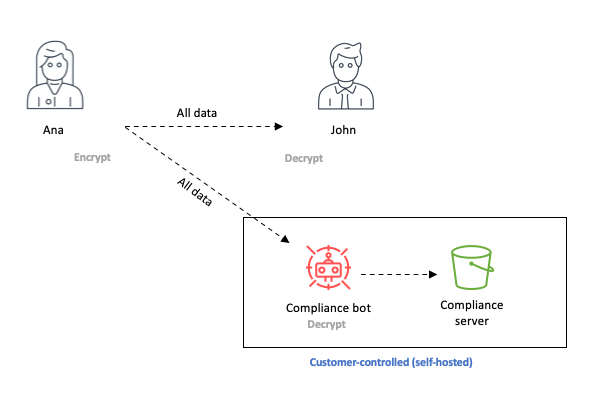

カスタマー制御のデータ保持とボット

Wickr では、管理者が規制上のニーズに合わせて維持する必要のある情報を、管理者が管理するセキュアで制御されたデータストアに選択的に保持することができます。受信者以外は誰も (これには AWS も含まれます) 会話やドキュメントを復号化するためのキーにアクセスできないため、組織はそのデータを完全に制御できます。これは、公共部門の組織がそのセキュアなコラボレーションニーズのために Wickr を使用するうえで役立ちます。

データ保持は、参加者のように、会話に追加されるプロセスとして実装されます。データ保持プロセスは、受信者と同様にキー交換に参加して、メッセージを復号する許可を得ます。データ保持プロセスは、オンプレミス、 Amazon Elastic Compute Cloud (Amazon EC2) 仮想マシン、またはユーザーが選択するあらゆる場所で、どこでも実行できます。コンソールでデータ保持が設定されると、Wickr 管理者はデータ保持プロセスを開始して、その Wickr ネットワークにプロセスを登録できます。

データ保持プロセスは、簡単にデプロイできるように Docker コンテナとして提供されています。このプロセスは、ローカルもしくはリモートのファイルシステム、または Amazon Simple Storage Service (Amazon S3) など、ユーザーが選択するストレージにクリアテキストメッセージを保存します。

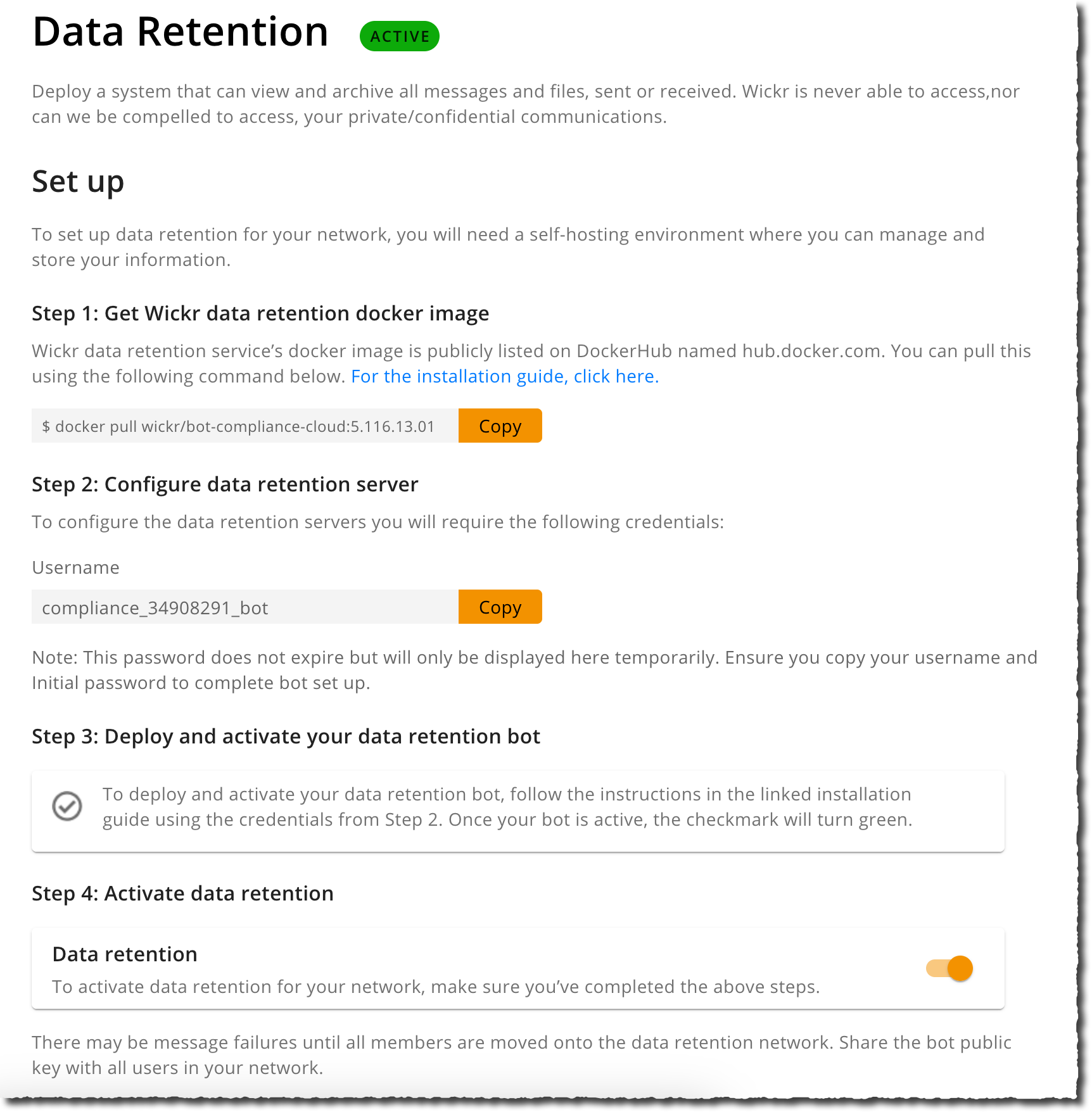

このプロセスを試してみるために、ドキュメントの手順を実行します。Wickr の管理ページを開いて、[Network Settings] (ネットワーク設定) にある [Data Retention] (データ保持) を選択しました。

docker コマンド、[Username] (ユーザー名)、および [Password] (パスワード) (上記のスクリーンショットには表示されていません) をコピーします。次に、事前に作成しておいた Linux EC2 インスタンスに接続します。データ保持用のローカルディレクトリを作成し、コンテナを起動します。

docker run -v

/home/ec2-user/retention_34908291_bot:/tmp/retention_34908291_bot

--restart on-failure:5

--name="retention_34908291_bot"

-it

-e WICKRIO_BOT_NAME='retention_34908291_bot'

wickr/bot-retention-cloud:5.109.08.03アプリケーションが、コンソールで入手したユーザー名とパスワードの入力を求めます。プロセスが開始されたら、コンソールに戻って、画面下部にある [Data Retention] (データ保持) スイッチをアクティブ化します。

このデモでは、データのローカルファイルシステムへの保存を選択していることに注意してください。実際には、S3 を使用して組織のコミュニケーションのすべてをセキュアに保存し、保管中のデータを暗号化して、すでに設定されているメカニズムを使用してこのデータへのアクセスを制御するとよいでしょう。データ保持プロセスは、AWS Secrets Manager および S3 との統合をネイティブにサポートしています。

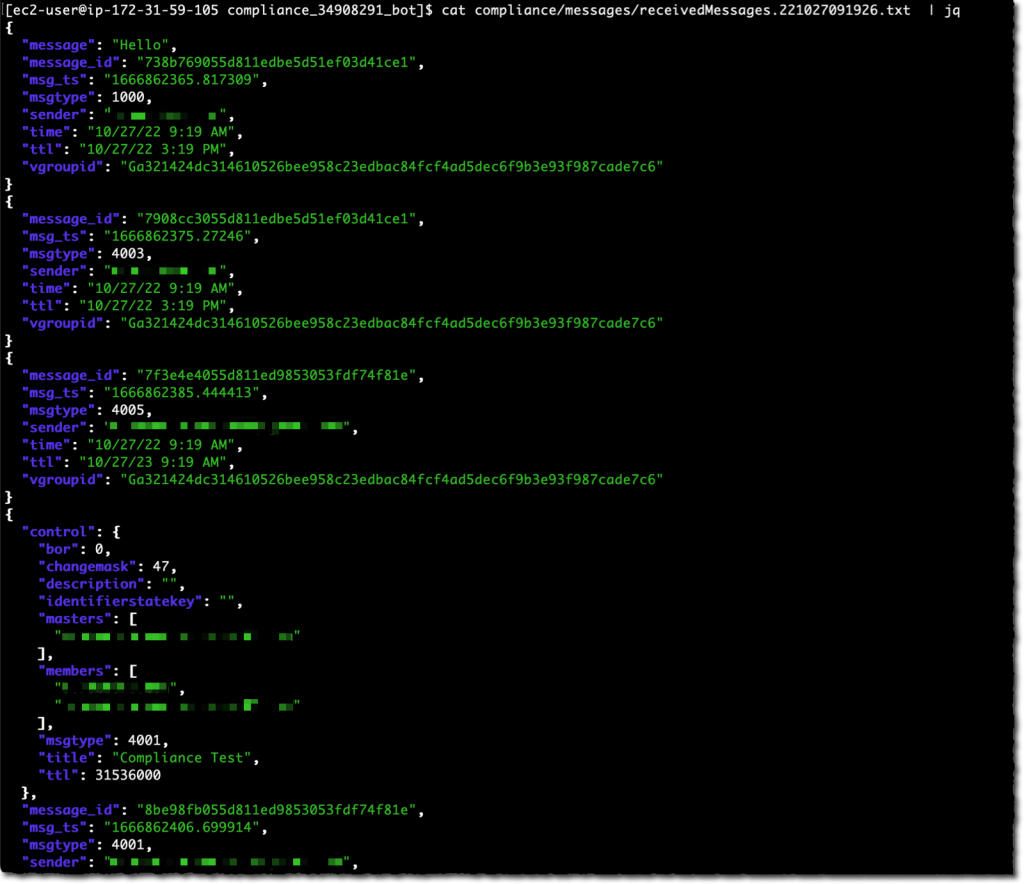

ユーザーとして、Wickr ルームでいくつかのメッセージを交換します。次に、管理者として取得されたデータを確認します。データ保持プロセスがメッセージとそのメタデータを JSON 形式で取得したことがわかります。

データ保持機能が設定されていると、コンプライアンス責任者とセキュリティ責任者は、セキュアで制御されたデータストアにあるコミュニケーションを監査およびレビューすることができます。

Wickr で利用できるボットは保持ボットだけではありません。Wickr Broadcast Bot は、ネットワークのすべてのメンバー、または特定のセキュリティグループにメッセージをブロードキャストできるようにします。デベロッパーは、チャットベースのワークフローを自動化し、それらを他のシステムと統合するために、Wickr Bot を使用してワークフローを作成することができます。同様に、ボットも会話やチャットルームに統合されるプロセスで、メッセージを受信し、それらに基づいて行動することができます。デベロッパーは、NodeJS を使用してボットを記述します。ボットプロセスは、ネットワーク管理者による定義に従って、Wickr ネットワークとセキュアに統合されます。これらは通常、ユーザーが選択する場所に簡単にデプロイできるように、Docker コンテナとしてパッケージ化されています。デベロッパーの方の場合は、詳細について Wickr ボットのデベロッパードキュメントをご覧ください。

利用可能なリージョンと料金

Wickr は米国東部 (バージニア北部) AWS リージョンでご利用いただけます。

よりセキュアなワークスペースをお探しの個人、およびユーザー 30 人までのチームには、Wickr を最初の 3 か月間無料でご利用いただけます。ユーザーが 30 人を超える組織には、ユーザーあたり月額 5 ドルから利用できる標準プランと、ユーザーあたり月額 15 ドルのプレミアムプランがあります。プレミアムプランには、きめ細かな管理制御、最長 1 年のクライアント側データの有効期限タイマー、データ保持、および電子情報開示といった機能と保存機能が追加されています。いつものとおり、前払い料金や長期契約はありません。ユーザーあたりの料金を毎月お支払いいただきます (年次請求もご利用いただけます。AWS までお問い合わせください)。詳細については、料金ページをご覧ください。

原文はこちらです。