Amazon Web Services ブログ

GxP 対象の IoT ワークロードの基盤を AWS で構築する

この記事は “Building a foundation for GxP regulated IoT workloads on AWS” を翻訳したものです。

概要

インダストリー4.0は、相互接続性、自動化、および分析機能における技術の進歩をもたらしました。この進歩とモノのインターネット (IoT) が相まって、クラウドにおける機器データの統合が促進されます。IoT をクラウドインフラストラクチャに統合し始めると、IoT のベストプラクティスと GxP クオリフィケーションプロセスについて疑問が生じる場合があります。

このブログの目的は、アマゾンウェブサービス (AWS) における IoT の GxP クオリフィケーションのベストプラクティスについて説明することです。また、以下を確実にするために実装できる統制についても説明します。

- セキュリティ

- データインテグリティ

- データ履歴

- データマネジメント

- 運用管理

- GxP IQ クオリフィケーション

AWS IoT サービスのクオリフィケーションとリファレンスアーキテクチャ

GxP クオリフィケーションは、認定状態の整合性を損なうことなく構成の変更が確実に行われることを保証しながら、インフラストラクチャが意図した用途に適合していることを確認するリスクベースのアプローチです。このブログの範囲は、AWS IoT サービスのクオリフィケーションに焦点を当てています。IoTデバイスは、FDA 21 CFR 211による機器適格性評価の対象であり、このブログでは説明しません。

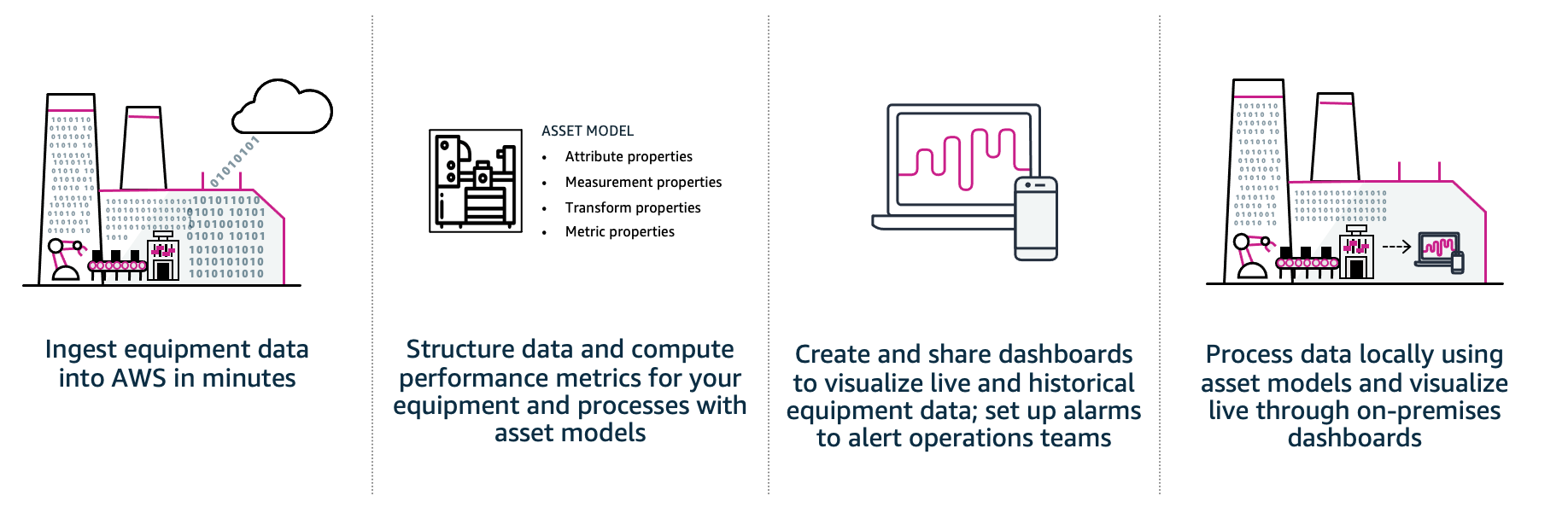

AWS は、エンドツーエンドの IoT 統合をサポートする幅広いサービスを提供しています。使用される AWS のサービスは、システム制御を実証する適格性がある必要があります。それでは、IoT リファレンスアーキテクチャを見ていき、各ステップで定義できる統制について説明しましょう。

図1:エンドツーエンドの IoT リファレンスアーキテクチャ

ステップ1: AWS IoT Greengrass への機器データ転送

データのキャプチャは、IoT アーキテクチャの第一歩です。リアルタイムデータを収集するさまざまな専用デバイスが存在する可能性があります。センサーまたは Open Platform Communications Unified Architecture (OPC UA) ソースからキャプチャされたデータは、AWS IoT Greengrass に送信されます。GMP(適正製造基準)では、規制当局は、医薬品の製造に使用される機器が、意図された用途のためにリリースされる前に適格性を確認する必要があることを要求しています。

ステップ2: AWS IoT Greengrass による IoT データ収集とクラウドへの送信

AWS IoT Greengrass は、デバイスで IoT アプリケーションを構築、デプロイ、管理するのに役立つ、オープンソース IoT エッジランタイムおよびクラウドサービスです。デバイスが AWS IoT Greengrass にデータを送信する前に、接続を確立するための設定を作成する必要があります。AWS IoT Greengrass コアは、エッジ環境でハブまたはゲートウェイとして機能し、通信、シャドウ同期、トークン交換などの AWS IoT Greengrass グループのローカルプロセスを管理します。このステップは、デバイスと AWS クラウドサービスの間の接続を提供します。

以下は、AWS IoT Greengrass サービス内の継続的なコンプライアンスに関するいくつかの推奨事項です。

- 暗号化:ポート 443 で HTTPS に設定されたセキュアなプロトコルを使用して、AWS IoT Greengrass から AWS クラウドに送信されるトラフィックを暗号化します。

- 互換性:AWS IoT Greengrass はコンポーネントベースのアーキテクチャです。AWS IoT Greengrass バージョンが IoT デバイスとコアデバイスの間で互換性があることを確認する必要があります。機能互換性マトリックスについては、オペレーティングシステム別の Greengrass 機能の互換性を参照してください。

- ネットワークファイアウォール:AWS IoT Greengrass の中心的なコンポーネントは nucleus と呼ばれます。ここで、組織のファイアウォール設定に応じて構成が定義されます。AWS IoT Greengrass が、制限されたポートへのアウトバウンド接続のみを備えた制御された環境で実行されている場合、デフォルトのネットワークプロキシと MQTT トラフィックをポート 8883 からポート 443 に変更する必要がある場合があります。これは、ほとんどの産業設備で一般的です。

ステップ 3: AWS IoT SiteWise による機器データの取り込み、構造化、分析、および監視

AWS IoT SiteWise は、産業機器からのデータを大規模に収集、保存、整理、および監視することを容易にするマネージドサービスです。ニアリアルタイムの KPI とメトリクスを生成し、データドリブンな意思決定を改善するのに役立ちます。AWS IoT SiteWise では、ニアリアルタイムのメトリクスを計算できるだけでなく、デバイス間でデータを収集およびモニタリングし、リモートモニタリングで問題をより迅速に特定し、一元化されたデータを使用してマルチサイトプロセスを改善できます。AWS IoT SiteWise を使用して、物理的な資産をモデル化し、ニアリアルタイムのデータを分析して、迅速な意思決定を行うことができます。

図 2: AWS IoT SiteWise の機能概要

AWS IoT SiteWise は、いくつかの利用可能なオプションごとにデータ取り込みをサポートしています。以下は、AWS IoT SiteWise サービス内でセキュリティ、トレーサビリティ、継続的な監視、およびデータ保持を確保するのに役立ついくつかの推奨事項です。

- 暗号化:署名付きの証明書を使用した Transport Layer Security (TLS) を使用して、転送中のデータを暗号化します。

- 暗号化:AWS Key Management Service (AWS KMS) キーを使用して保管中のデータを暗号化するか、カスタマーマネージドキーの使用を選択できます。

- データインテグリティ:トレーサビリティとフォレンジックアクティビティのログ記録を有効にします (必要な場合)。

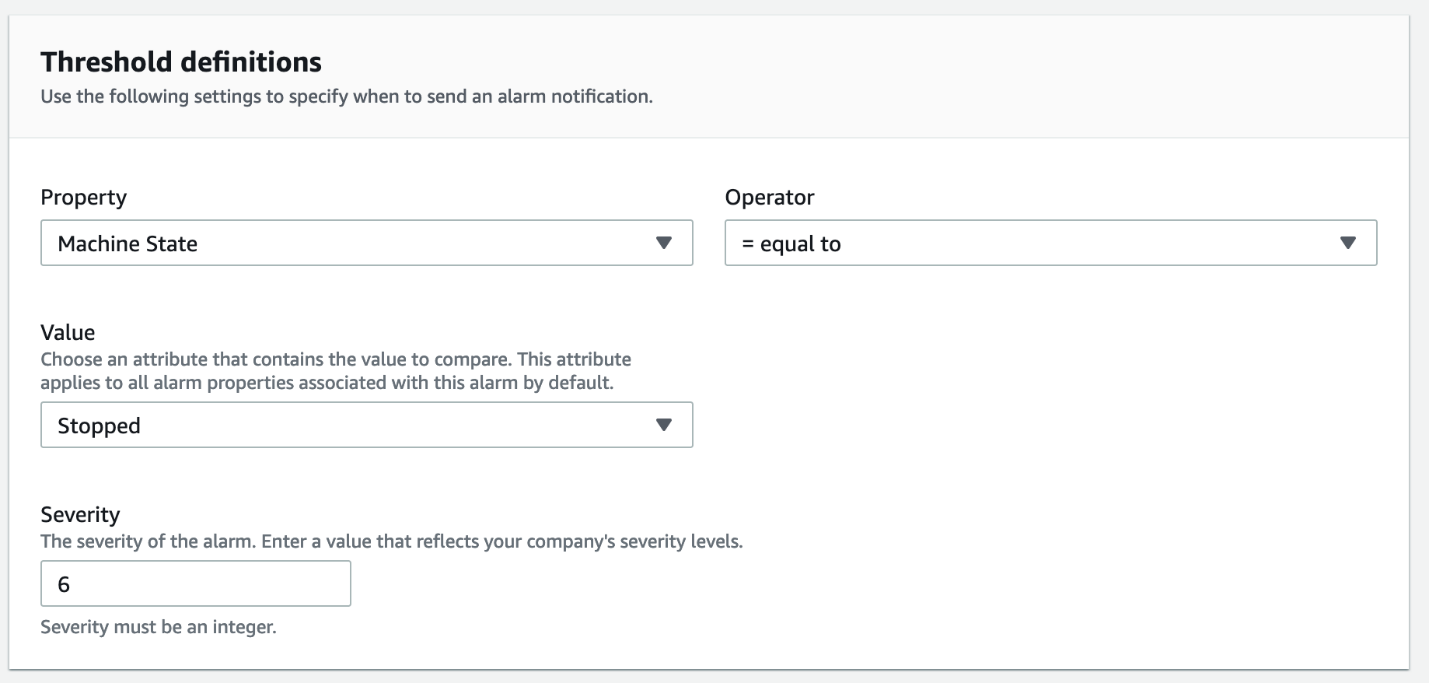

- 監視:アラームを設定して機器を監視し、動作範囲外で動作することを検出します。

- データ保持:コールド階層ストレージで履歴データを低コストで保存できるようにすることで、定義された保持期間ごとにデータを保持します。

図3:連続監視のアラームしきい値の定義の例

ステップ4: AWS IoT Core を使用して大規模にデバイスを安全に接続する

MQTT ブリッジコンポーネントからのデータは、ローカルデバイスと AWS IoT Core の間でメッセージを中継します。AWS IoT Core を使用すると、IoT デバイスを接続し、メッセージを AWS クラウドサービスにルーティングできます。

これらは、AWS IoT Core 内でセキュリティ、トレーサビリティ、継続的監視を確保するのに役立ついくつかの推奨事項です。

- 暗号化:デバイスに添付された X.509 署名付き証明書を使用して TLS を使用して、転送中のデータを暗号化します。証明書は、AWS IoT Core にクライアントとデバイスの接続を認証する機能を提供します。

- セキュリティ:IoT ポリシーに最小権限を適用します。IoT ポリシーで定義したアクセス権限によって、デバイスと AWS IoT Core 間の認証、接続、およびメッセージ発行のアクセス権限が決まります。

- データインテグリティ:トレーサビリティとフォレンジックアクティビティのログ記録を有効にします (必要な場合)。

- 監視:登録済みデバイスのメトリックスを表示する、事前に作成された Amazon CloudWatch ダッシュボードでモニタリングを有効にします。必要に応じて、追加のメトリクスとカスタムダッシュボードを構築できます。

図4:ダッシュボードには、デバイスによって発行および受信されたメッセージの数が、プロトコル、タイプ、および時間の経過とともに送信されたメッセージ別に集計されて表示されます

ステップ5: AWS クラウドのセキュリティとコンプライアンス

セキュリティはあらゆる IoT アプリケーションの基盤です。IoT セキュリティ実装は、IoT Lens を使用した AWS Well Architected フレームワークに従って設計する必要があります。AWS クラウドのセキュリティに加えて、脆弱性を除去するための定期的なパッチの実行など、ハードウェアセキュリティのベストプラクティスをデバイスに確実に実装することが重要です。

以下に、追加のセキュリティ設計に関する推奨事項を示します。

- AWS IoT Device Defender を使用して、IoT 設定を監査し、定義された範囲内のデバイスの異常を検出します。

- AWS Secrets Manager を使用して、AWS IoT Greengrass コアデバイスにシークレットをデプロイします。

- 保存時と転送中のデータを暗号化します。

- 証明書ベースの認証を設定します。

AWS IoT サービスには、そのまま使用できる ID およびアクセス管理 (IAM) ポリシーのセットが用意されています。また、カスタム IAM ポリシーを作成することもできます。これらのポリシーにより、構成とデータ操作へのアクセスが許可されます。アクセスと権限は、最小権限の原則に従って設定する必要があります。提供されるポリシーは、タスクを実行するために必要な最小限の権限セットである必要があります。アクセス権限を委任するには、IAM ロールを使用する必要があります。

ステップ6:データストレージ

IoT ワークロードは、多くの場合、大量のデータを生成するように設計されています。AWS IoT SiteWise および AWS IoT Core からのデータは、以下のようなさまざまな目的で Amazon Simple Storage Service (Amazon S3) に保存されます。

- データ分析

- 機械学習

- コンプライアンス

Amazon S3 に到達すると、データの価値を最大限に活用できます。それでは、AWS IoT SiteWise と AWS IoT Core の両方に対するストレージサービスのコンプライアンスに関する推奨事項をいくつか見てみましょう。

AWS IoT SiteWise データストレージ

AWS IoT SiteWise は、機器データ用の2つのストレージ階層をサポートしています。リアルタイムアプリケーション用に最適化された Hot 階層と、分析アプリケーション用に最適化された Cold 階層です。Hot 階層は、頻繁にアクセスされるデータを低レイテンシで保存し、機器からリアルタイムの測定値にすばやくアクセスできるようにします。Cold 階層には、アクセス頻度の低いデータが格納され、読み取りレイテンシが高くてもストレージコストが低くなります。AWS IoT SiteWise のデータは、デフォルトで Hot 階層に保存されます。Cold 階層ストレージを有効にするには、AWS IoT SiteWise でデータ保持期間を設定する必要があります。AWS IoT SiteWise で Cold 階層ストレージを有効にすることで、以下の目的でデータのコピーを保持しながら、アクセス頻度の低い履歴データのストレージコストを削減できます。

- バックアップ

- 履歴レポート

- 人工知能 (AI) や機械学習 (ML) トレーニングなどの高度な分析

Cold 階層ストレージが有効になると、AWS IoT SiteWise は測定、メトリクス、変換、集計のデータを 6 時間ごとに顧客管理の Amazon S3 バケットにエクスポートします。さらに、AWS IoT SiteWise は、アセットおよびアセットモデル定義に対する変更を数分以内に Amazon S3 バケットにエクスポートします。Data Retention が定義されており、アクセスロールに最低限の特権ポリシーがあることを確認する必要があります。

AWS IoT Core データストレージ

MQTT メッセージを Amazon S3 バケットに保存するように AWS IoT ルールアクションを設定できます。メッセージを Amazon S3 に保存するルールアクションを設定する際に指定する必要があるパラメータは次のとおりです。

- Amazon S3 バケット

- データが書き込まれるファイルへの Amazon S3 パス

- Amazon S3 バケットへのアクセスを許可する IAM ロール

- 次の SQL ステートメントに示すように、属性を選択してトピックフィルタを適用する SQL ステートメント

SELECT <Attribute> FROM <Topic Filter> WHERE <Condition>Amazon S3 は低頻度データの送信先の 1 つですが、提供されている AWS IoT ルールアクションを呼び出して、他の AWS サービスにデータを送信することもできます。

Amazon Simple Storage Service (Amazon S3)

Amazon S3 は、AWS IoT SiteWise と AWS IoT Core からのデータを保存する一元化された場所であるため、定義されたバケットにコントロールとベストプラクティスを適用することが重要です。以下に、Amazon S3 バケットのセキュリティに関する推奨事項をいくつか示します。

- データ保護:バケットがパブリックにアクセスできないようにします。

- データ保護:バケットのバージョニングを有効にします。

- データ保護:バケットサーバー側の暗号化を有効にします。

- データインテグリティ:サーバーアクセスログを保存するバケットログを有効にします。

ステップ7:自動インフラストラクチャ IQ レポート生成 (オプション)

クラウドコンピューティングの利点の 1 つは、AWS CloudFormation や Terraform などの Infrastructure as Code ツールを使用して、リソースのデプロイをスクリプト化して自動化できることです。デプロイプロセスでキャプチャされたきめ細かな詳細と、リソースのメタデータを取得する機能により、AWS IoT Installation Qualification の自動化が可能になります。

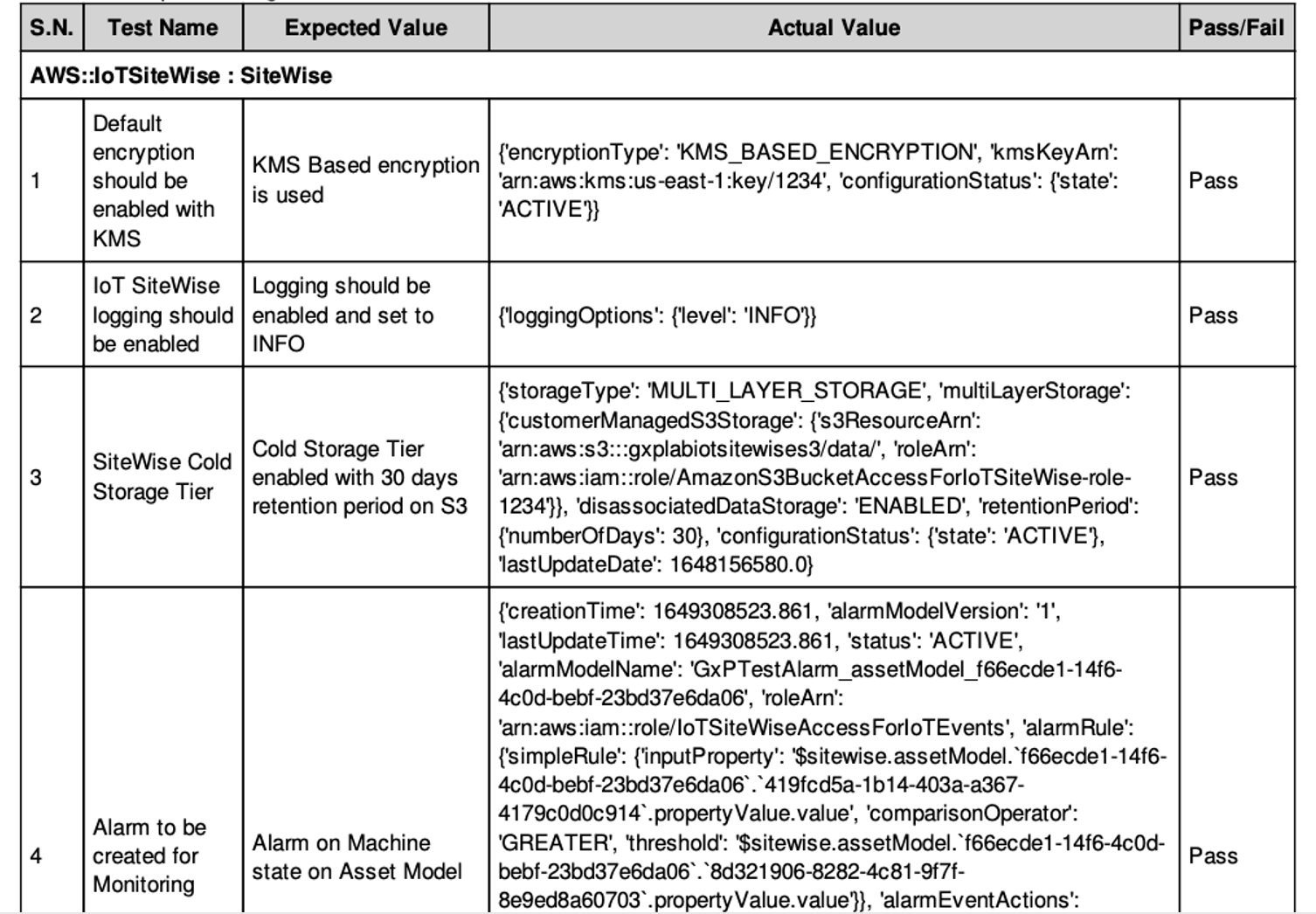

Installation Qualification (IQ) プロセスは、共通のタグ値を使用して、クオリフィケーション範囲内でデプロイされたリソースのメタデータを取得するように自動化できます。実際の構成値と期待値を比較します。このプロセスは、デプロイされたすべてのリソースを反復処理し、デプロイされたリソースと検証結果の詳細を含む PDF レポートを生成します。デプロイされたリソースの属性を、構成仕様に記載された計画された属性と比較します。PDF レポート生成プロセスは、必要に応じて、またはリソースの変更時に実行するように設定できます。Infrastructure IQの自動化ソリューションを使用することで、開発、展開、およびテストプロセスの自動化による一貫性が向上します。

上記の利点の他に、AWS IoT インフラストラクチャ IQ プロセスを自動化することの利点の一部を以下に示します。

- コスト削減:ドキュメントを更新する手作業を減らすことで、インフラストラクチャのコンプライアンスを管理するコストを削減できます。

- バージョン管理:インフラストラクチャ環境は、Infrastructure as Code スクリプトのバージョン管理を行い、障害発生時に最後の正常な状態にロールバックすることで管理できます。

- 再現性:レプリケーション、再デプロイ、再利用が可能なインフラストラクチャ。このソリューションは、マスターアカウント、組織単位、またはアプリごとに集中管理できます。

図 5:自動化された IQ レポートサンプルのデプロイされた IoT リソースのリストの例

図6:自動化された IQ レポートサンプルのビルド仕様検証のリストの例

まとめ

このブログでは、IoT リファレンスアーキテクチャについて説明し、定義可能なコントロールについて説明しました。上記のステップは、AWS クラウドにおける IoT のエンドツーエンドのデータフローの全体を網羅しています。AWS IoT サービスは、デプロイされたリソースに対してコンプライアンスを実施し、GxP クオリフィケーション状態を維持するためのさまざまな機能を提供します。前述のリファレンスアーキテクチャに従うことで、IoT データを大規模に安全に収集、保存、分析できるようになります。その後、他の AWS サービスと統合してエンドツーエンドのソリューションを実現することで、AWS クラウドのデータポテンシャルを解き放つことができます。また、自動化された IQ プロセスは、クオリフィーケーションサイクルの時間と手作業を減らし、インフラストラクチャのクオリフィケーション精度を向上させるのに役立ちます。

規制対象のワークロードに対応する IoT アーキテクチャの設計を始めるにあたり、IoT のベストプラクティスのための IoT Lens を使用した AWS Well Architected Framework を確認し、すべての設計決定におけるビジネスへの影響をよりよく理解することを強くお勧めします。IoT 実装のためのより広範なベストプラクティスとコントロールが含まれています。AWS Well Architected Framework は、運用上の優秀性、セキュリティ、信頼性、パフォーマンス効率、およびコスト最適化という5本の柱に基づいています(訳注:2022年7月段階では「持続可能性」を加えた6本の柱です)。リファレンスアーキテクチャを確立するための支援については、AWS アカウントチームにお問い合わせください。

セキュリティとコンプライアンスは、AWS と各お客様の間で共有される責任です。詳細については、「AWS によるセキュアなIoT」および「GxP 関連システムにおける AWS の使用」のホワイトペーパーを参照してください。詳細なインダストリアル IoT アーキテクチャパターンについては、「インダストリアル IoT アーキテクチャパターン」を参照してください。

著者について

Nelson Key は、ヘルスケアおよびライフサイエンス業界で14年以上にわたり、バイオ医薬品業界におけるアプリケーション開発と自動化をリードすることに特に重点を置いています。AWS に入社する前は、Amgen のバリューチェーン全体で高度な分析とインサイトを提供するために、エンタープライズプラットフォームとクロスファンクショナルアプリケーション開発を主導していました。彼の専門分野は、クラウドコンピューティングにおける規制とコンプライアンスの自動化です。ネルソンは、南カリフォルニア大学でコンピューターサイエンスの修士号を取得しています。

Iftikhar Khan は、ヘルスケアおよびライフサイエンスのクラウドアプリケーション開発者であり、さまざまなテクノロジーを使用した設計から展開までのエンドツーエンドのソフトウェア開発を11年以上リードしてきた経験があります。彼は、ヘルスケアおよびライフサイエンス業界、特に規制およびコンプライアンス分野の顧客向けのソリューションの開発を支援しました。クラウドネイティブアプリケーション、DevOps 文化、マイクロサービスの移行とモダナイゼーションを専門としています。AWS クラウドコンピューティング分野のソートリーダーであり、彼の重点分野の 1 つは継続的なコンプライアンスの自動化です。

Devender Satija は 16 年以上の経験を持ち、心から技術者であるシニアインダストリアルデータアーキテクトです。インディアナ州カーメルを拠点とするDevenderは、データと分析に関する豊富な経験を持ち、大企業と協力して、真のデータドリブン企業になるというビジョンの達成を支援してきました。さまざまな業界で働いてきたDevenderは、顧客向けのインダストリアルデータ、エッジ分析、およびインダストリー4.0デジタルトランスフォーメーションのためのIoTソリューションの構築を専門としています。

翻訳はIndustry Solutions Architectの松永が担当しました。原文はこちらです。