Amazon Web Services ブログ

新しい Amazon Inspector – クラウドワークロード向けの脆弱性管理が改善および自動化

Amazon Inspector は、あらゆる規模の組織がセキュリティ評価と管理を大規模に自動化するために使用するサービスです。Amazon Inspector は、意図しないネットワークへの露出、ソフトウェアの脆弱性、およびアプリケーションセキュリティのベストプラクティスからの逸脱がないかどうかをスキャンして、組織が AWS にデプロイされたワークロードについてのセキュリティとコンプライアンスの要件を満たすのをサポートします。

2015 年の Amazon Inspector のリリース以降、クラウドのお客様にとっての脆弱性管理は大きく変化しました。過去 6 年間を超える期間にわたって、評価レポート、プロキシ環境のサポート、Amazon CloudWatch メトリクスとの統合など、チームはお客様からのご要望があった新しい機能をいくつか提供してきました。しかし、チームは、大規模かつフリクションレスなデプロイの実現、評価が必要な幅広い一連のリソースタイプのサポート、迅速な検出と修復についての重要なニーズなど、満たすべき新たな要件があることも認識していました。2021 年 11 月 29 日(米国時間)、以下の機能でこれらの要件を満たすことができる、新しい Amazon Inspector を発表します。

- 継続的な自動評価スキャン – 定期的な手動スキャンに取って代わります。

- 自動リソース検出 – 有効にすると、新しい Amazon Inspector は、実行中のすべての Amazon Elastic Compute Cloud (Amazon EC2) インスタンスと Amazon Elastic Container Registry リポジトリを自動的に検出します。

- コンテナベースのワークロードの新しいサポート – EC2 とコンテナインフラストラクチャの両方でワークロードが評価されるようになりました。

- AWS Organizations との統合 – セキュリティチームとコンプライアンスチームが、組織内のすべてのアカウントで Amazon Inspector を有効にして活用できるようにします。

- スタンドアロン Amazon Inspector スキャンエージェントの廃止 – 評価スキャンでは、広くデプロイされている AWS Systems Manager エージェントが使用されるようになりました。これにより、エージェントを個別にインストールする必要がなくなりました。

- 改善されたリスクスコアリング – CVE (Common Vulnerability and Exposures) のメタデータを、ネットワークアクセシビリティなどのリソースの環境要因と相関させることで、各検出結果について高度にコンテキスト化されたリスクスコアが生成されるようになりました。これにより、優先して対処すべき最も重大な脆弱性を特定しやすくなります。

- Amazon EventBridge との統合 – Splunk や Jira などのイベント管理およびワークフローシステムと統合します。また、Systems Manager を使用したシステムのパッチ適用や、EC2 Image Builder を使用した仮想マシンイメージの再構築など、自動修復をトリガーできます。

- AWS Security Hub との統合 – 重大な脆弱性のあるリソースやセキュリティのベストプラクティスからの逸脱をチームがより簡単に特定できるようにします。

Amazon Inspector でワークロードを自動的に評価する

何万もの脆弱性が存在しており、新しい脆弱性が常時検出され、公開されています。この継続的に増大する脅威の中で、手動による評価では、お客様はエクスポージャに気付かず、次の評価までの期間、脆弱になってしまうおそれがあります。さらに、アプリケーションリソースのインベントリの管理の人によるプロセス、それらのリソースへのスタンドアロンのセキュリティエージェントのデプロイ、および定期的な評価のスケジュール設定を行っているお客様は、そのプロセス全体にかかる費用が高額であり、多くの時間を要するものであると感じている場合があります。これらのプロセスの後に、大量の検出結果をふるいにかけ、対処すべき最も重要な問題を特定する必要があります。

新しい Amazon Inspector では、お客様が必要なのはサービスを有効にすることだけです。基盤となるリソースが変更された場合でも、EC2 と Amazon Elastic Container Registry ベースのコンテナワークロードを自動検出し、継続的な評価が開始され、セキュリティ体制が評価されます。

EC2 インスタンスについては、Systems Manager エージェントを使用して、外部ネットワークやソフトウェアの脆弱性への意図しないエクスポージャが検出および評価されます。Systems Manager エージェントは、インスタンス管理、自動パッチ適用などのために AWS が提供するイメージにデフォルトで組み込まれています。コンテナベースのワークロードは、イメージが Amazon Elastic Container Registry にプッシュされるときに評価されます。追加のソフトウェアやエージェントを必要とせずに、コンテナイメージと EC2 インスタンスは、イベント発生時にほぼリアルタイムで評価されます。

自動評価は、ワークロード設定の変更と新たに公開された脆弱性に基づいて実行され、必要な場合にのみリソースが評価されるようにします。新しい Amazon Inspector は、CVE、National Vulnerability Database (NVD)、MITRE など、50 を超える脆弱性インテリジェンスソースからイベントを収集します。新しい CVE 通知など、新しく特定されたエントリの影響を受ける可能性のあるイメージは、自動的に再スキャンされます。イメージの再スキャンは、そのイメージがレジストリにプッシュされた日から 30 日間有効です。また、イメージのプッシュ時にのみスキャンし、その後再スキャンを実行しないオプションを有効にすることもできます。

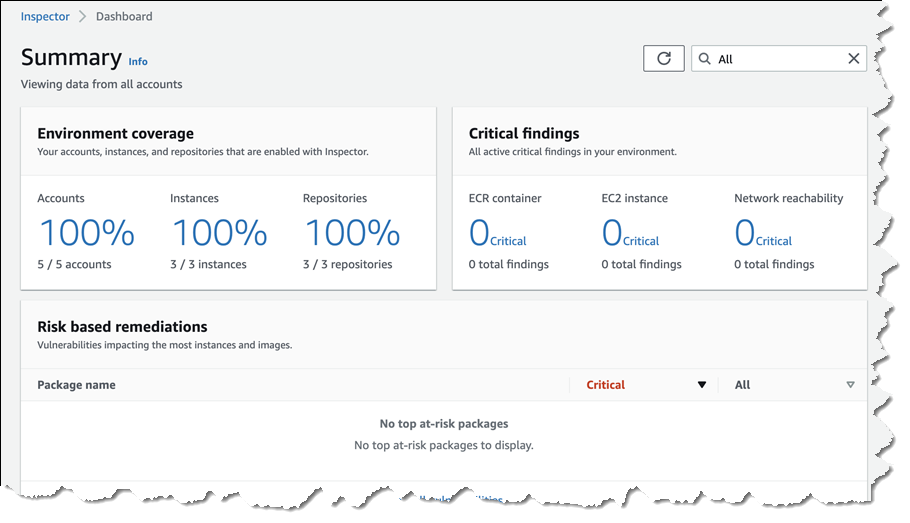

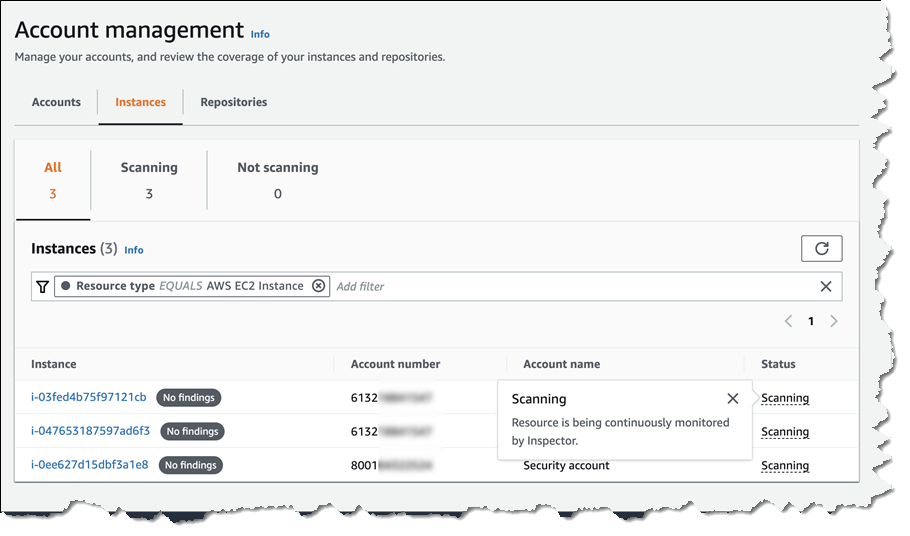

[Dashboard] (ダッシュボード) ページから [Accounts] (アカウント)、[Instances] (インスタンス)、または [Repositories] (リポジトリ) を選択すると、選択したリソースの詳しい概要が表示されます。以下では、いくつかのアカウントの EC2 インスタンスの概要データを表示しています。

脆弱性が検出された場合、評価における実用的な検出結果をレポートで受け取ります。本日より、対処する必要のある最もリスクの高いリソースの優先順位付けに役立つよう、強化されたリスクスコアリングと、改善されたリソースの詳細とともに、これらの検出結果が要約されるようになりました。また本日、Amazon Inspector コンソールの設計が刷新され、すべての検出結果と修復に関するレコメンデーションが表示されるようになりました。

コンテナイメージの脆弱性は Amazon Elastic Container Registry にも送信され、所有者のために要約されます。また、先に述べたように、AWS Security Hub と Amazon EventBridge との新しい統合により、検出結果をダウンストリームに送信して、可視性と、自動化されたワークフローによる修復を強化できます。例えば、インスタンスの分離、システムパッチの適用、ソフトウェアイメージの再構築などのためにオートメーションを作成できます。複数の統合ポイントを利用できるため、セキュリティチームとアプリケーションチームが協力して修復を管理しやすくなります。以下では、AWS Security Hub コンソールにおける Amazon Inspector の検出結果を表示しています。

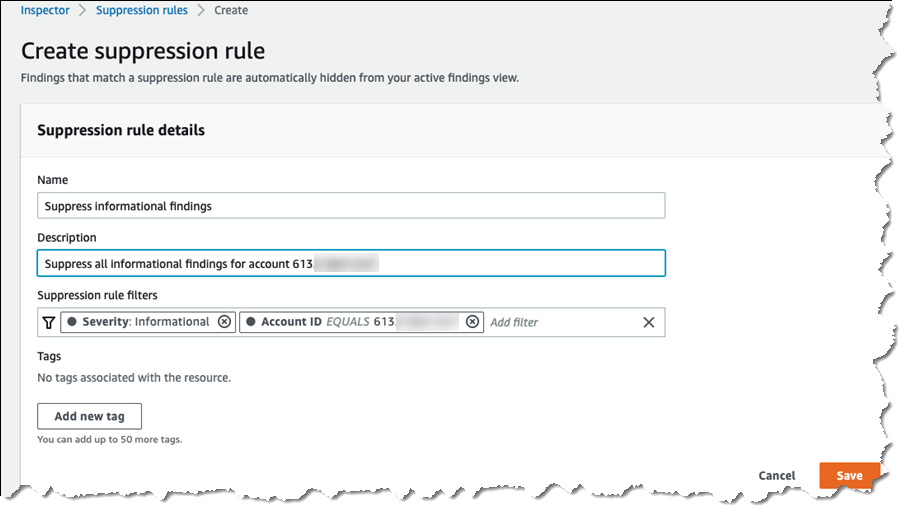

評価の結果、数十万件以上の検出結果が得られました。これらをフィルタリングして選別し、対応すべき最も重要な検出結果を特定する必要があります。また、本日より、どの検出結果を許容できるかを判断し、その検出結果を一時的または恒久的な抑制対象としてマークすることができるようになりました。これは、アラートの量を減少させ、優先順位付けと自動修復をさらに容易にするのに役立ちます。抑制フィルターは複数の画面から設定できます。ルールでは、[Severity] (重要度) などの 1 つ以上のフィルターを指定します。これにより、フィルターに一致する検出結果が表示から削除されます。ルールを定義する際、抑制される検出結果のリストが表示されます。これは、特定のニーズに合わせてフィルター値を微調整するのに役立ちます。

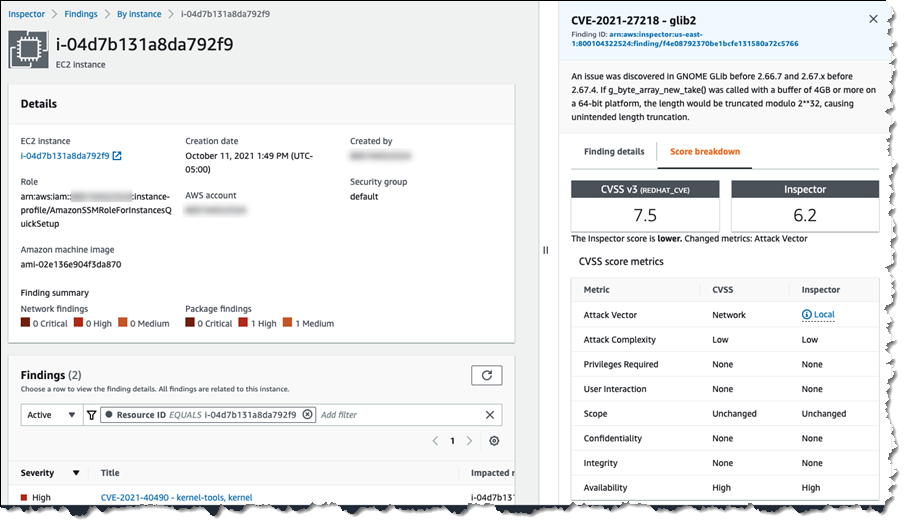

先ほど言及したように、新しい Amazon Inspector は、検出結果についてのコンテキスト化されたリスク評価スコアを実装しています。以下のスクリーンショットは、一般的な共通脆弱性評価システム (CVSS、Common Vulnerability Scoring System) スコアと比較した Amazon Inspector のリスク評価スコアの例を示しています。コンテキストに応じたリスク評価では、インターネットへのアクセシビリティや、どれほど攻撃対象となりやすいか、などの追加要素を考慮して、スコアをより有意義なものにしています。以下の画像では、攻撃元区分にはネットワークアクセスが必要なため、Amazon Inspector のリスク評価スコアは CVSS スコアよりも低くなっています。Amazon Inspector は、GNOME Glib で特定された脆弱性が攻撃されにくいことを認識しています。これは、このリソースにはネットワークアクセスがないため、リスクスコアが低下するためです。

今すぐ Amazon Inspector の無料トライアルを始めましょう

新しい Amazon Inspector は、米国東部 (オハイオ)、米国東部 (バージニア北部)、米国西部 (オレゴン)、アジアパシフィック (香港)、アジアパシフィック (ムンバイ)、アジアパシフィック (ソウル)、アジアパシフィック (シンガポール)、アジアパシフィック (シドニー)、アジアパシフィック (東京)、カナダ (中部)、欧州 (フランクフルト)、欧州 (アイルランド)、欧州 (ロンドン)、欧州 (ミラノ)、欧州 (パリ)、欧州 (ストックホルム)、中東 (バーレーン)、および南米 (サンパウロ) といったリージョンでご利用いただけるようになりました。

Amazon Inspector では 15 日間の無料トライアルを提供しているため、リソースインベントリ、スタンドアロンのセキュリティエージェント、および反復的な人による評価の管理に伴う運用の複雑さとコストをセキュリティチームやコンプライアンスチームが削減する上で、Amazon Inspector がどのように役立つのかをご確認いただけます。

原文はこちらです。