Amazon Web Services ブログ

新機能 – AWS Organizations での AWS IAM Access Analyzer 使用

当社は、昨年の re:Invent 2019 において、AWS Identity and Access Management (IAM) Access Analyzerを発表しました。これは、付与されたアクセス権限の分析に Amazon Simple Storage Service (S3) バケット、IAM ロール、AWS Key Management Service (KMS) キー、AWS Lambda 関数、そして Amazon Simple Queue Service (SQS) キューでのポリシーを使うことで、リソースへのアクセスが可能なユーザーを特定するための機能です。

AWS IAM Access Analyzer では、自動推論を使用します。これは、リソースポリシーが権限を付与した可能性のあるすべてのアクセスパスを特定するために、数学的ロジックと推論を応用するものです。これらの分析の結果は証明可能セキュリティと呼ばれます。これは、クラウドでのセキュリティに、より高度な保証を与えます。

本日より、AWS Organizations のマスターアカウント、もしくは委任を受けたメンバーのアカウント内で、この分析機能を作成し、組織全体を信頼できるゾーンとして定義できるようになったことを嬉しく思っています。これからは、各 Analyzer の機能により、特定のアカウント、もしくは組織全体を信頼できるゾーンにできると同時に、分析機能が解析の基準とする論理的な境界線の設定が可能になります。この機能は、組織内のリソースに対し AWS Organizations 外部からのアクセスが可能な場合を、素早く発見するのに役立ちます。

AWS Organizations 用 AWS IAM Access Analyzer の使用開始

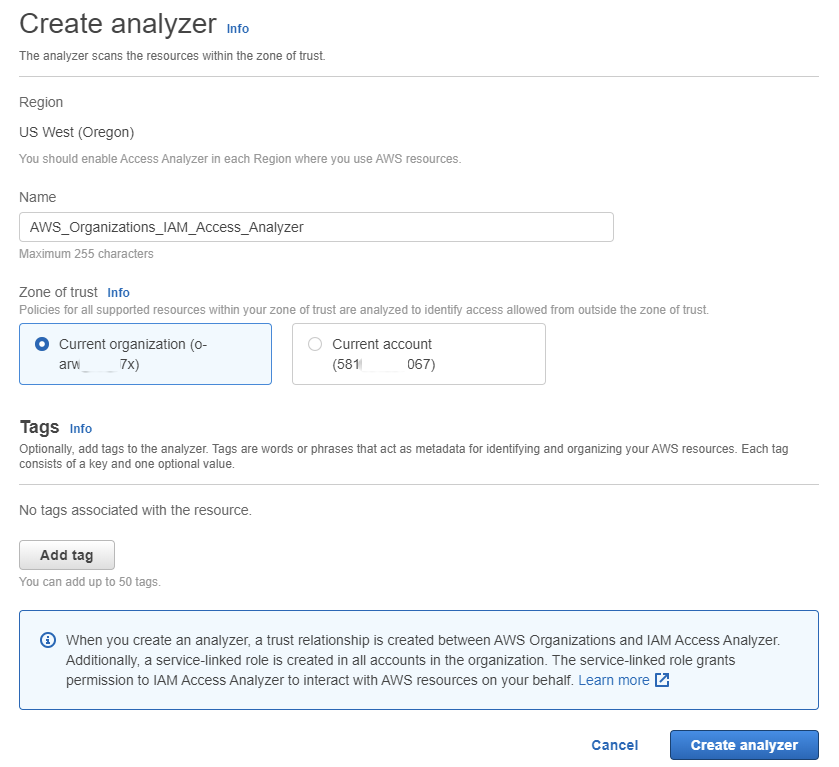

お客様の組織内での IAM Access Analyzer の使用は、IAM コンソールでの 1 度のクリックで有効化できます。有効化が完了すると、IAM Access Analyzer によりポリシーの分析が行われ、AWS Organizations 外部からのパブリックな、あるいはアカウント間でのアクセスを許可しているリソースについての解析レポートが、IAM コンソール上や API を通じて取得できるようになります。

組織内にこの分析機能を作成すると、その組織は信頼できるゾーンとして認識されるようになります。つまり、その組織内のすべてのアカウントに、AWS リソースのアクセスのための信頼性があるものとみなされます。Access Analyzer は、組織内のリソースに向けられた、外部からのアクセスを特定するレポートを生成します。

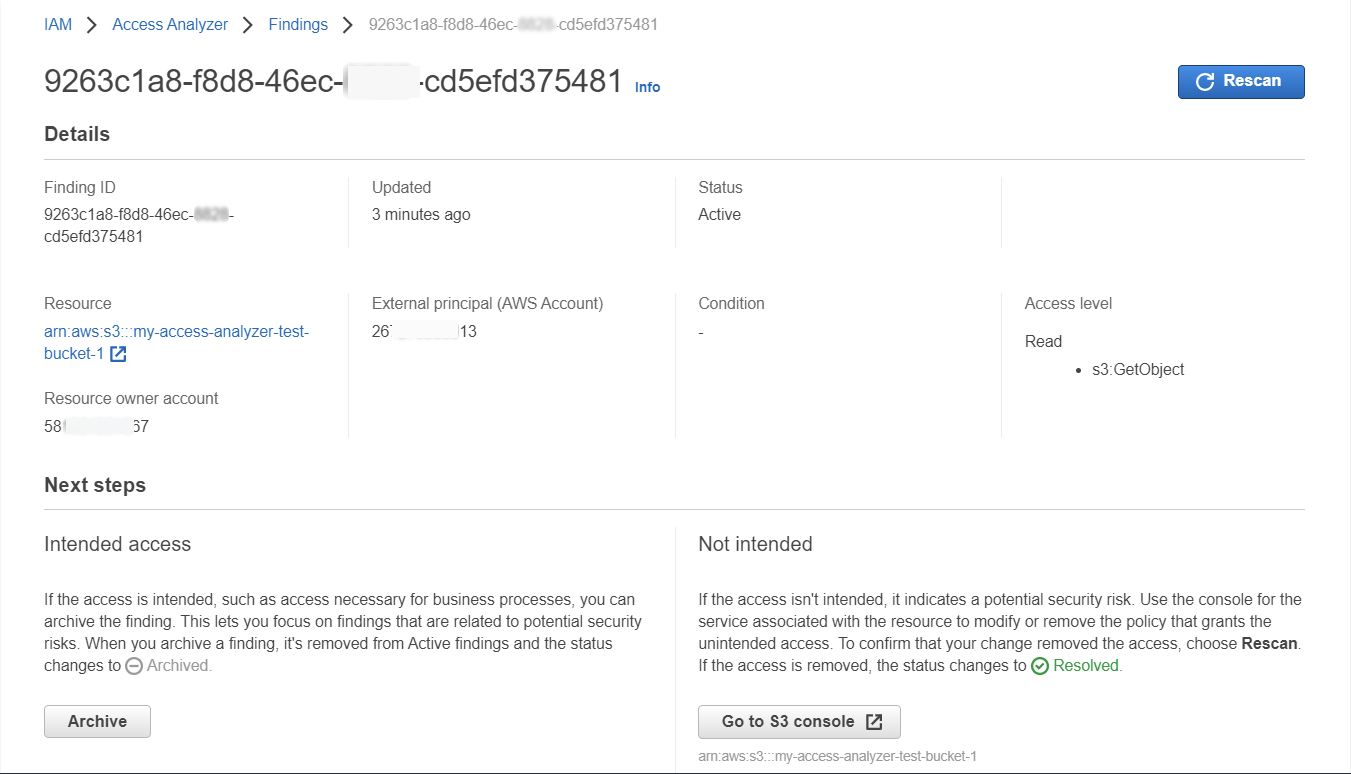

たとえば、組織内で Access Analyzer を作成しておくと、パブリックな、あるいは組織外部からのアクセスが可能となっているリソース、たとえば S3 バケットなどに関する、アクティブな解析結果が提供されるようになります。

ポリシーが変更された場合、IAM Access Analyzer は新たな解析を自動的にトリガーし、その変更に基づいた解析結果をレポートします。また、再評価を手動でトリガーすることもできます。この解析結果の詳細なレポートは、コンプライアンス監査に対応するためにダウンロードすることも可能です。

Access Analyzer は、それが作成されたリージョンに固有のものとなります。IAM Access Analyzer を利用したい各リージョンにおいて、一意の Analyzer を作成する必要があります。

組織におけるマスターアカウントからは、組織全体のための複数の Analyzer が作成可能です。加えて、組織内のメンバーアカウントを、IAM Access Analyzer のための委任された管理者として選任することもできます。委任された管理者となったメンバーアカウントには、その組織内に Access Analyzer を作成するための権限が付与されます。また、個別のアカウントにおいては、そのアカウント外からアクセス可能なリソースを特定するための Analyzer が作成できます。

新たな解析結果が生成された場合、既存の解析結果のステータス変更、もしくは結果の削除を行うため、IAM Access Analyzer は Amazon EventBridge にイベントを送信します。EventBridge を使用して、IAM Access Analyzer 解析結果のモニタリングをすることができます。また、AWS CloudTrail と AWS Security Hub により、IAM Access Analyzer のすべての活動がログ記録されます。CloudTrail が収集する情報を使用すれば、Access Analyzer に対して行われたリクエスト、リクエストが行われた IP アドレス、リクエストを行ったユーザー、リクエストが行われた日時、および、その他の詳細事項などが確認できます。

このサービスは、今すぐご利用いただけます!

今回の機能統合は、IAM Access Analyzer が提供されているすべての AWS リージョンでご利用になれます。Analyzer を作成し、組織を信頼できるゾーンにするためには、追加コストは必要ありません。詳細については、こちらの動画「Dive Deep into IAM Access Analyzer」と「Automated Reasoning on AWS」を開き、AWS re:Invent 2019 での解説をご覧ください。また、解説ページとドキュメントもご参照ください。

IAM の AWS フォーラム、または、通常の AWS サポートを通じてのフィードバックもお待ちしております。

– Channy;