Amazon Web Services 한국 블로그

Cloud NGFW for AWS 신규 출시

2018년에 AWS Firewall Manager를 출시하면서, 웹 애플리케이션 포트폴리오를 위한 중앙 관리)에 대해 글을 쓰면서, 조직의 보안 설정 및 프로필을 중앙 집중식으로 제어하면서 여러 AWS 계정 및 리전에 걸쳐 여러 애플리케이션을 호스트할 수 있는 방법을 보여드렸습니다.

Amazon Relational Database Service(RDS)가 여러 데이터베이스 엔진을 지원하는 것과 마찬가지로 Firewall Manager는 AWS WAF, AWS Shield Advanced, VPC 보안 그룹, AWS Network Firewall, Amazon Route 53 DNS Resolver DNS 방화벽 등 여러 유형의 방화벽을 지원합니다.

Cloud NGFW for AWS

오늘은 Palo Alto Networks Cloud NGFW에 대한 Firewall Manager 지원을 소개합니다. 이제 Firewall Manager를 사용하여 클라우드 차세대 방화벽 리소스(약칭 NGFW)를 중앙에서 프로비저닝 및 관리하고 여러 계정 및 Virtual Private Cloud(VPC)에 걸쳐 비준수 구성을 모니터링할 수 있습니다. 하드웨어적 번거로움, 소프트웨어 업그레이드 및 종량제 요금 없이 네이티브 AWS 환경에 포함된 관리형 서비스로서 Cloud NGFW에서 제공하는 동급 최고의 보안 기능을 이용할 수 있습니다. AWS 리소스를 추가, 변경 및 제거하면서도 조직을 안전하게 유지하는 데 집중할 수 있습니다.

Palo Alto Networks는 자사 NGFW에서 심층 패킷 검사 개념을 개척했습니다. Cloud NGFW for AWS는 네트워크 패킷을 복호화하고 내부를 살펴본 다음 서명, 프로토콜 디코딩, 행동 분석 및 휴리스틱을 사용하여 애플리케이션을 식별할 수 있습니다. 이를 통해 포트, 프로토콜 및 IP 주소만을 기반으로 하는 단순한 모델보다 더 효과적으로 세분화된 애플리케이션 중심 보안 관리를 구현할 수 있습니다. 고급 URL 필터링을 사용하면 바이러스, 스파이웨어 및 기타 유형의 맬웨어를 배포하는 선별된 사이트 목록(피드라고 함)을 활용하는 규칙을 생성할 수 있으며, 네트워크 트래픽이 바람직한지 여부를 식별하고 처리할 수 있는 다른 여러 옵션을 사용할 수 있습니다. 마지막으로 위협 방지는 알려진 취약성 악용, 맬웨어, C&C(command-and-control) 통신을 중지합니다.

통합을 통해 네트워크 아키텍처에 가장 적합한 배포 모델을 선택할 수 있습니다.

중앙 집중형 – 중앙 집중식 ‘검사’ VPC에서 실행되는 1개의 방화벽입니다.

분산형 – 일반적으로 Cloud NGFW for AWS에서 관리하는 범위 내에서 각 VPC마다 하나씩 제공되는 여러 개의 방화벽입니다.

Cloud NGFW는 아웃바운드, 인바운드 및 VPC 간 트래픽을 보호합니다. 모든 트래픽 방향에 대한 지원을 시작합니다.

AWS의 구성

Firewall Manager를 통한 중앙 집중식 프로비저닝 및 관리 외에도 Cloud NGFW for AWS는 AWS의 다른 많은 부분을 사용합니다. 예를 들면 다음과 같습니다.

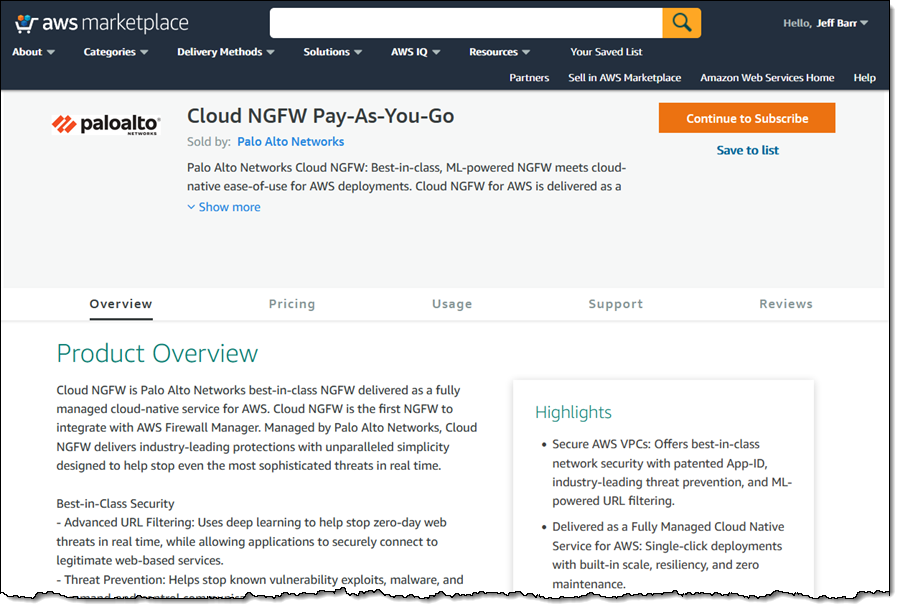

AWS Marketplace – 이 제품은 AWS Marketplace에서 SaaS 형식으로 제공되며 방화벽 사용 시간, 처리된 트래픽 및 사용된 보안 기능을 기준으로 요금이 부과됩니다. Cloud NGFW for AWS는 트래픽에 따라 확장 및 축소되는 고가용성 컴퓨팅 클러스터에 배포됩니다.

AWS Organizations – 신규 및 기존 AWS 계정을 나열하고 식별하며 일관되고 자동화된 교차 계정 배포를 추진합니다.

AWS Identity and Access Management(IAM) – Cloud NGFW가 AWS Secrets Manager의 로그 대상 및 인증서에 액세스할 수 있도록 교차 계정 역할을 생성합니다.

AWS Config – VPC, VPC 라우팅 구성 및 방화벽과 같은 AWS 리소스에 대한 변경 사항을 캡처합니다.

AWS CloudFormation – IAM 역할을 생성하여 각각의 새 AWS 계정을 온보드하는 StackSet을 실행합니다.

Amazon S3, Amazon CloudWatch, Amazon Kinesis – 로그 파일 및 레코드의 대상입니다.

Gateway Load Balancer – NGFW에 탄력성, 확장성 및 가용성을 제공합니다.

AWS Secrets Manager – 심층 패킷 검사를 지원하기 위해 SSL 인증서를 저장합니다.

Cloud NGFW for AWS 개념

방화벽을 설정하기 전에 몇 가지 중요한 개념을 검토해 보겠습니다.

테넌트 – AWS 고객 계정에 연결된 Cloud NGFW for AWS 설치 단위입니다. AWS Marketplace에서 구매할 때마다 새 테넌트가 생성됩니다.

NGFW – 여러 AWS 가용 영역에 걸쳐 있으며 단일 VPC 전용인 방화벽 리소스입니다.

규칙 스택 – 하나 이상의 NGFW에 대한 액세스 제어 및 위협 보호를 정의하는 일련의 규칙입니다.

글로벌 규칙 스택 – FMS 정책으로 표시되며 AWS Organization의 모든 NGFW에 적용되는 규칙을 포함합니다.

Cloud NGFW for AWS 시작하기

일반적인 단계별 실습 대신, 구매 및 설정 프로세스의 주요 내용을 보여 드리겠습니다. 전체 가이드는 Cloud NGFW for AWS 시작하기를 참조하세요.

먼저 AWS Marketplace에서 Cloud NGFW Pay-As-You-Go 목록을 방문합니다. 요금 및 약관을 검토하고 구독 진행(Continue to Subscribe)을 클릭해서 구독 프로세스를 진행합니다.

구독 후에는 Cloud NGFW for AWS로부터 Cloud NGFW 콘솔에 대한 임시 자격 증명이 포함된 이메일을 수신하게 됩니다. 자격 증명을 사용하여 로그인한 다음, 임시 암호를 장기 암호로 바꿉니다.

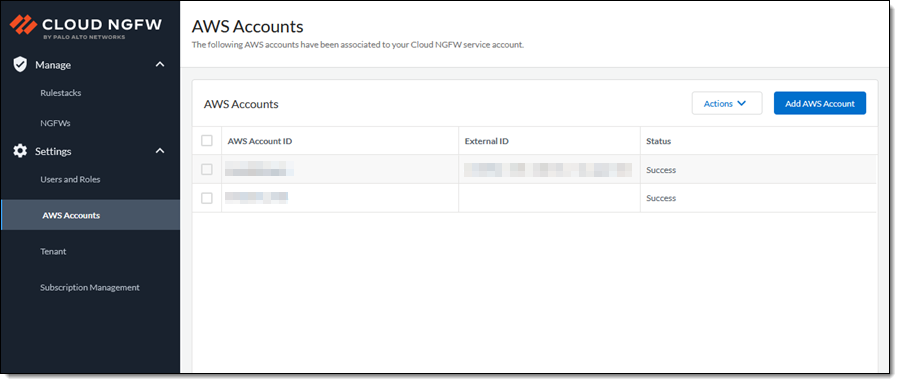

AWS 계정 추가(Add AWS Account)를 클릭하고 내 AWS 계정 ID를 입력합니다. 내 계정 및 내가 이후에 추가한 다른 계정이 콘솔에 표시됩니다.

NGFW 콘솔에서 AWS CloudFormation 콘솔로 리디렉션되고 스택을 생성하라는 메시지가 표시됩니다. 이 스택은 교차 계정 IAM 역할을 설정하고 로깅 대상을 지정하며(생성하지는 않음), Cloud NGFW가 Secrets Manager의 인증서에 액세스하여 패킷 복호화를 수행할 수 있도록 합니다.

여기에서 AWS Firewall Manager 콘솔로 이동하여 설정(Settings)을 클릭합니다. 내 Cloud NGFW 테넌트가 내 계정에 연결될 준비가 되었음을 볼 수 있습니다. 방화벽 이름 옆의 라디오 버튼(여기서는 “Palo Alto Networks Cloud NGFW”)을 선택한 다음 연결(Associate) 버튼을 클릭합니다. 몇 분 후에 구독 상태가 활성(Active)으로 변경됩니다.

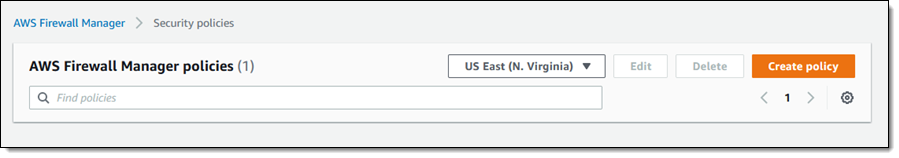

NGFW 테넌트가 내 계정에 연결되면 AWS Firewall Manager 콘솔로 돌아가서 보안(Security) 정책을 클릭하여 계속 진행합니다. 아직 정책이 없으므로 정책 생성(Create policy)을 클릭하여 정책을 만듭니다.

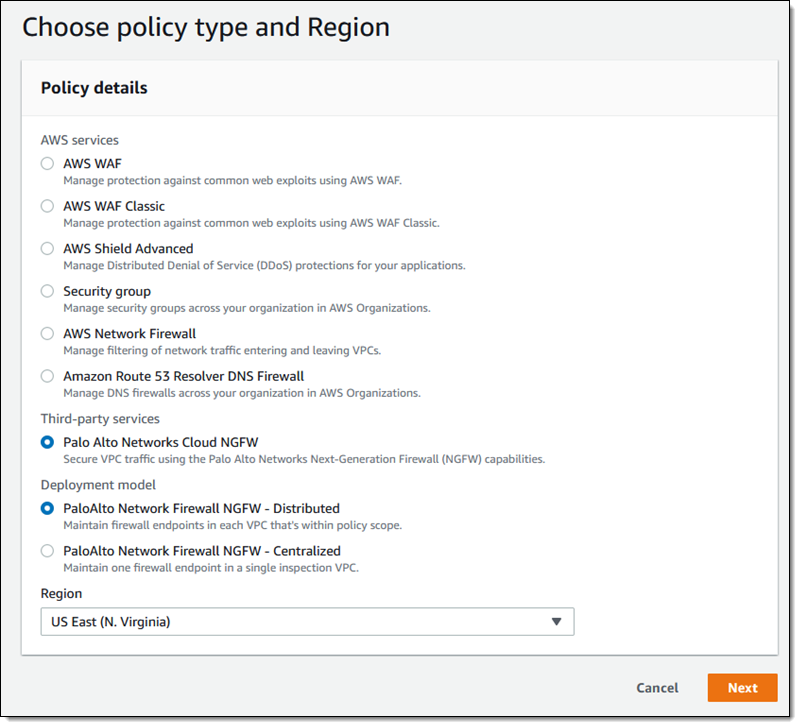

Palo Alto Networks Cloud NGFW를 선택하고 분산형(Distributed) 모델을 선택한 후 AWS 리전을 선택하고 다음(Next)을 클릭하여 계속 진행합니다(이 모델은 범위 내의 각 VPC에 Cloud NGFW 엔드포인트를 생성함).

내 정책의 이름(Distributed-1)을 입력하고 내 계정에서 사용할 수 있는 Cloud NGFW 방화벽 정책 중 하나를 선택합니다. 방화벽 정책 생성(Create firewall policy)을 클릭해서 Palo Alto Networks 콘솔로 이동하여 새 정책을 생성하는 프로세스를 단계별로 진행할 수도 있습니다. 지금은 grs-1을 선택합니다.

로깅과 관련하여 많은 선택 사항과 옵션이 있습니다. 세 가지 유형의 로그(트래픽, 복호화 및 위협)는 각각 S3 버킷, CloudWatch 로그 그룹 또는 Kinesis Firehose 전송 스트림으로 라우팅될 수 있습니다. S3 버킷을 선택하고 다음(Next)을 클릭하여 계속 진행합니다.

이제 엔드포인트가 필요한 가용 영역을 선택합니다. 이름 또는 ID별로 선택할 수 있는 옵션이 있으며 서브넷에 사용할 각 AZ 내에서 CIDR 블록을 선택적으로 지정할 수 있습니다.

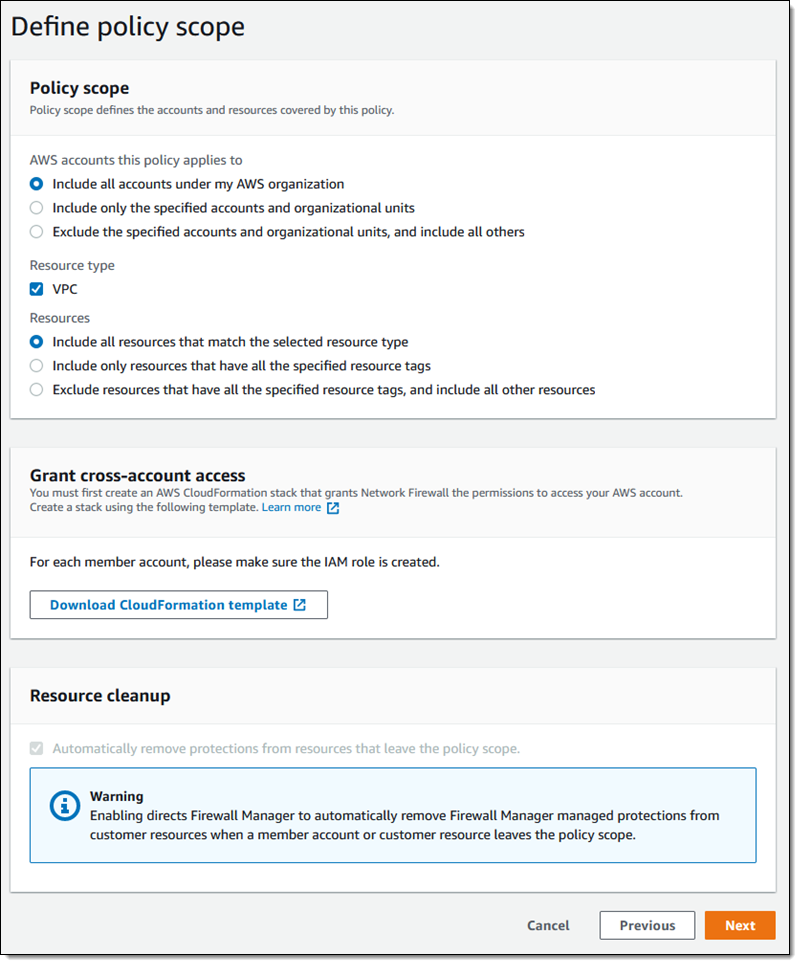

다음 단계는 범위(즉, 이 정책이 적용되는 계정 및 리소스 집합)를 선택하는 것입니다. 앞서 언급했듯이 이 기능은 AWS Organizations와 함께 작동하며 선택할 수 있는 여러 옵션을 제공합니다.

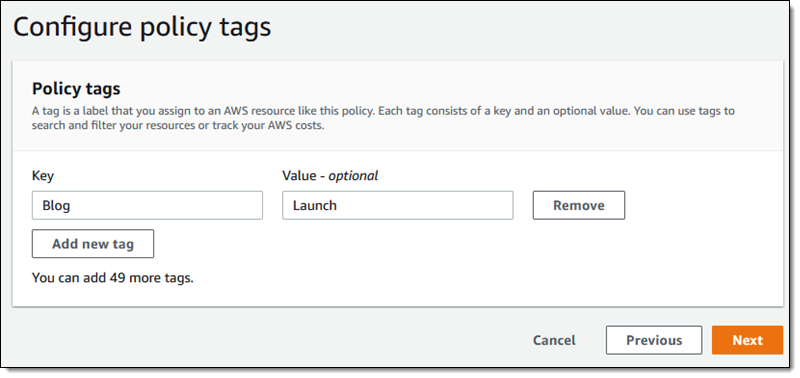

위에 링크된 CloudFormation 템플릿은 각 멤버 계정에서 필수 IAM 역할을 생성하는 데 사용됩니다. 이를 실행할 때 CloudNGFW 계정 ID 및 ExternalId 파라미터에 대한 값을 지정해야 합니다. 이 파라미터는 Palo Alto Networks 콘솔에서 확인할 수 있습니다. 다음 페이지에서, 새로 생성한 정책에 태그를 지정할 수 있습니다.

마지막 페이지에서, 모든 선택 사항을 검토하여 적절한지 확인한 후 정책 생성(Create policy)을 클릭하여 완료합니다.

내 정책이 즉시 생성되고, 몇 분 안에 범위 내 계정이 나열되기 시작합니다. 내부적으로 AWS Firewall Manager는 Cloud NGFW API를 호출하여 범위 내 계정의 VPC에 대한 NGFW를 생성하며, 글로벌 규칙은 생성된 NGFW에 자동으로 연결됩니다. NGFW가 트래픽을 처리할 준비가 되면 AWS Firewall Manager가 서브넷에 NGFW 엔드포인트를 생성합니다.

새 AWS 계정이 내 조직에 가입하면 AWS Firewall Manager는 필요에 따라 새 NGFW를 생성하여 규정 준수 여부를 자동으로 확인합니다.

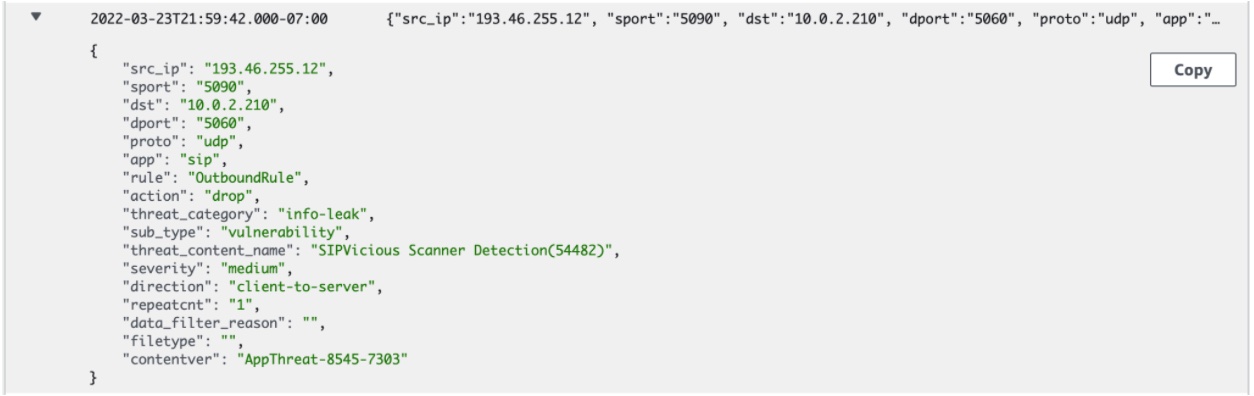

다음으로, Cloud NGFW 위협 로그를 검토하여 Cloud NGFW에 의해 차단되는 위협을 확인합니다. 이 예에서는 Cloud NGFW가 SIPVicious 스캔 활동으로부터 내 VPC를 보호했습니다.

그리고 이 예에서는 Cloud NGFW가 맬웨어 다운로드로부터 내 VPC를 보호했습니다.

주요 사항

AWS Firewall Manager와 Cloud NGFW는 모두 리전 서비스이므로 AWS Firewall Manager 정책은 리전별 정책입니다. Cloud NGFW는 현재 미국 동부(버지니아 북부) 및 미국 서부(캘리포니아 북부) 리전에서 사용할 수 있으며 가까운 시일 내에 확장할 계획입니다.

— Jeff;