Amazon Web Services ブログ

ハイブリッドノード管理のためのAWS Systems Manager ハイブリッドアクティベーションを自動化する

このブログは、Justin Thomas (Cloud Support Engineer with AWS Premium Support) によって執筆された内容を⽇本語化したものです。原⽂はこちらを参照して下さい。

AWS Systems Manager は、AWS およびオンプレミスインフラストラクチャ上のサーバーを可視化および制御するための AWS サービスです。Systems Manager を使用すると、ハイブリッド環境の管理が簡単に行えます。

ハイブリッド環境のサーバーと仮想マシン (VM) を Systems Manager マネージドインスタンスとしてセットアップするには、マネージドインスタンスのアクティベーションを作成します。オンプレミスのサーバーと VM 向けの Systems Manager ハイブリッドアクティベーションを作成および管理することは、手作業かつ冗長的な作業になります。ハイブリッドアクティベーションには、アクティベーションの有効期限とサーバーの登録制限数があります。どちらかの値を超えると、そのハイブリッドアクティベーションを使用したサーバー登録ができなくなります。ハイブリッドアクティベーションは手動で再作成する必要があり、新しい認証情報を使用するようにサーバーを更新する必要もでてきます。ポイントとなるのは、Systems Manager ハイブリッドアクティベーションの作成と管理を自動化して、このタスクに必要な運用を減らすことです。

ソリューション概要

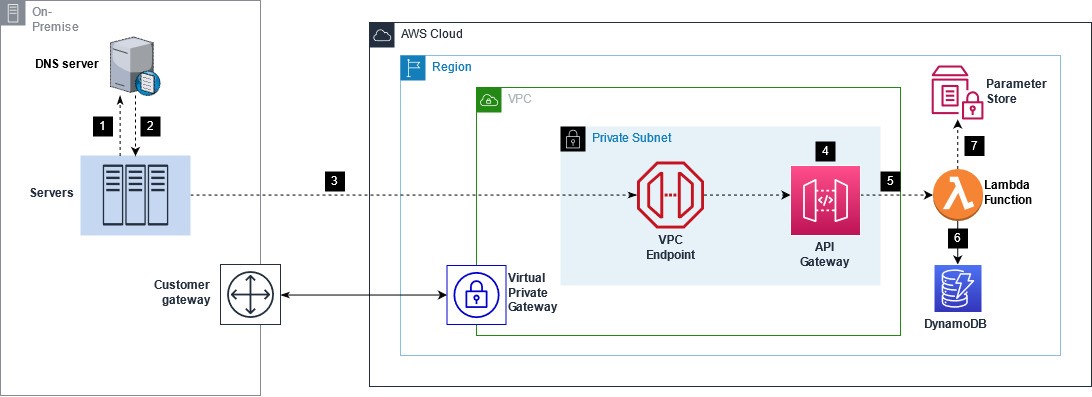

このソリューションは、AWS CloudFormation スタックを使用します。Cloudformation スタックは、ソリューションに必要な AWS リソースをお客様のアカウントに作成します。作成されるリソースは以下の通りです。

- Amazon API Gateway: プライベートタイプの REST APIで、AWS Lambda 関数と統合します。オンプレミスサーバーから API Gateway に GET リクエストを実行すると、ハイブリッドアクティベーションのコードと ID の組み合わせが返されます。

- AWS Lambda: Lambda 関数は、API Gateway を介してオンプレミスサーバーにハイブリッドアクティベーションのコード/ID の組み合わせを提供します。既存のアクティベーションコードの有効期限が切れているか、登録制限に達していることが判明した場合、新しいアクティベーションコードが作成されます。

- Amazon DynamoDB: 状態を保存するために、クライアントからのリクエストを処理している場合、Lambda はテーブルを「Locked」状態に更新します。リクエストの処理が完了すると、テーブルが「Unlocked」に更新されます。

- Amazon VPC エンドポイント: オンプレミスネットワークから API Gateway URL にプライベートにアクセスするための API Gateway の VPC エンドポイントです。

- AWS Systems Manager パラメータストア: ハイブリッドアクティベーション ID/コードを保存します。

ソリューション概要

以下は処理の簡単な流れです。

- Web クライアントは、プライベート API Gateway エンドポイント (GET など) を呼び出します。

- オンプレミスサーバーから接続する場合、オンプレミス DNS サーバーは、VPC エンドポイントのプライベート IP アドレスを取得するために VPC DNS にリクエストを転送するように設定する必要があります。DNS サーバーは IP アドレスを解決し、Web クライアントに送り返します。

- リクエストは、API Gateway の VPC エンドポイントのプライベート IP アドレスに送信されます。

- API Gateway のリソースポリシーがチェックされ、リクエストが API Gateway の VPC エンドポイントから送信されているかどうかが確認されます。ポリシーに一致しないリクエストは、ブロックされます。

- API Gateway は、統合リクエストを通じて Lambda にリクエストを渡します。

- Lambda は DynamoDB の状態キーを「Locked」に更新し、リクエストを処理していることを示します。

- Lambda はパラメータストアから認証情報を取得し、クライアントに送り返します。

ウォークスルー

前提条件

このウォークスルーを行うための前提条件は以下の通りです。

- AWS アカウントを持っていること

- AWS Identity and Access Management (IAM) のユーザー/ロールで、以下が実行できること

- プライベート API を作成し、メソッドを作成し、API Gateway にデプロイ

- Lambda 関数、DynamoDB、パラメータストア、および Amazon CloudWatch ロググループの作成

- 信頼ポリシーを持つ新しい IAM ロールを作成(IAMポリシーの作成時に「最小特権アクセス許可を適用する」をご覧ください)

- デプロイ先の VPC には、enableDnsSupport と enableDnsHostNames の VPC 属性の両方が true に設定されていること

- AWS CloudFormation、Systems Manager、および Amazon API Gatewayに関する基礎知識があること

Step1: API Gateway の VPC エンドポイントを作成

最初のステップでは、API Gateway の VPC エンドポイントを作成します。また、エンドポイントにアタッチするセキュリティグループを作成して、TCP ポート 443 を許可します。CloudFormation を使用してこれを自動化するには、次の手順を使用します。

API Gateway の VPC エンドポイントがすでに存在する場合は、このステップをスキップして、既存の VPC エンドポイント ID を書き留めておいてください。

- CloudFormation テンプレートをダウンロードします。

- 希望するリージョンの AWS CloudFormation コンソールにアクセスしてください。

- スタックの作成を選択し、新しいリソースを使用 (標準) を選択します。

- スタックの作成ページで、テンプレートのアップロードを選択します。前のステップでダウンロードしたテンプレートを選択し、次へを選択します。

- スタック名を指定します。たとえば、apigateway-vpcendpoint-setup などです。

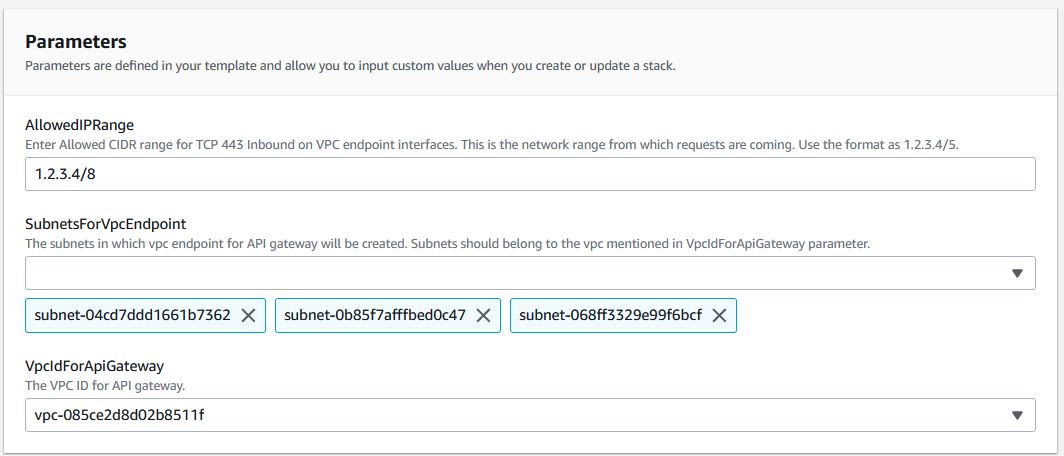

- CloudFormation スタックには、次のスクリーンショットに示すように、いくつかのパラメーター設定が必要です。

- (訳注) AllowedIPRange: TCP 443 で VPC エンドポイントへのインバウンドアクセスを許可するCIDR

- (訳注) SubnetsForVpcEndpoint: VPC エンドポイントを作成するサブネット

- (訳注) VpcIdForApiGateway: API Gateway 用のVPC ID

CloudFormation スタックのパラメータ設定例

- スタックオプションの設定ページで次へを選択します。

- 設定オプションを確認し、スタックの作成を選択します。

- スタックのステータスが CREATE_COMPLETE であることを確認します。

- スタックが作成されたら、スタックの 出力セクションを参照し、VPC エンドポイント ID をコピーします。

Step2: KMS キーの作成

このステップでは、パラメータストアを暗号化するための AWS Key Management Service (AWS KMS) キーを作成します。ここでは、パラメータストアを使用してアクティベーションコードとアクティベーション ID を格納します。KMS キーを作成する手順は以下の通りです。

- こちらから AWS KMS コンソールを開きます。

- ナビゲーションペインで、カスタマー管理型のキーを選択し、キーの作成を選択します。

- キータイプは対称を選択し、次へを選択します。

- その他の設定内容を確認して、キーを作成します。

- 作成したら、キー ID を書き留めます。

Step3: API gateway と Lambda の作成

最後のステップでは、プライベート API と Lambda 関数を作成してデプロイします。CloudFormation を使用してこれを自動化するには、次の手順を使用します。

- CloudFormation テンプレートをダウンロードします。

- 希望するリージョンの AWS CloudFormation コンソールにアクセスしてください。

- スタックの作成を選択し、新しいリソースを使用 (標準)を選択します。

- スタックの作成ページで、テンプレートのアップロードを選択します。前のステップでダウンロードしたテンプレートを選択し、次へを選択します。

- スタック名を指定します。たとえば、apigateway-lambda-setup などです。

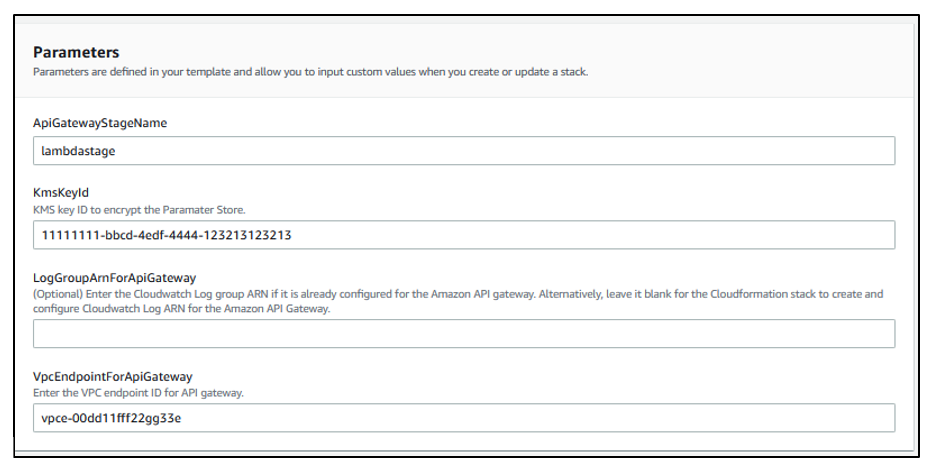

- CloudFormation スタックには、次のスクリーンショットに示すように、いくつかのパラメーター設定が必要です。

- (訳注) ApiGatewayStageName: デプロイする API Gateway のステージ名

- (訳注) KmsKeyId: パラメータストアを暗号化するための KMS キーの ID

- (訳注) VpcEndpointForApiGateway: API Gateway 用の VPC エンドポイント

CloudFormation スタックのパラメータ設定例

- パラメータの詳細を確認し、「AWS CloudFormation が IAM リソースを作成する可能性があることを認めます」というチェックボックスをオンにします。次に、スタックの作成を選択してリソースの構築を開始します。

- スタックが作成されたら、スタックの出力セクションを参照し、API Gateway の呼び出し URL をコピーします。

CloudFormation スタックの出力

- 登録が必要なオンプレミスサーバーから、curl/wget または他の Web クライアントを使用して、コピーした URL にアクセスします。アクティベーション ID/コードの組み合わせは JSON 形式で返されます。次の例では、Linuxターミナルで、curlとオプションのjqパッケージコマンドを使用して、出力を成形しています。

この例の URL は、自身の環境の CloudFormation スタック出力の URL に置き換える必要があることに注意してください。

VPC エンドポイントポリシーを使用することで、上記で作成したプライベート API のセキュリティを向上させることができます。VPC エンドポイントポリシーは、インターフェイス VPC エンドポイントにアタッチして、エンドポイントへのアクセスを制御できる IAM リソースポリシーです。VPC エンドポイントポリシーは、API Gateway リソースポリシーと併用できます。リソースポリシーは、API にアクセスできるプリンシパルを指定するために使用されます。エンドポイントポリシーは、VPC エンドポイント経由で呼び出すことができるプライベート API を指定します。

詳細は「API Gateway でプライベート API 用の VPC エンドポイントポリシーを使用する」を参照してください。

自動アクティベーションのサンプルスクリプト

SSM エージェントをインストールする際、Shell/PowerShell スクリプトで CloudFormation で作成した API Gatewayの呼び出し URL を設定できます。テストと検証のために、Redhat ベースのサーバーまたは Windows Server で以下のサンプルスクリプトを保存して実行できます。大規模にデプロイするには、サーバーの起動時にスクリプトを実行します。

Linux:

– ハイブリッドアクティベーション認証情報を取得し、取得した認証情報を使用して SSM エージェントをインストールし、us-east-1 リージョンに登録するシェルスクリプト

この例のURLは、自身の環境のCloudFormationスタックの出力のURLに置き換えてください。

Windows:

– ハイブリッドアクティベーション認証情報を取得し、取得した認証情報を使用して SSM エージェントをインストールし、us-east-1 リージョンに登録する PowerShell スクリプト

この例のURLは、自身の環境のCloudFormationスタックの出力のURLに置き換えてください。

クリーンアップ

環境をクリーンアップするには、Systems Manager からサーバーの登録を解除します。次に、ウォークスルーで作成した AWS CloudFormation スタックを削除します。削除するには、まず API Gateway と Lambda の作成のステップで作成した CloudFormation スタックを削除し、続いて API Gateway の VPC エンドポイントを作成のステップで作成した CloudFormation スタックを削除します。最後に、ウォークスルーで作成した KMS キーを削除します。

まとめ

このブログでは、Systems Manager ハイブリッドアクティベーションの作成を自動化する方法を説明しました。このソリューションを採用することで、ハイブリッド環境デバイスを Systems Manager にすばやく登録し、ハイブリッドアクティベーションに関わる運用負荷をを最小限に抑えることができます。