Amazon Web Services ブログ

AWS による Sumo Logic Cloud SIEM を使用したマルチクラウドおよびハイブリッド脅威保護

IT セキュリティチームは、インフラストラクチャとアプリケーションで何が起こっているのかをリアルタイムで把握する必要があります。セキュリティ侵害につながる可能性のある予期せぬ行動やパターンを特定するために、この留まることを知らない情報の波の中でデータを検出して相関させる必要があります。

このプロセスを簡素化して自動化するために、長年にわたって多くのソリューションが実装されてきました。以下に例を示します。

- セキュリティ情報管理 (SIM) システムは、分析のためにログファイルなどのデータを中央リポジトリに収集します。

- セキュリティイベント管理 (SEM) プラットフォームは、データ検査とログまたはイベントの解釈を簡素化します。

何年も前、これらの 2 つのアプローチは、情報分析とイベントの解釈の両方に対処するために統合されました。これらのセキュリティ情報およびイベント管理 (SIEM) プラットフォームは、アプリケーション、ネットワークハードウェア、およびファイアウォールやエンドポイント保護ツールなどのドメイン固有のセキュリティツールによって生成されたセキュリティアラートのリアルタイム分析を提供します。

本日は、当社のパートナーによって生み出されたソリューションである Sumo Logic Cloud SIEM powered by AWS をご紹介します。Sumo Logic Cloud SIEM は、マルチクラウドおよびハイブリッド環境全体の詳細なセキュリティ分析とコンテキスト化された脅威データを提供し、脅威の検出と対応にかかる時間を短縮します。このソリューションを使用すると、ビジネスやブランドに悪影響を与える悪意のあるアクティビティなど、優先度の高い問題を迅速に検出して対応できます。このソリューションには、主要な AWS のサービスを含む 300 を超える既成の統合が用意されており、PCI や HIPAA などの規制のコンプライアンス監査を実施するために必要な時間と労力を削減するのに役立てることができます。

Sumo Logic Cloud SIEM は AWS Marketplace で利用可能で、無料トライアルでこのソリューションを評価できます。これが実際にどのように機能するかを見る前に、それがどのように使用されているかを見てみましょう。

お客様の導入事例 – Medidata

Sumo Logic Cloud SIEM の使用方法をご紹介するにあたり、非常に興味深いお客様についてお話したいと思います。Scott Sumner 氏は、臨床試験における可能性を再定義する企業である Medidata の VP 兼 CISO です。Medidata は Moderna および Johnson & Johnson の新型コロナウイルス (COVID-19) のワクチンの臨床試験のために患者データを処理しています。このことから、セキュリティの優先度が高い理由はおわかりかと思います。このような重要なワークロードでは、企業はそれらの試験に参加している人々の信頼を維持する必要があります。

Scott 氏は、「『測定できないものは管理できない』という古い言い回しがあります」と述べています。 実際、2015 年に Medidata に入社したとき、Scott 氏が最初に取り組んだのは SIEM を実装することでした。現在、Medidata が Sumo Logic を利用し始めてから、5 年を超える期間が経過しています。同社は、このソリューションがクラウドネイティブであり、時間の経過とともに進化するツールも容易に利用できることに満足しています。

「データを処理する環境に透明性がないことは、セキュリティの専門家にとって好ましくありません」 Scott 氏は、自らのチームが迅速に対応できるようになることを望んでおり、そのためには、すべての IP コール、ネットワークフロー、および関連情報を単一の画面で表示できることが必要でした。例えば、Medidata は、セキュリティスキャンやあらゆる種類の外部アクセスを非常に積極的にチェックしています。そのためには、境界だけでなく、環境全体を見なければなりません。Sumo Logic Cloud SIEM では、45 を超える AWS アカウントにあるリソースを含め、企業の環境で何も破壊することなく対応することを可能にします。

「セキュリティのスペシャリストの間で広まっているメトリクスの 1 つは、暫定的な侵入に対して最長でも 5 時間以内に対応できるということです」と Scott 氏は述べています。「Sumo Logic Cloud SIEM を使用すると、その時間に間に合わせることは難しくなく、ほとんどの場合は 5 分以内に対応できます」 迅速に対応できることで、Medidata は患者の信頼を維持できます。臨床試験の遅れは人々の健康に影響を及ぼす可能性があるため、これは患者にとって非常に重要です。

Medidata のセキュリティ対応は、グローバルチームが 3 つのレベルで管理します。レベル 1 の場合、単純な攻撃をブロックする権限を持つパートナーによって対応されます。次のレベルにエスカレーションされる場合、すなわちレベル 2 に備えて、Medidata は各リージョンにチームを備えています。それを超えるのがレベル 3 です。米国、欧州、およびアジアに分散し、より複雑な攻撃に対処するフォレンジック調査を実施するメンバーを擁するハードコアチームです。

可用性は Medidata にとっても重要です。Sumo Logic は、Cloud SIEM 機能を提供することに加えて、ウェブサーバーのフェイルオーバーなどの可用性の問題をモニタリングし、発生する可能性のある問題を非常に迅速に把握するのに役立ちます。興味深いことに、同社では、アプリケーションが相互に通信する方法をよりよく理解するために Sumo Logic を使用しています。これらの異なるユースケースは、セキュリティチームとアプリケーションチームが分離され、必要なときに 2 つのチーム間でシームレスに情報を共有する単一のプラットフォームとして Sumo Logic を使用するため、セットアップを複雑にすることはありません。

私は、新型コロナウイルス (COVID-19) の感染拡大を原因とする 2020 年のリモートワークへの移行によって Medidata が影響を受けているかどうかを Scott Sumner 氏に尋ねてみました。当時、Medidata は感染拡大と戦うための臨床試験に既に携わっていたため、それは同社にとって重要なトピックでした。「当社はとにかくモバイル環境でした。当社の重要な部分は以前はモバイルだったのです。そのため、当社では準備が整っていて、リモートで作業することによって大きく影響を受けることはありませんでした。当社のツールはすべてリモートであり、それは大いに役立ちました。オンプレミスのソリューションだったとすれば、簡単に実行できたかどうかはわかりません」

ここからは、このソリューションが実際にどのように機能するかを見てみましょう。

Sumo Logic Cloud SIEM の設定

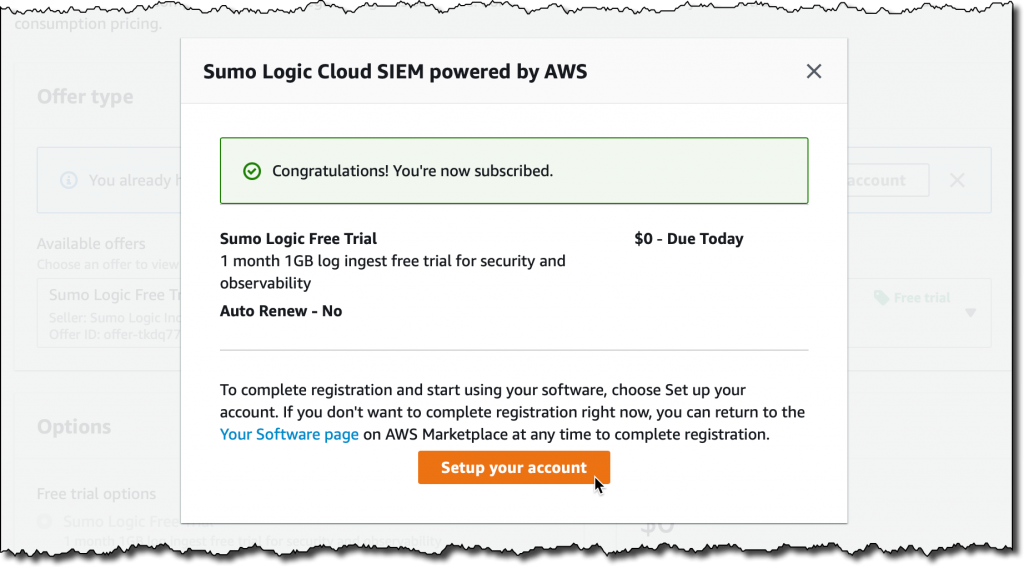

AWS Marketplace で「Sumo Logic Cloud SIEM」を検索し、製品ページを閲覧します。サブスクライブするか、1 か月間の無料トライアルを開始できます。無料トライアルには、セキュリティと可観測性のための 1 GB のログ取り込みが含まれています。無料トライアルの有効期限を経過した後に、有料オファーに自動的に変換されることはありません。無料トライアルの後、AWS Marketplace から Sumo Logic Cloud SIEM を購入するか、無料ユーザーのままでいるかを選択できます。契約を作成して承諾し、Sumo Logic アカウントを設定します。

セットアップで、使用する Sumo Logic デプロイリージョンを選択します。Sumo Logic のドキュメントには、各 Sumo Logic デプロイで使用される AWS リージョンについての説明を記載した表が含まれています。この情報は、後で AWS セキュリティサービスと Sumo Logic Cloud SIEM との統合を設定するときに必要になります。現時点では、AWS の米国西部 (オレゴン) リージョンに対応する US2 を選択します。

Sumo Logic アカウントの準備ができたら、AWS クイックスタートでの Sumo Logic セキュリティ統合を使用して、必要な統合を AWS アカウントにデプロイします。このクイックスタートで使用されるソースファイルは、この GitHub リポジトリにあります。デプロイガイドを開き、それに従います。

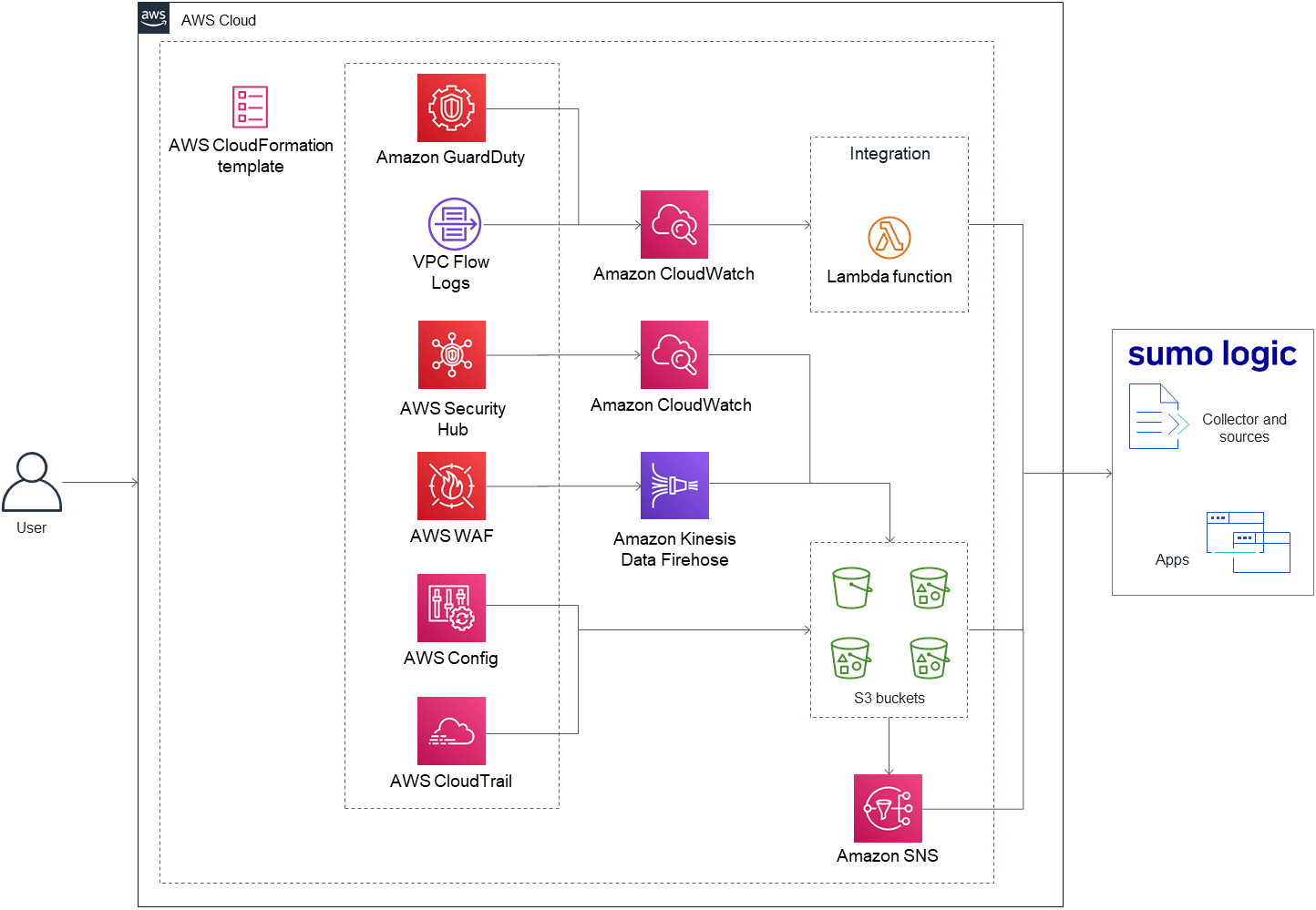

このアーキテクチャ図は、このクイックスタートによってデプロイされた環境を示しています。

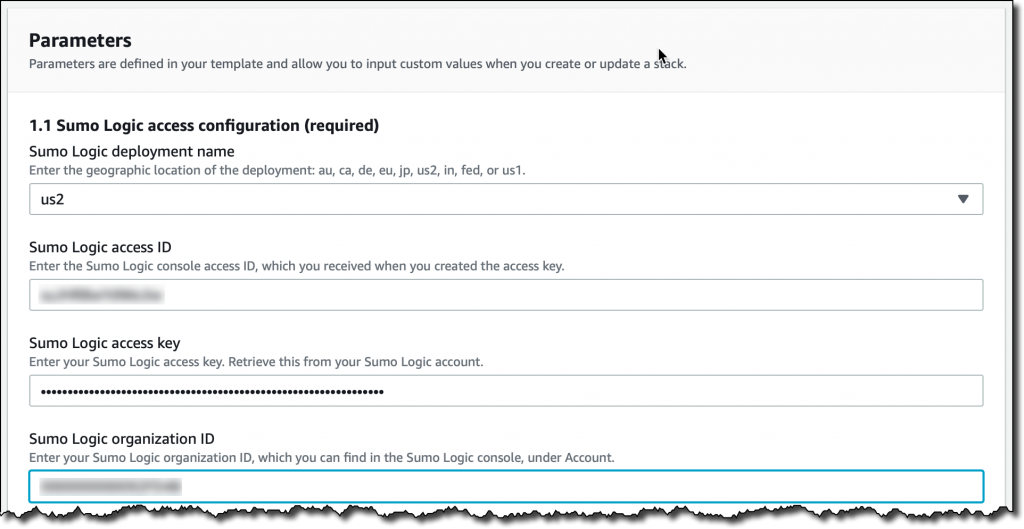

デプロイガイドの手順に従って、Sumo Logic アカウントにアクセスキーとアクセス ID を作成し、組織 ID を書き留めます。その後、クイックスタートを起動して統合をデプロイします。

クイックスタートでは、AWS CloudFormation テンプレートを使用してスタックを作成します。まず、自分が正しい AWS リージョンにいることを確認します。私は Sumo Logic で US2 を使用しているので米国西部 (オレゴン) を利用しています。その後、すべてのデフォルト値をそのままにして、[Next] (次へ) を選択します。パラメータで、Sumo Logic のデプロイリージョンとして US2 を選択し、Sumo Logic のアクセス ID、アクセスキー、組織 ID を入力します。

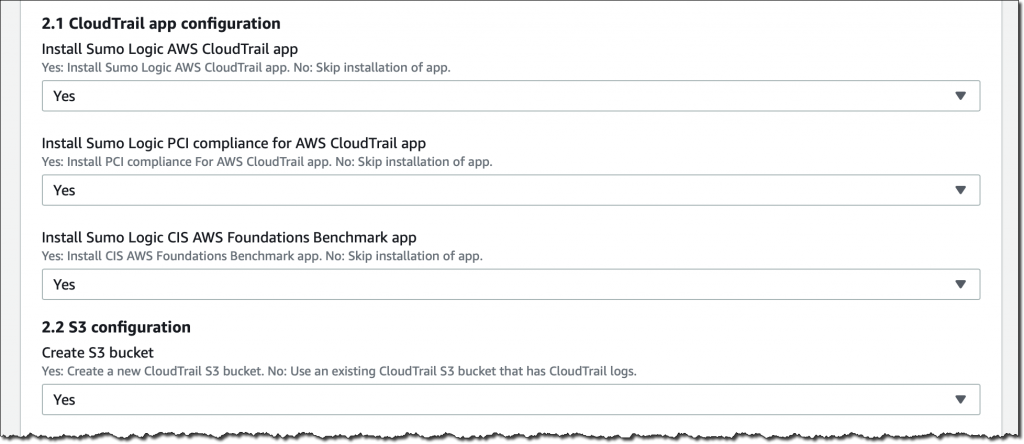

その後、AWS CloudTrail、Amazon GuardDuty、VPC Flow Logs、AWS Config などの AWS セキュリティサービスおよびツールとの統合を有効にして設定します。

GuardDuty で委任した管理者がいる場合は、同じ AWS 組織に属している複数のメンバーアカウントを有効にできます。これにより、メンバーアカウントからのすべての検出結果が、委任した管理者に提供され、GuardDuty イベントプロセッサを介して Sumo Logic Cloud SIEM に提供されます。

次のステップでは、スタックオプションをデフォルト値のままにします。設定を確認し、このスタックに必要な追加機能 (IAM リソースの作成など) を確認して、[スタックを作成] を選択します。

スタックの作成が完了すると、Sumo Logic Cloud SIEM との統合は準備完了です。ハイブリッドアーキテクチャがあれば、それらのリソースを接続して、セキュリティイベントを一元的に表示および分析できます。

Sumo Logic Cloud SIEM の使用

AWS セキュリティサービスとの統合がどのように機能し、セキュリティイベントが SIEM によってどのように処理されるかを確認するために、amazon-guardduty-tester オープンソーススクリプトを使用してセキュリティの検出結果を生成します。

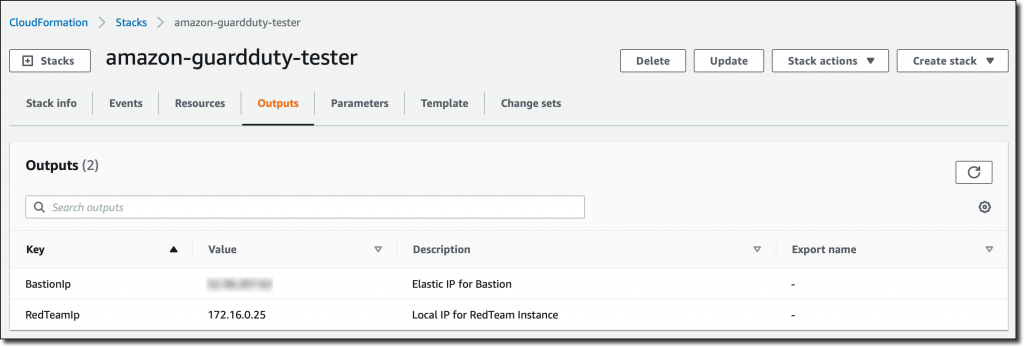

まず、含まれている CloudFormation テンプレートを使用して、Amazon Virtual Private Cloud (VPC) プライベートサブネットで Amazon Elastic Compute Cloud (Amazon EC2) インスタンスを起動します。スタックには、外部アクセスを提供するための要塞ホストも含まれています。スタックが作成されたら、スタック出力から 2 つのインスタンスの IP アドレスを書き留めます。

その後、SSH を使用して、要塞ホストを介してプライベートサブネットの EC2 インスタンスに接続します。README ファイルにはわかりやすい指示が記載されています。CloudFormation によってインスタンスにインストールされた guardduty_tester.sh スクリプトを使用して、AWS アカウントのセキュリティの検出結果を生成します。

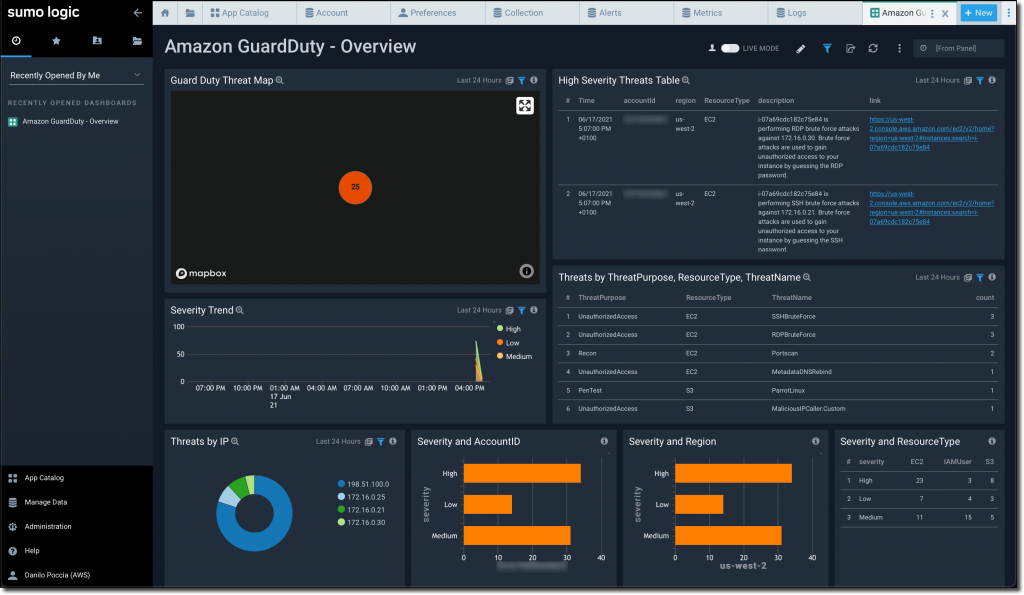

$ ./guardduty_tester.shGuardDuty はこれらの検出結果を処理し、イベントは先ほど設定した統合を通じて Sumo Logic に送信されます。Sumo Logic GuardDuty ダッシュボードで、脅威の分析および対処のための準備が整っていることがわかります。

利用可能なリージョンと料金

AWS による Sumo Logic Cloud SIEM は、AWS Marketplace で利用可能なマルチテナントの Software as a Service (SaaS) で、パブリックインターネット上の HTTPS/TLS 1.2 経由でデータを取り込むことができます。任意の AWS リージョン、マルチクラウドおよびハイブリッドアーキテクチャからデータを接続して、セキュリティイベントを一元的に表示できます。

Sumo Logic Cloud SIEM の無料トライアルを開始し、それがセキュリティチームにどのように役立つかをご覧ください。

サービスの詳細については、Sumo Logic チームのブログ記事をお読みください。

— Danilo