Amazon Web Services ブログ

新機能 – Cloud NGFW for AWS

2018 年、私は AWS Firewall Manager (Central Management for Your Web Application Portfolio (ウェブアプリケーションポートフォリオの一元管理)) についてのブログを投稿しました。この記事では、組織のセキュリティ設定とプロファイルを一元管理しながら、複数の AWS アカウントとリージョンにまたがることがある、複数のアプリケーションをホストする方法をご紹介しました。Amazon Relational Database Service (RDS) が複数のデータベースエンジンをサポートするのと同じように、Firewall Manager は、複数のタイプのファイアウォール (AWS Web Application Firewall、AWS Shield Advanced、VPC セキュリティグループ、AWS Network Firewall、および Amazon Route 53 DNS Resolver DNS Firewall) をサポートします。

Cloud NGFW for AWS

2022 年 3 月 30 日(米国時間)、Firewall Manager における Palo Alto Networks Cloud NGFW のサポートについてご紹介します。Firewall Manager を使用して、クラウドの次世代ファイアウォールリソース (NGFW とも呼ばれます) を一元的にプロビジョニングおよび管理し、複数のアカウントと仮想プライベートクラウド (VPC) にまたがる非準拠の設定をモニタリングできるようになりました。Cloud NGFW が提供するクラス最高のセキュリティ機能を、ネイティブ AWS エクスペリエンスを実現するマネージドサービスとして利用できます。ハードウェアの煩わしさはなく、ソフトウェアのアップグレードは不要で、従量制料金でご利用いただけます。AWS リソースを追加、変更、削除しても、組織の安全とセキュリティを維持することができます。

Palo Alto Networks は、NGFW でディープパケットインスペクションの概念を開拓しました。Cloud NGFW for AWS では、署名、プロトコルのデコード、動作分析、ヒューリスティックを使用して、ネットワークパケットを復号し、内部を調べ、アプリケーションを識別できます。これにより、ポート、プロトコル、IP アドレスのみに基づく単純なモデルよりも効果的な、アプリケーション中心のきめ細かなセキュリティ管理を実装できます。Advanced URL Filtering を使用すると、ウイルス、スパイウェア、その他の種類のマルウェアを配布するサイトを集めたリスト (フィード) を利用するルールを作成できます。また、望ましいネットワークトラフィックと望ましくないネットワークトラフィックを識別して処理するためのオプションは他にも多数あります。最後に、Threat Prevention は、既知の脆弱性エクスプロイト、マルウェア、コマンドアンドコントロール通信を阻止します。

この統合により、ご使用のネットワークアーキテクチャに最も適したデプロイモデルを選択できます。

Centralized – 一元化された「検査」VPC で実行される 1 つのファイアウォール。

Distributed – 複数のファイアウォール (通常は、Cloud NGFW for AWS によって管理される範囲内の各 VPC に 1 つずつ)。

Cloud NGFW は、アウトバウンド、インバウンド、および VPC-to-VPC トラフィックを保護します。すべてのトラフィックの方向のサポートを提供する予定です。

AWS インサイド

Cloud NGFW for AWS は、Firewall Manager を介した一元的なプロビジョニングと管理に加えて、AWS の他の多くのサービスを利用します。以下に例を示します。

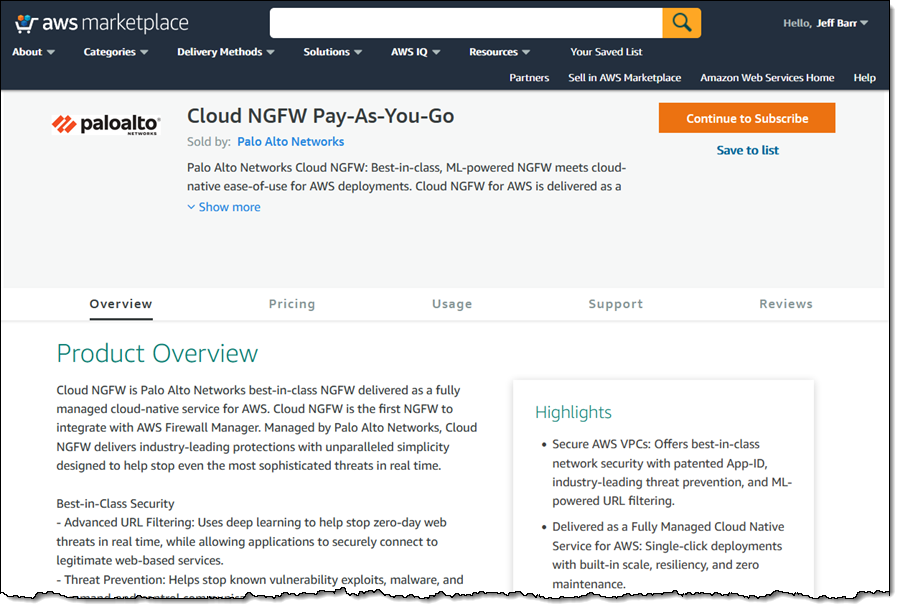

AWS Marketplace – この製品は AWS Marketplace で SaaS 形式で提供され、料金はファイアウォールの使用時間、処理されたトラフィック、使用されたセキュリティ機能に基づきます。Cloud NGFW for AWS は、トラフィックに応じてスケールアップおよびスケールダウンする、可用性の高いコンピューティングクラスターにデプロイされます。

AWS Organizations – 新規および既存の AWS アカウントを一覧表示して特定し、一貫性のある自動化されたクロスアカウントデプロイを実現します。

AWS Identity and Access Management (IAM) – AWS Secrets Manager でログの送信先と証明書にアクセスするための Cloud NGFW のクロスアカウントロールを作成するために利用します。

AWS Config – VPC、VPC ルート設定、ファイアウォールなどの AWS リソースに対する変更をキャプチャするために利用します。

AWS CloudFormation – IAM ロールを作成して、新しい各 AWS アカウントをオンボーディングする StackSet を実行するために利用します。

Amazon S3、Amazon CloudWatch、Amazon Kinesis – ログファイルとレコードの送信先。

Gateway Load Balancer – NGFW 用に回復力、スケール、可用性を提供するために利用します。

AWS Secrets Manager – ディープパケットインスペクションのサポートを目的として SSL 証明書を保存するために利用します。

Cloud NGFW for AWS の概念

詳細を確認して、ファイアウォールをセットアップする前に、いくつかの重要な概念を確認しておきましょう。

Tenant – AWS カスタマーアカウントに関連付けられた Cloud NGFW for AWS のインストール。AWS Marketplace から購入するたびに、新しいテナントが作成されます。

NGFW – 複数の AWS アベイラビリティーゾーンにまたがり、単一の VPC 専用のファイアウォールリソース。

Rulestack – 1 つ以上の NGFW のアクセスコントロールと脅威保護を定義する一連のルール。

Global Rulestack – FMS ポリシーで表され、AWS Organization 内のすべての NGFW に適用されるルールが含まれています。

Cloud NGFW for AWS の開始方法

通常のステップバイステップのチュートリアルに代えて、購入と設定プロセスの重要な点をご紹介します。詳細なガイドについては、「Getting Started with Cloud NGFW for AWS」(Cloud NGFW for AWS の開始方法) をお読みください。

まず、AWS Marketplace の「Cloud NGFW Pay-As-You-Go」(Cloud NGFW 従量制料金) のリストにアクセスします。料金と利用規約を確認し、[Continue to Subscribe] (サブスクリプションを続行する) をクリックして、サブスクリプションプロセスを進めます。

サブスクライブすると、Cloud NGFW for AWS から Cloud NGFW コンソール用の一時的な認証情報が記載された E メールが届きます。認証情報を使用してログインし、一時的なパスワードを長期にわたって利用するためのパスワードに置き換えます。

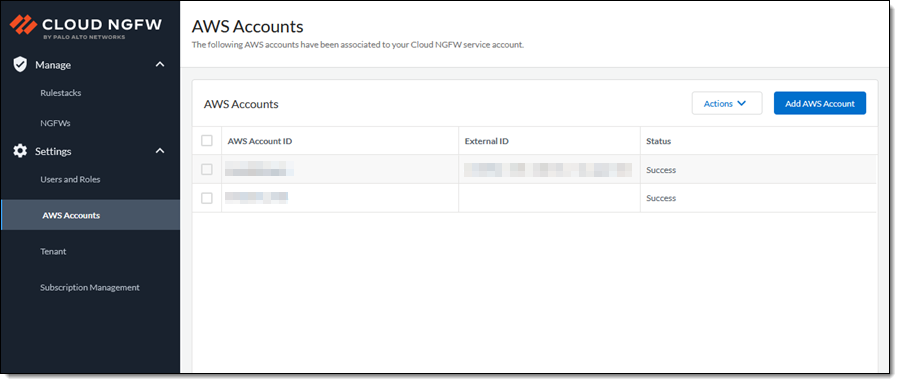

[Add AWS Account] (AWS アカウントを追加) をクリックして、AWS アカウント ID を入力します。コンソールには、自分のアカウントと、その後に追加した他のアカウントが表示されます。

NGFW コンソールによって AWS CloudFormation コンソールにリダイレクトされ、スタックを作成するように求められます。このスタックは、クロスアカウント IAM ロールを設定し、ログ記録の送信先を指定し (作成はしません)、Cloud NGFW が Secrets Manager の証明書にアクセスしてパケットを復号できるようにします。

ここから AWS Firewall Manager コンソールに進み、[Settings] (設定) をクリックします。Cloud NGFW テナントを自分のアカウントに関連付ける準備ができていることを確認できます。ファイアウォールの名前の横にあるラジオボタン (この場合は [Palo Alto Networks Cloud NGFW]) を選択し、[Associate] (関連付け) ボタンをクリックします。サブスクリプションのステータスは、数分後に [Active] (アクティブ) に変わります。

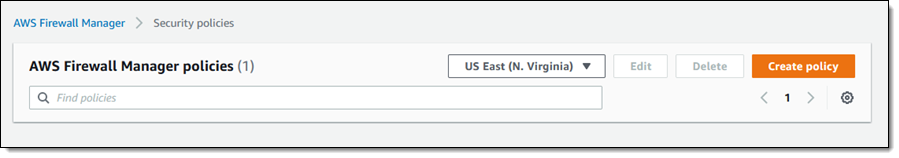

NGFW テナントが自分のアカウントに関連付けられたら、AWS Firewall Manager コンソールに戻り、[Security policies] (セキュリティポリシー) をクリックして続行します。ポリシーがまだないので、[Create policy] (ポリシーを作成) をクリックしてポリシーを作成します。

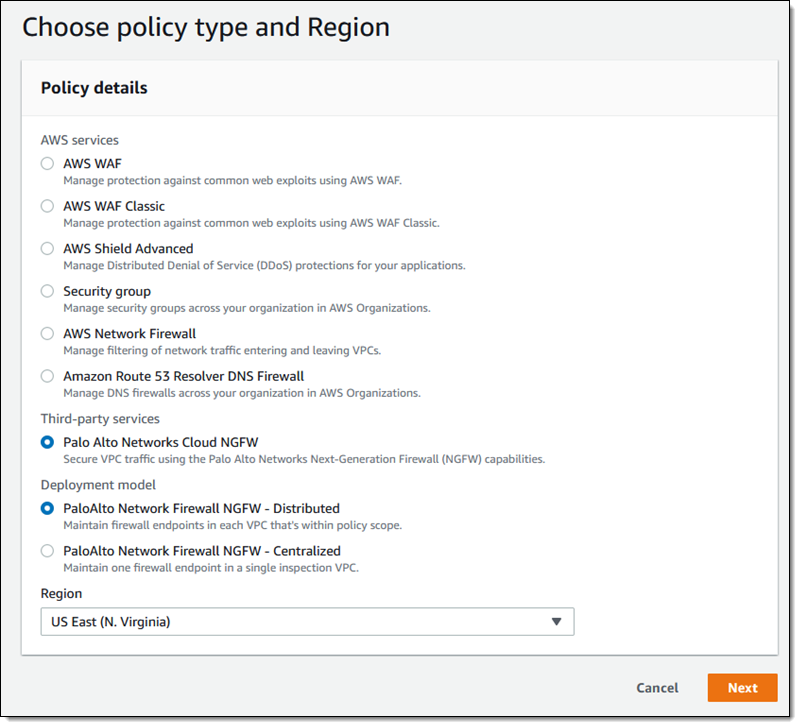

[Palo Alto Networks Cloud NGFW]、[Distributed](分散) モデルの順に選択し、AWS リージョンを選んで、[Next] (次へ) をクリックして続行します (このモデルでは、スコープ内の各 VPC で Cloud NGFW エンドポイントが作成されます)。

ポリシーの名前 (Distributed-1) を入力し、自分のアカウントで使用できるいずれかの Cloud NGFW ファイアウォールポリシーを選択します。また、[Create firewall policy] (ファイアウォールポリシーを作成) をクリックして Palo Alto Networks コンソールに移動し、新しいポリシーの作成プロセスを順を追って実行することもできます。ここでは grs-1 を選択します。

ログ記録に関しては、多くの選択肢とオプションがあります。3 種類のログ (Traffic、Decryption、Threat) はそれぞれ S3 バケット、CloudWatch ロググループ、または Kinesis Firehose 配信ストリームにルーティングできます。S3 バケットを選択し、[Next] (次へ) をクリックして続行します。

ここで、エンドポイントが必要なアベイラビリティーゾーンを選択します。オプションで、名前または ID で選択できます。また、サブネットに使用される各 AZ 内の CIDR ブロックを指定できます (オプション)。

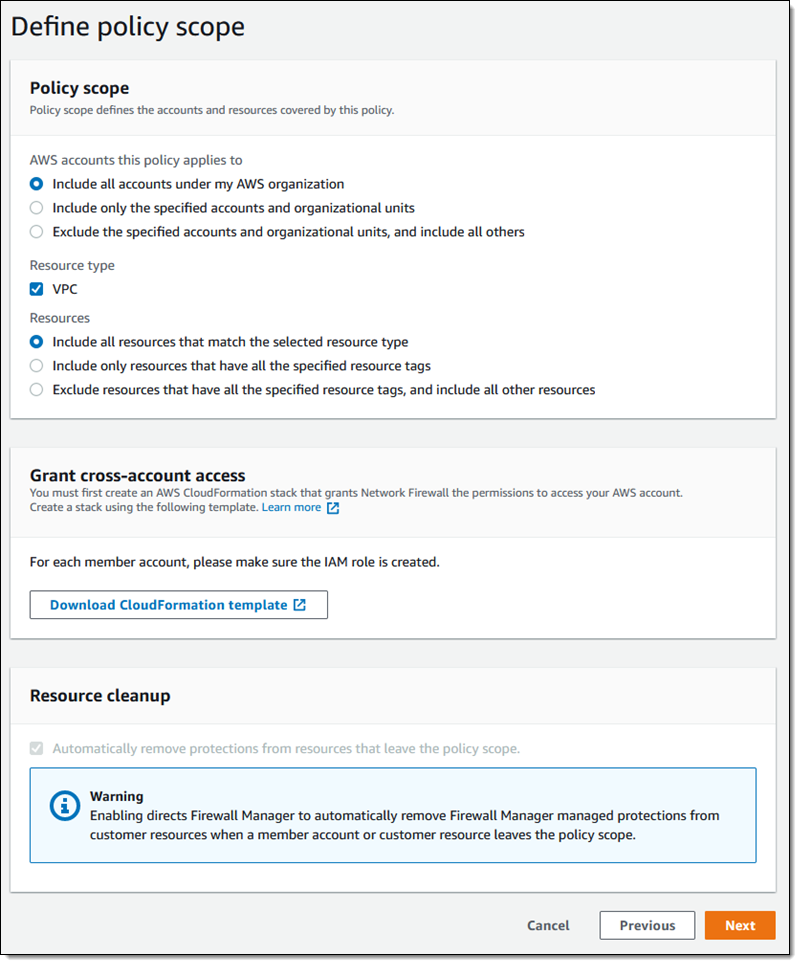

次のステップでは、スコープ (このポリシーの対象となるアカウントとリソースのセット) を選択します。既に述べたように、この機能は AWS Organizations と連携して動作し、選択可能なオプションが複数あります。

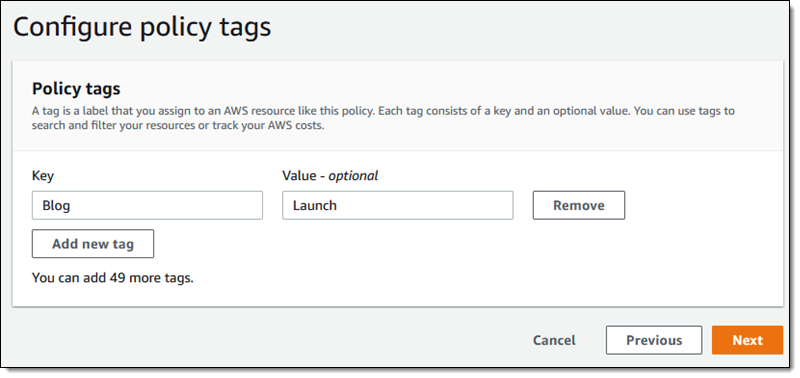

上記のリンクの CloudFormation テンプレートは、各メンバーアカウントに必要な IAM ロールを作成するために使用されます。これを実行する際には、CloudNGFW Account ID および ExternalId パラメータの値を指定する必要があります。どちらも Palo Alto Networks コンソール内から利用できます。次のページで、新しく作成したポリシーにタグを付けることができます。

最後のページで、すべての選択肢を見直して確認し、[Create policy] (ポリシーを作成) をクリックしてこれを実行します。

ポリシーがすぐに作成され、数分以内に対象アカウントのリストの作成が開始されます。内部的には、AWS Firewall Manager が Cloud NGFW API を呼び出して、対象アカウントの VPC 用の NGFW を作成します。グローバルルールは、作成された NGFW に自動的に関連付けられます。NGFW がトラフィックを処理する準備が整うと、AWS Firewall Manager はサブネットに NGFW エンドポイントを作成します。

新しい AWS アカウントが私の組織に加わると、AWS Firewall Manager は、必要に応じて新しい NGFW を作成することで、自動的にそのアカウントが準拠しているようにします。

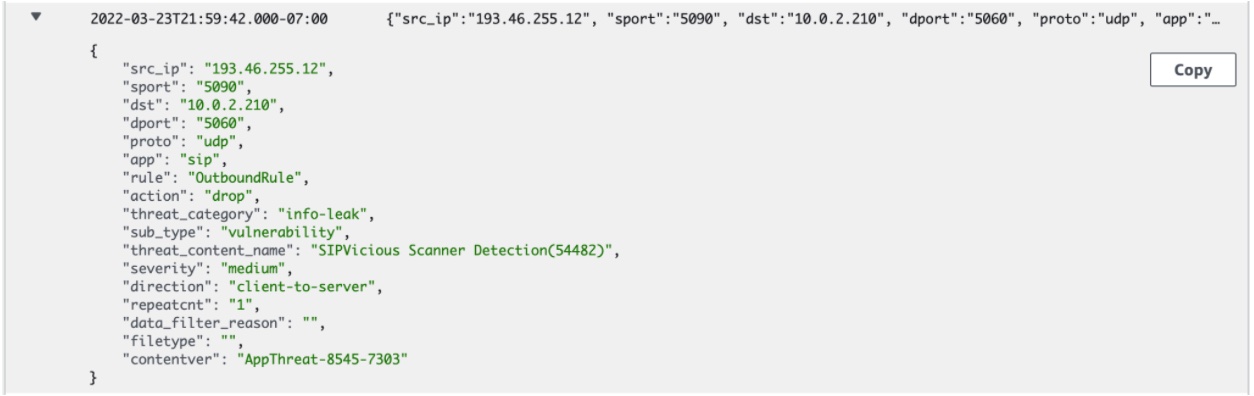

次に、Cloud NGFW の脅威ログで、Cloud NGFW によってブロックされている脅威を確認します。この例では、Cloud NGFW が SIPVicious スキャンアクティビティから VPC を保護しました。

この例では、Cloud NGFW がマルウェアのダウンロードから VPC を保護しました。

知っておくべきこと

AWS Firewall Manager と Cloud NGFW はどちらもリージョンレベルのサービスなので、私の AWS Firewall Manager のポリシーもリージョンレベルのものです。Cloud NGFW は現在、米国東部 (バージニア北部) および米国西部 (北カリフォルニア) リージョンでご利用いただけます。また、近い将来に拡張する予定です。

– Jeff;

原文はこちらです。