Amazon Web Services ブログ

公益領域の制御技術 ( OT ) データを安全にクラウドへ展開する方法

この記事は、「 How to securely extend utility OT data to the cloud 」を翻訳したものです。

公益業界では、 ビジネス価値を高めるために制御技術( OT )ネットワークをモダナイズするメリット(優位点)を戦略的に評価しています。OTシステムには、シミュレーション、インシデント対応、およびビジネス上の意思決定をサポートするために使用できるデータが豊富にありますが、オンサイトで利用可能なストレージとコンピューティングに接続するネットワークは多くの場合制限されています。OTネットワークは通常、物理的に隔離された安全な場所で稼働するように設計されており、不正侵入から保護するために外部ネットワークから切り離されています。クラウドを利用して、隔離された環境とセキュリティを犠牲にすることなくOTネットワークを拡張できるとしたらどうでしょうか。

OTネットワークをクラウドに拡張し、Amazon Web Services ( AWS )のクラウドサービスを使用することで、弾力性、スケーラビリティ、耐障害性を向上することができます。これにより、貴重なOTシステムデータの効率的な収集と分析が容易になり、ビジネス上の意思決定が促進され、運用の信頼性を向上させます。この拡張機能では既存のOTネットワークを変更する必要はありませんが、代わりに、AWSサービスを活用してストレージとデータ分析のためにデータをクラウドへ移行する方法を提供します。このデータは北米電力信頼度協議会 重要インフラ保護( NERC CIP )で規定する大規模電力システムにおけるサイバーシステム( BCSI )も含みます。いくつかのユースケースを以下でご紹介します。

- コンティンジェンシー(不測事態)分析と計画 : 実際のシステムデータを使用してOT環境で動的な不測事態のシミュレーションを実行し、潜在的な信頼性への影響を特定、防止、および準備を支援します。

- インシデント対応 : 運用上の問題やサイバーインシデントが発生した場合に利用するために、OTシステムのバックアップを長期間保存します。 OTシステムからイベントログを収集して相関と分析を行い、運用イベントとサイバーインシデントを特定して調査します。

- 高度な分析 : Amazon Machine Learning ツールを使用して需要予測、予知保全、および停電管理を行い、ビジネス上の意思決定を推進します。

- OT セキュリティモニタリング : AWSが提供する最新のセキュリティコントロールを適用して、中央ネットワークの可視性と、自動化を活用してイベントを相互に関連付けるOTセキュリティモニタリングを実現します。

Amazon Virtual Private Cloud ( VPC )を介したAWSの仮想プライベートクラウド( VPCs )など実績のある安全な方法を使用してOTネットワークをクラウドに拡張することで公益のお客様は、セキュリティ、スケーラビリティ、耐障害性の要件を満たした仮想ネットワーク環境を完全に制御できます。

ソリューションアプローチ – AWS ネットワーキングサービス

AWS は、コンピューティングのニーズを満たすように設計された200を超えるサービスを提供しています。 これらのサービスの主な特徴は、セキュリティに重点を置いていることです。 Amazon VPC はクラウド内に構築するユーザー定義ネットワークであり、明示的に設定されていない限り、デフォルトではインバウンドまたはアウトバウンドトラフィックを許可するルートを提供しません。 このデフォルト設定は、OT環境のセキュアな拡張ネットワークをクラウドに作成するための最初のステップです。それでは、ある Amazon VPC がネットワークトラフィックのインバウンドルートまたはアウトバウンドルートの経路設定をしていない場合、その VPC に対してどのようにOTネットワークを拡張していくのでしょうか?

VPC 内のアセットが外部のアセットと通信できる方法には次の様なものがあります。

- インターネットアクセスを行うためのインターネットゲートウェイ

- Site-to-Site 、もしくは Point-to-Site でAWS環境へのプライベート接続を確立するための VPN ゲートウェイ 、または AWS Direct Connect

- Network Address Translation (NAT)ゲートウェイ 。これにより、プライベートサブネット内のインスタンスはVPCの外部のサービスに接続できますが、外部サービスはそれらのインスタンスとの接続を開始できません。

- 2つの VPC 間のピア接続

- 複数の VPC と VPN接続を接続するためのトランジットゲートウェイ。

- VPCエンドポイントを利用した AWS Systems Manager Session Manager はパブリックIPアドレスを利用せずに Amazon Elastic Compute Cloud ( EC2 ) インスタンスに対話型コンソールアクセスが可能です。

- AWS PrivateLink を利用した様々なAWSサービスへのプライベートエンドポイント

デフォルトでは、上記の機能はいずれも構成されていません。AWSサービスとリソースへのアクセスを安全に管理できる AWS Identity and Access Management ( IAM )の適切な権限を持つユーザーのみが、これらのサービスを設定できます。 各サービスを完全に機能させるには、ルートテーブルとセキュリティグループルール(ファイアウォールルール)を熟慮した上での設定と追加の構成が必要です。 さらに、AWSリソースの構成を監査、評価できるサービスである AWS Config を使用することで、 AWS Config ルールを設定して、これらのサービスの構成ステータスを評価および監視し、ほぼリアルタイムで変更の通知を行うことができます。 加えて、AWSリソースの成長、拡大に合わせて AWS環境の一元管理を支援する AWS Organizations を使用して、アクセス許可レベルに関係なく誰もがこれらのサービスを構成できないようにするサービスコントロールポリシーを作成できます。

VPC は AWSリージョンの中に作成されることに注目してください。 リージョンは世界中にあり、複数のデータセンターで構成された物理的なロケーションです。 論理データセンターの各グループをアベイラビリティーゾーン( AZ )と呼びます。 各AWSリージョンは、リージョン内にある物理的に分離された複数の AZ で構成されます。 コンテンツを保存する AWSリージョンはお客様が選択します。 AWSは、法律または政府機関の拘束力のある命令に従う必要がある場合を除き、お客様の同意なしに、選択した AWSリージョンの外にコンテンツを移動または複製することはありません。

送電、配電、または発電システムを稼働している公益のお客様は、OTネットワークから Amazon VPC へのVPN接続を設定することにより、OT環境を AWS に拡張できます。 VPNトンネルの暗号化により、OTネットワークからクラウドベースの Amazon VPC に転送されるデータが保護されます。 VPC は、ローカルルートと VPNゲートウェイ へのルートのみを使用してプライベートサブネットを作成します。 このように、これらのサブネット内のサーバーはVPNトンネルでのみアクセスでき、VPNトンネル経由以外の場所からはアクセスできません。 AWS Key Management Service ( AWS KMS )を用いて、保存されているすべてのデータを暗号化します。

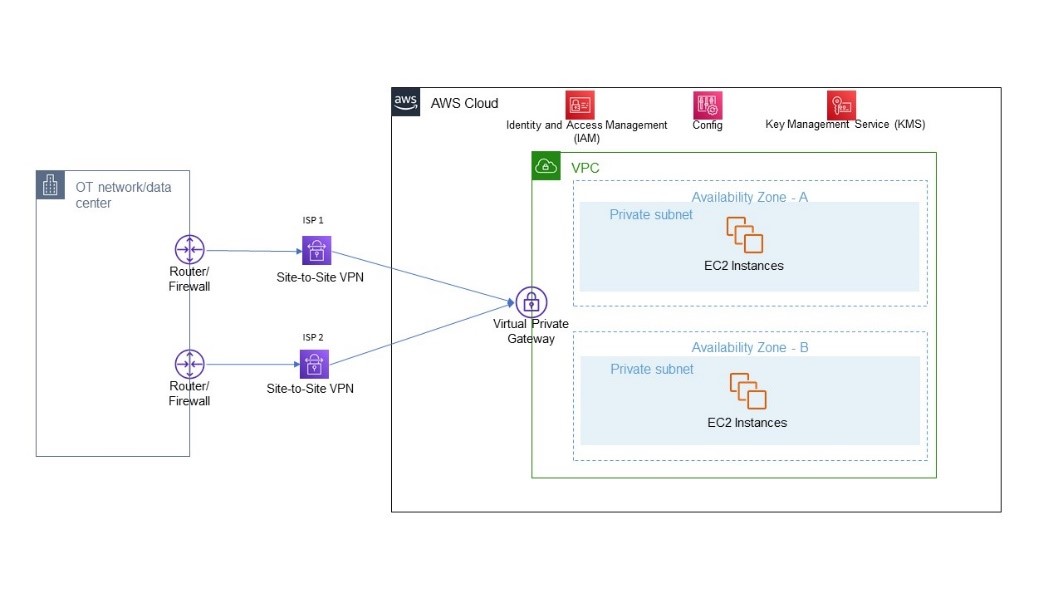

図 1 – 耐障害性を高めるための Amazon VPC へのデュアル VPN接続

このアプローチを採用して、さらに耐障害性を追加しましょう。 単一の VPN接続は、障害が発生するとデータフローが停止するため、最善な構成ではない場合があります。 別の通信またはインターネットサービスプロバイダーから VPN を追加すると、 Amazon VPC への接続の耐障害性が大幅に向上します。 各 AWS VPN 接続には、2つのトンネルを作成する機能があります。 したがって、2つのインターネットサービスプロバイダーを使用すると、 Amazon VPC へのVPNトンネルを4つ持つことができます。 その結果、環境の耐障害性が向上し、アクセスポイントが明確に定義され、完全に制御できるようになります。

これまでの構成はセキュアで耐障害性が満たされていますが、OTネットワークと Amazon VPC 間の帯域幅とネットワークパフォーマンスを保証するものではありません。これらを保証するには、 AWS Direct Connect を使用して、OTネットワークと AWS の間に専用線接続を確立します。AWS は、業界標準の802.1q VLANを用いて、プライベートIPアドレスで Amazon VPC に接続します。 Direct Connect を介した通信は、IEEE 802.1AE(MACsec)をサポートします。これは、10Gbpsおよび100Gbpsリンクに対してネイティブ、ニアラインレート、および Point-to-Point 暗号化を提供し、それによって、利用可能な最速レートで転送中のデータを保護します。 VPNシナリオと同様に、 Direct Connect を利用した暗号化と専用帯域幅を提供する信頼性要件を満たした耐障害性の高いネットワーク接続を介して、安全性の高い OTネットワーク拡張環境を冗長接続で構成できます。 下の図2 を参照してください。

図2 – 耐障害性を高めための Amazon VPC へのデュアル Direct Connect

ソリューションアプローチ – 他のAWSサービス

ネットワーキングの基本について説明をしましたが、コンピューティング、ストレージ、分析などの他のサービスについてはどうでしょうか。

AWSは情報を保存、処理、分析するための幅広いサービスを提供しています。 これらのサービスは、 Amazon VPC によるネットワーク隔離によってどのようなメリットを得られるのでしょうか? ほとんどの AWSサービスは VPC にデプロイできます。 データを処理および分析するためにコンテナ化されたアプリケーションを起動する場合は、 Amazon Elastic Container Service ( Amazon ECS )または Amazon Elastic Kubernetes Service ( Amazon EKS )を利用できます。どちらも、選択したVPCにデプロイするように設定できます。 サーバーレスコンピューティングが必要な場合は、 AWS Lambda 関数をVPCにデプロイできます。 ハイパフォーマンスコンピューティングの場合、Amazon EMR を VPC にデプロイできます。

データベースのニーズに応じて、 Amazon Relational Database Service ( RDS )を利用して SQL Server、MySQL、PostgreSQL、Oracle、または MariaDB のインスタンスをデプロイするか、 Amazon Aurora を使用して MySQL と PostgreSQL を選択した VPC にデプロイできます。

すべてのデータタイプのストレージとして、 Amazon Simple Storage Service ( Amazon S3 )を活用して、アクセス頻度の低いデータをホット、ウォーム、コールドストレージに移動する自動ライフサイクル管理機能を利用できます。 Amazon S3 はリージョン内のお客様所有の VPC の外部に存在しますが、このストレージサービス ( S3 )とVPC間の全ての通信がTLSベースの内部ネットワーク通信になるようにVPCエンドポイントを設定できます。 さらに、最小権限に基づいてバケットへのアクセスを制限するバケットポリシーを作成できます。 上記のすべてのサービスと、さらに多くのサービスが AWS KMS を使用した暗号化を標準でサポートしていることにも注目してください。

これらの追加サービスの例については、この記事の最後にあるリファレンスアーキテクチャを参照してください。

Amazon VPC 内のサーバーへのアクセスを制御するには、OTドメインをクラウドに拡張するか、クラウドに新規にドメインを作成するかを選択できます。 AWS Directory Service を使用すると、VPC 内にホストされるマネージドな Active Directory Service を AWS 上にセットアップできます。

NERC CIP コンプライアンスに関する考慮事項

NERC CIP 規格に準拠するシステムが対象になる公益のお客様は、このソリューションを使用して NERC に準拠するシステムから BCSI (大規模電力システムにおけるサイバーシステム) を保存および分析する場合、コンプライアンスに準拠するためにどのようなAWSサービス/機能が適用できるか疑問に思われるかもしれません。 以下の表には、上記の AWSコントロールとサービス、およびそれぞれがサポートするのに役立つ CIP要件が含まれています。 これらのコントロールとサービスには、お客様とAWSの間での責任共有が含まれていることに注意してください。

| CIP 要件 | AWS サービス/機能 | 説明 |

| CIP-004-6 | Service control policies | インターネットアクセスや VPC へのその他のアクセスの防止 |

| CIP-004-6 | AWS Identity and Access Management ( IAM ) | AWS サービスのアクセス制御 |

| CIP-004-6 | セキュリティグループ | ポートとプロトコルのアクセスルール |

| CIP-004-6 | AWS Directory Service | サーバーとサービスのアクセス制御 |

| CIP-011-2 | Virtual Private Gateway | VPN または AWS ダイレクトコネクトの設定 |

| CIP-011-2 | AWS Key Management Service ( AWS KMS ) | 保管中のデータの暗号化と暗号化キーの管理 |

| CIP-011-2 | AWS Direct Connect | 暗号化された、耐障害性のあるデータ転送 |

| CIP-011-2 | AWS VPN | 暗号化されたデータ転送 |

| N/A—Security Control | ネットワークアクセスコントロールリスト | 1 つ以上のサブネット内外のトラフィックを制御する |

| N/A—Security Control | VPC エンドポイント | Amazon S3 と VPC 間のデータのプライベートルーティング |

| N/A—Security Control | VPC Flow Logs | VPC トラフィックのログと監視 |

| N/A—Security Control | Amazon GuardDuty | セキュリティ体制の予期しない動作/変更を監視 |

| N/A—Security Control | AWS Security Hub | セキュリティ体制の予期しない動作/変更を監視 |

| N/A—Security Control | AWS WAF – Web Application Firewall | セキュリティ制御を通じてトラフィックがアプリケーションに到達する方法を制御 |

| N/A—Security Control | AWS CloudTrail | AWS API 呼び出しのログと監視 |

| N/A—Security Control | ルートテーブル | ネットワークトラフィックの制御 |

リファレンスアーキテクチャ : BCSI on AWS

下記の図をクリックすると、 Amazon VPC への VPN または AWS Direct Connect 接続を作成することで、既存の OT テクノロジーを変更することなく OT ネットワークを安全に拡張できる方法を示した AWS リファレンスアーキテクチャが表示されます。 これにより、安全な方法で様々な AWSサービスを利用するチャンスが広がります。

お客様は、複数の AWSアカウントを使用して、強力なセキュリティ境界を設定し、環境、ワークロード、またはセキュリティドメインごとに分離することもできます。 詳細なガイダンスについては、「 Organizing Your AWS Environment Using Multiple Accounts 」を参照してください。詳細については、 AWS Power and Utilities にアクセスしてください。

翻訳はソリューションアーキテクトの寺部が担当しました。原文はこちらです。

著者について