Amazon Web Services ブログ

新規 – Amazon Detective で AWS のセキュリティ検出結果の調査を簡素化

Amazon Detective を使用すると、セキュリティデータを分析および視覚化して、潜在的なセキュリティの問題を調査できます。Detective は、AWS CloudTrail ログ、Amazon Virtual Private Cloud (Amazon VPC) フローログ、Amazon GuardDuty 検出結果、および昨年以降は Amazon Elastic Kubernetes Service (EKS) 監査ログから、IP トラフィック、AWS 管理操作、および悪意のあるまたは不正なアクティビティを説明するイベントを収集して分析します。このデータを使用して、Detective は機械学習、統計分析、グラフ理論を使用してログデータを抽出するグラフモデルを構築し、セキュリティ調査用のリンクされたデータセットを構築します。

5月18日より、Detective は GuardDuty で検出された結果に加えて、AWS Security Hub の検出結果についても調査をサポートいたします。Security Hub は、AWS のセキュリティ状態を確認できるサービスで、セキュリティ業界の標準やベストプラクティスに照らして環境を確認するのに役立ちます。Security Hub と別の統合された AWS セキュリティサービスを有効にした場合、それらのサービスは検出結果を Security Hub に送信し始めます。

この新機能により、Detective を使用して、AWS Identity and Access Management (IAM) Access Analyzer、Amazon Inspector、Amazon Macie などの新しいソースから得られる検出結果の原因と影響を簡単に特定することができます。検出結果を Security Hub に送信するすべての AWS のサービスがサポートされるようになりました。

ここからは、実際にどのように機能するのかを見ていきましょう。

Amazon Detective コンソールで AWS Security 検出結果を有効にする

Detective を初めて有効にすると、Detective は GuardDuty と Security Hub の両方から得られた検出結果を識別し、他のデータソースと一緒に自動的に取り込みを開始します。なお、これらのログソースは Detective が直接管理しているため、Detective が分析を開始するためにこれらのログソースを有効にしたり公開したりする必要はありません。

Detective をすでにお使いの場合は、Detective Management Console で 1 クリックするだけで、AWS Security 検出結果の調査をデータソースとして有効にできます。すでに Detective を有効にしているので、ソースパッケージを追加します。

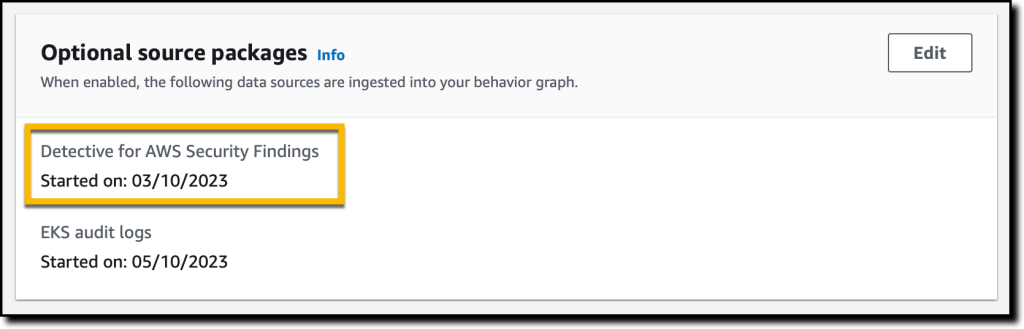

Detective コンソールのナビゲーションペインの [設定] セクションで [一般] を選択します。そこで、[オプションのソースパッケージ] セクションで [編集] を選択して、[Detective for AWS Security 検出結果] を有効にします。

有効にすると、Detective はすべての関連データの分析を開始して、さまざまなイベントやアクティビティ間の関連性を特定します。調査を始めるにあたり、リソースの動作や活動など、これらのつながりを視覚化しておきましょう。過去のベースラインは、2 週間後に設定されます。このベースラインは、最近のアクティビティとの比較に使用できます。

Amazon Detective コンソールでの AWS Security 検出結果の調査

Security Hub コンソールから始めて、ナビゲーションペインで [検出結果] を選択します。そこで検出結果をフィルタリングして、[製品名] が [Inspector] で [重要度] ラベルが [HIGH] の項目のみを表示します。

最初のものは疑わしいので、タイトルを選択します (CVE-2020-36223 – openldap)。Security Hub コンソールには、対応する一般的な脆弱性と危険性 (CVE) ID と、それがどこで、どのように見つかったかについての情報が表示されます。一番下に、[Amazon Detective で調査] オプションがあります。[検出結果の調査] リンクをクリックすると、別のブラウザタブに Detective コンソールが開きます。

ここに、この Inspector の検出結果に関連するエンティティが表示されます。まず、AWS アカウントのプロファイルを開くと、このリソースに関連するすべての検出結果、このリソースによって発行された全体の API コール量、およびこのアカウントのコンテナクラスターが表示されます。

例えば、この検出結果の影響をよりよく理解するために、成功した API 呼び出しと失敗した API 呼び出しを調べます。

次に、コンテナイメージのプロファイルを開きます。そこには、このイメージに関連するイメージ (このイメージと同じリポジトリまたはレジストリを持っているため)、スコープ期間中にこのイメージから実行されていたコンテナ (Amazon EKS で管理)、およびこのリソースに関連する検出結果が表示されます。

検出結果によりますが、Detective は CloudTrail ログ、VPC フローログ、EKS 監査ログなど、さまざまなソースからの情報を相互に関連付けるのに役立ちます。この情報により、検出結果の影響や、リスクがインシデントになったかどうかを簡単に把握できます。Security Hub の場合、Detective は失敗した構成チェックの検出結果のみを取り込みます。合格した構成チェックにはセキュリティ上の価値がほとんどないため、これらのチェックは除外しています。

利用可能なリージョンと料金

AWS Security 検出結果に対する Amazon Detective の調査サポートは、現在、Detective が利用可能なすべての AWS リージョン (AWS GovCloud (米国) リージョンを含む) の既存および新規の Detective のお客様を対象としています。詳細については、「AWS リージョン別のサービス表」をご覧ください。

Amazon Detective の料金は、取り込まれたデータの量に基づいて決定されます。AWS Security 検出結果の調査を可能にすることで、取り込まれるデータの量を増やすことができます。詳細については、Amazon Detective の料金を参照してください。

GuardDuty と Security Hub が検出結果を提供すると、修正案も提案されます。それに加えて、Detective は、ログやネットワークトラフィックを証拠として使用して、脆弱性が悪用されたかどうかを調査するのを手伝います。

現在、Security Hub からの検出結果は、Detective コンソールの [検出結果グループ] セクションには含まれていません。検出結果グループを拡張して、新しく統合された AWS セキュリティサービスを対象とする予定です。引き続きご期待ください!

Amazon Detective を使って、潜在的なセキュリティの問題を調査してみましょう。

– Danilo

原文はこちらです。