Amazon Web Services ブログ

クラウドでのGxPコンプライアンスの自動化: ベストプラクティスとアーキテクチャガイドライン

この記事は “Automating GxP compliance in the cloud: Best practices and architecture guidelines” を翻訳したものです。

ライフサイエンス業界(医薬品、ゲノミクス、医療診断、医療機器を含む)は、Good Laboratory PracticeやGood Clinical Practice、Good Manufacturing Practice(通称「GxP」)と呼ばれる一連の規制ガイドラインによる規制を受けています。GxPは、医薬品、医療機器、生物学的製剤、その他の食品の安全性、有効性、品質を確保することにより、患者の健康を守ることを目的としています。

AWSのお客様とAWSパートナーネットワーク(APN)パートナーは、2010-2011年からGxPガイドラインに対応したソリューションを構築してきました。たとえば、MerckとModernaは、GxP要件を満たすために使用したAWSのソリューションについてそれぞれ発表を行いました。同様に、APNアドバンストテクノロジーパートナーであるVeevaは、ライフサイエンス関連組織の研究開発から商業化に至る支援に重点を置いており、AWSへの移行においてAWSの認証がいかにその要件を支援しているかについて検討してきました。

GxPの最も重要なコンポーネントの1つは、GxP規制対象の製品を開発、テスト、製造する際に生成されるデータのインテグリティ、再現性、トレーサビリティです。Infrastructure as Code (IaC)やsecurity as codeなどのクラウドの原則を適用することで、お客様はGxPコンプライアンスプロセスを自動化できるため、迅速な移行、セキュリティおよびコンプライアンスの維持が可能になります。

多くの場合、GxPコンプライアンスとは、その時々で個別に実施する手動でのプロセスです。言い換えれば、そのシステムが特定の日の特定の時刻に準拠していたことを監査人に見せることはできるでしょう。しかし、一方でその時点外のコンプライアンスまたは継続的なコンプライアンスの管理方法を示すことが求められる場合があります。

このブログ記事では、ライフサイエンスのお客様がAWSクラウドを使用してGxPコンプライアンスプロセスを自動化する方法について説明します。GxPコンプライアンスプロセスを自動化したい開発者、システム管理者、セキュリティスペシャリスト向けに、ベストプラクティスとアーキテクチャガイドラインの一部を説明します。ただし、お客様は、据付時適格性評価(IQ)、運転時適格性評価(OQ)、性能適格性評価(PQ)など、システムの評価とバリデーションに関する最終的な責任を負います。お客様は、これらのベストプラクティス、設計ガイドライン、自動テストを使用して、評価とバリデーションのプロセスを自動化することが可能となります。

GxPコンプライアンスのベストプラクティス

AWSクラウドでGxPワークロードを構築する際に留意すべきベストプラクティスを以下に示します。お客様固有のGxP要件については、コンプライアンス専門家に相談してください。

設計・開発

- 初期段階から設計およびアーキテクチャの一部としてコンプライアンス要件が考慮されるようにします。これは、既存のオンプレミスでの評価と同じような考え方です。

- AWSのリージョン、アベイラビリティーゾーン、エッジロケーションを使用することで、グローバルに利用可能で、拡張性があり柔軟で可用性の高いシステムの構築が可能です。

- インフラストラクチャ全体をソースコードで管理および承認し、AWS上での継続的インテグレーションおよび継続的デリバリー(CI/CD)パイプラインと統合します。

- 一元化された監査ログを使用して、監査証跡情報をよりクリアかつ迅速に可視化し、改ざんがないことを確認します。

- ソフトウェアだけでなくAWS環境に対しても自動テストを実施して、評価とバリデーションを自動化し、アプリケーションの継続的なバリデーション状態を維持します。

セキュリティ

- AWSのクラウドネイティブなセキュリティサービスを活用して、セキュリティとコンプライアンスの状態を向上させます。

- 適切なアクセスコントロールリスト(ACL)を使用して、保護データあるいは機密データを、他のデータから分離します。(たとえば、個人を特定できる情報を有する臨床データを保存する場合は、別のAWSアカウントまたは別に制御されたS3バケットを使用することを検討します。)

- 転送中および保管中の機密データ(個人を特定できる情報を有する臨床データまたはラボデータ)を暗号化し、さらにAWS Key Management Service (KMS)および AWS Certificate Manager (ACM)を使用してデータが最高レベルの情報セキュリティ基準に合致しているようにします。

- アプリケーション全体でデータのインテグリティとトレーサビリティを維持します。

- 堅牢なアクセス制御には、AWS IAMを使用した最小権限アクセス、AWS MFAを使用した多要素認証、AWS SSOまたはIDP(Cognito を含む)を使用したシングルサインオンなどのメカニズムを使用します。

アーキテクチャの概要

次の図(図1)は、GxPコントロールのバリデーションを自動化するためのシステムの構築に使用できる全体的なアーキテクチャを示しています。このシステムの中心となるのは、AWS Service CatalogとAWS Landing Zone(訳注参照)です。AWS Service Catalogは、ライフサイエンス企業がITサービスのカタログを一元管理できる場所を提供します。セキュリティ管理者は、利用可能なAWSサービスとバージョンを管理し、利用可能なサービスの設定を管理し、開発者またはロールごとにアクセス権限を委任できます。AWS Landing Zone(訳注参照)は、AWSベストプラクティスに基づいて、セキュリティで保護されたマルチアカウントAWS環境をより迅速にセットアップできるソリューションです。GxPソリューションの不可欠な部分であるマルチアカウントアーキテクチャ、IDとアクセス管理、ガバナンス、データセキュリティ、ネットワーク設計、集中ログ機能を備えたベースライン環境を提供します。

訳注:2021年7月現在、AWS Landing Zone は長期サポート中であり、追加機能は提供されません。新しいLanding Zoneの設定に関心のあるお客様は、AWS Control Towerをご確認ください。

図1:GxPコンプライアンスのリファレンスアーキテクチャ

図1に示すアーキテクチャのステップごとのプロセスを示しており、GxP環境のライフサイクル管理に役立つ各AWSサービスの組み合わせに関する概要を示しています。

- AWS Landing Zone(訳注参照)を使うと、セキュリティ管理者は、安全でスケーラブルなワークロードを実行するための環境のセットアップを自動化できます。また、マルチアカウントアーキテクチャ、IDとアクセス管理、ガバナンス、データセキュリティ、ネットワーク設計、ログ作成を開始するためのベースラインも提供します。Landing Zoneを実装すると、集中ログ記録、AWS Directory Service for Microsoft Active Directory、またはAWS SSO用のActive Directory Connectorなどのアドオンを有効にできます。

- セキュリティ管理者は、AWS CloudFormationのテンプレートを使用してAWS Service Catalog製品(GxPアプリケーションなど)を定義できます。一般的な製品には、サーバー、データベース、ウェブサイト、またはアプリケーションの事前に承認された設定が含まれ、AWSリソース(Amazon EC2インスタンスやAmazon Relational Database Service(Amazon RDS)など)を使用してデプロイされます。セキュリティ管理者がCloudFormationテンプレートを使用して GxP アプリケーションをフレームワークとして定義すると(GitHub のサンプルコードを参照)、開発者向けにAWS Service Catalogで公開できます。開発者は、アプリケーションの要件に基づいてテンプレートをさらに修正するために、このフレームワークを使用することができます。

- 開発者はフレームワークを利用し、Gitソースコントロールの下でさらに修正するためにアプリケーションを変更し、AWS CodeCommitを使用してプライベートコードリポジトリを管理します。お客様は、Jenkinsパイプラインを使用してAWS CodePipelineと統合させ、CICDオペレーションを管理することもできます。

- 開発者は、変更されたコードをCodeCommitからGxPインフラストラクチャにデプロイする準備ができたら、AWS Service Catalogを使用してCloudFormationスタックとして必要な製品を適用します。

- スタックは、開発者が指定したコードリポジトリにコミットされた内容に基づいて、必要なAWSリソースを自動的にプロビジョニングされます。

- CodeCommitには、開発者によってプッシュされたアプリケーションとシステム設定のソースコードが含まれています。AWS Service Catalogはこのアーキテクチャの中枢であるため、開発者は基盤となるリソースにアクセスしたり、セキュリティ管理者を経由したりすることなく、ソースコードをリリースできます。Service Catalogは、ServiceNowなどの既存のITSMツールと統合してAWSサービスリクエストを発行することもできます。詳細については、「AWS Service Catalog Connectorの新機能」を参照してください。

- CloudFormationスタックが実行されると、テストと据付時適格性評価(IQ)プロセスを自動化して、構成仕様、システム要件、およびアプリケーション要件に従ってすべてのサービスがプロビジョニングされているか確認することもできます。サーバーレスなAWS Lambda関数またはPythonプログラム(またはお好みのプログラミング言語)を使用してこれを行うと、テストサマリーと評価レポートをAmazon Simple Storage Service (S3)に自動的に作成できます。

- スタックとその基盤となるリソースへのアクセスはAWS CloudTrailを通じて記録および追跡され、データはS3に保存されます。個々のCloudTrailログ、VPCフローログ、およびAWS Configの変更はすべて、セキュリティ上の目的で、別のAWSアカウントの一元化されたS3バケットに集約されます。

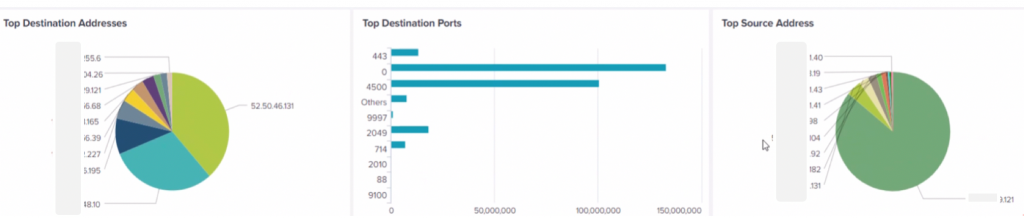

- セキュリティ管理者は、スタックの変更および状態に関する自動アラートや通知の設定、監視を行います。セキュリティ管理者は、Amazon CloudWatchまたはサードパーティアプリケーションを介して、ダッシュボードとメトリックスにアクセスできます。不適合の例については、下の図を参照してください。

- スタックが変更されると、変更イベントがAWS Configを通じて記録および追跡されます。コンプライアンス違反のイベントはAWS Configコンプライアンスダッシュボードに表示され、Amazon Simple Notification Service (SNS)を使用してユーザーに通知を送信できます。

図2: コンプライアンス状態に関するConfigダッシュボードのサンプル

- コンプライアンス違反である可能性があることを示すために、CloudWatchはお客様が設計したルールに基づいてアラームを発動させることができます。

- CloudTrailは、AWS環境に対して実行されたAPI呼び出しを監視し、監査証跡の目的で各コントロールプレーンリクエストを追跡します。

- システムがコンプライアンス違反になる変更があった場合、管理者はCloudWatchイベントによって通知/警告されます。

- 集中ログのS3バケットに保存されたCloudTrailログファイルは、監査目的を問わず、Amazon Athenaを使用して分析され、 CSVのような物理的に読める形式に変換されます。CloudTrailログのクエリと表示の詳細については、AWSCloudTrail ログのドキュメントを参照してください。

- AWS Big Data Blogの記事で説明されているように、Amazon QuickSightを使用してCloudTrail Logsを視覚化できます。

図 3: 監査証跡データを分析するための Amazon QuickSight ダッシュボード

まとめ

このブログ記事では、AWSクラウドで自動化GxPソリューションを実装するためのベストプラクティスとサンプルフレームワークについて説明しました。これらのベストプラクティスを実装する前に、社内のコンプライアンスおよび法務チームと相談して、既存の品質およびコンプライアンスのプロセスとポリシーに適合するか確認することを推奨します。お客様のコンプライアンスニーズに基づいて、AWS Control Towerを活用してマルチアカウント戦略を管理し、AWS Security Hubを活用してお客様の高いレベルのセキュリティアラートとコンプライアンスステータスを包括的なビューで実現することで、このアーキテクチャを拡張できます。どちらの製品も現在利用可能となっています。

参考資料

この記事を読んだ後、AWSの責任共有モデルとホワイトペーパー「GxP システムでの AWS 製品の使用に関する考慮事項」を確認することをお勧めします。AWSでのGxPコンプライアンスの詳細については、GxP コンプライアンスページをご覧ください。AWSマネジメントコンソールにログインした後、AWS Artifact経由で追加のGxPリソースにアクセスできます。

責任共有モデルの一部として、さまざまなGxPセキュリティ要件とコンプライアンス要件を定義することは、お客様の責任となります。お客様は、ISO 9001、ISO 27001、ISO 27017、PCI DSS、SOC 1、SOC 2などのAWSの認証を確認して、AWSサービスが第三者およびBioPhorum IT Control Implementation and Responsibilitiesによってどのように評価されているかを理解できます(すべてAWS Artifactを通じてダウンロード可能)。それにより関連する品質とコントロールのマッピングに役立ちます。これらのコントロールマッピングの詳細に関しては、この記事の対象外であり、お客様はAWSチームにコンタクトして、さらなるサポートを受けることをお勧めします。

MerckがAWSクラウドでGxPコンプライアンスを達成した経緯: AWS re:Invent 2016: クラウドでのGxPコンプライアンス、その継続的コンプライアンスの歩み: AWS re:Invent 2016: AWS クラウドでの継続的なコンプライアンス。同様に、Modernaは、AWSクラウドを使用して、より速く、低コストで、コンプライアンスに準拠した方法でmRNA医薬品を開発しています。こちらのModernaのケーススタディを参照してください。

AWSのライフサイエンス業界での取り組みについては、ここをクリックしてください

著者について

Susant Mallick

Susant Mallickは、AWSのグローバルヘルスケアおよびライフサイエンスのチームにおけるインダストリースペシャリストでありデジタルエバンジェリストです。ライフサイエンス業界で、北米、アジア太平洋地域、EMEA地域のバイオ医薬品および医療機器企業における20年以上の経験を有しています。彼は、さまざまな疾患領域の顧客のために、モバイルアプリ、AI/ML、IoT、その他の技術を使用して、多くのデジタルヘルスプラットフォームと患者エンゲージメントソリューションを構築してきました。彼は電気工学のB.Techの学位を取得し、金融でMBAを取得しています。彼のソートリーダーシップと業界の専門知識は、製薬業界フォーラムで多くの賞賛を得ています。

Chris McCurdy

Chris McCurdyはグローバルソリューションアーキテクト兼マネージャーで、20年以上の実践的なアーキテクチャ、開発、チームリーダーの経験を持ち、過去10年以上にわたってヘルスケアおよびライフサイエンス業界の成功に力を注いでいます。彼はGxP/HIPAAコンプライアンスとIoTおよびAI/MLテクノロジーズのエバンジェリストです。

翻訳はIndustry Solutions Architectの松永が担当しました。原文はこちらです。