- Thư viện giải pháp AWS›

- Hướng dẫn về các phần tách rời bảo mật đáng tin cậy trên AWS

Hướng dẫn về các phần tách rời bảo mật đáng tin cậy trên AWS

Bảo vệ và cô lập khối lượng công việc có độ nhạy cao của bạn bằng phần tách rời bảo mật

Tổng quan

Cách thức hoạt động

Tổng quan

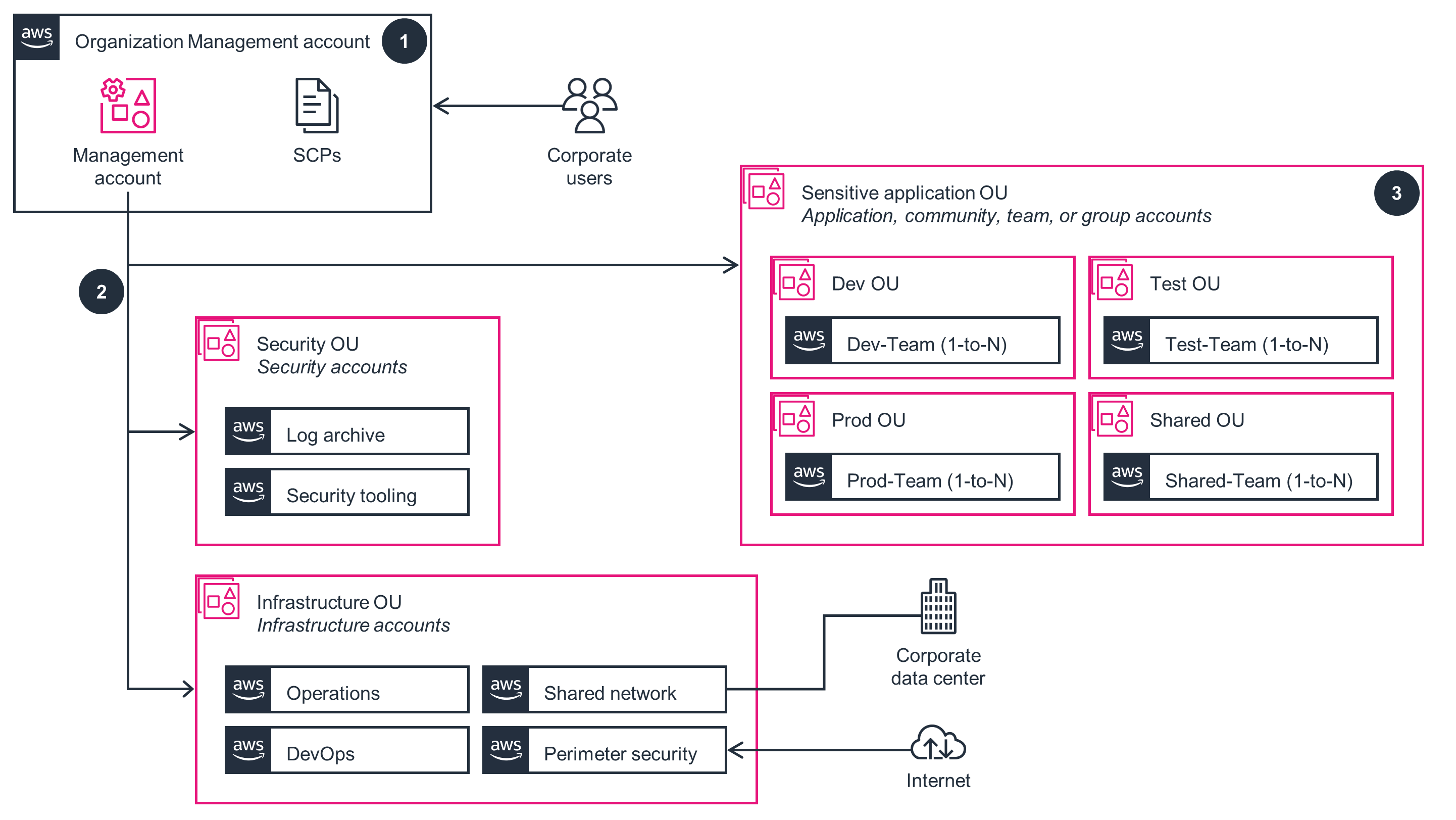

Sơ đồ kiến trúc này cho thấy cách định cấu hình khối lượng công việc toàn diện, đa tài khoản với các yêu cầu bảo mật và tuân thủ duy nhất.

Tài khoản quản lý tổ chức

Sơ đồ kiến trúc này thể hiện cách một tổ chức có thể nhóm nhiều tài khoản, tất cả được kiểm soát bởi một thực thể khách hàng duy nhất. Thực hiện theo các bước trong sơ đồ kiến trúc này để triển khai phần Tài khoản quản lý tổ chức của Hướng dẫn này.

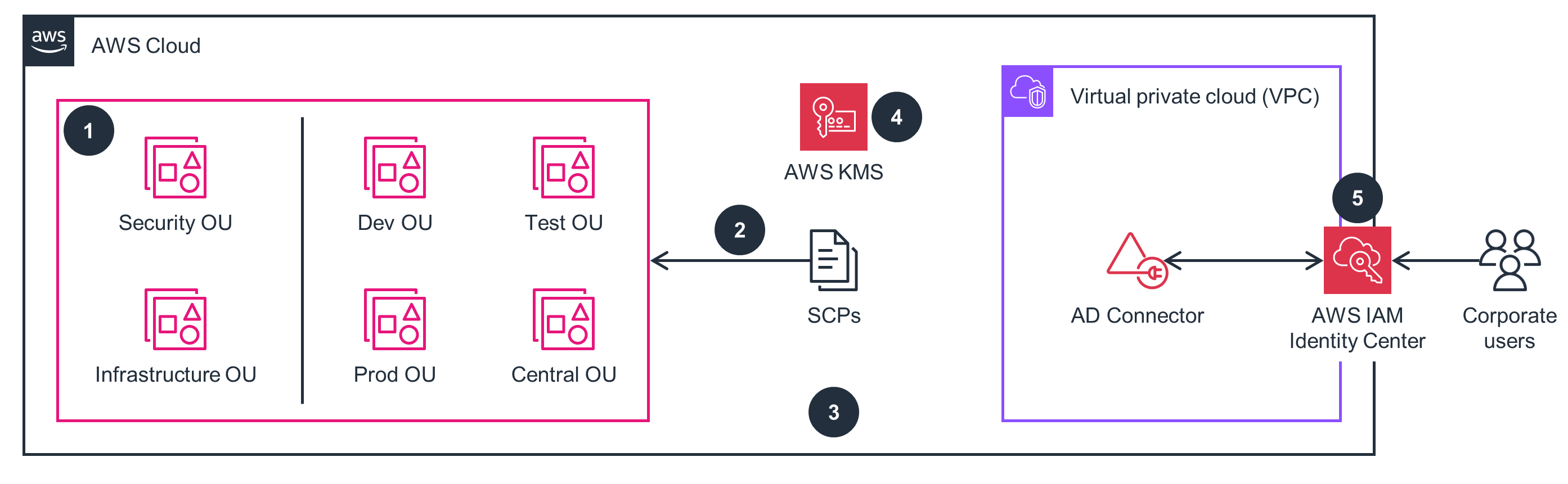

Tài khoản bảo mật

Sơ đồ kiến trúc này cho thấy cách cấu hình tập trung một tập hợp bản ghi toàn diện trên các dịch vụ và tài khoản AWS. Thực hiện theo các bước trong sơ đồ kiến trúc này để triển khai phần Tài khoản bảo mật của Hướng dẫn này.

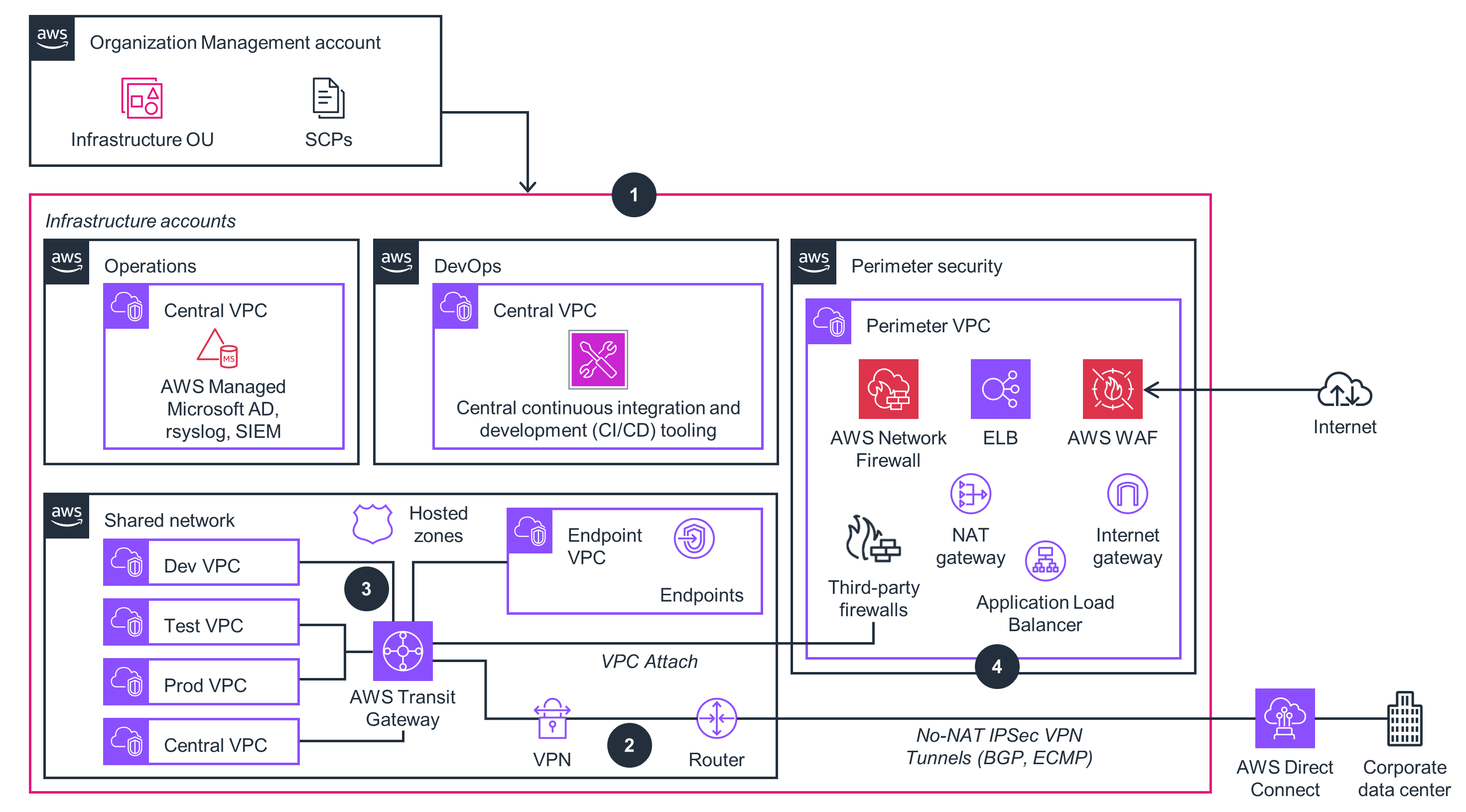

Tài khoản cơ sở hạ tầng

Sơ đồ kiến trúc này thể hiện cách một môi trường kết nối mạng tập trung, cô lập được xây dựng với các Đám mây riêng ảo (VPC). Thực hiện theo các bước trong sơ đồ kiến trúc này để triển khai phần Tài khoản cơ sở hạ tầng của Hướng dẫn này.

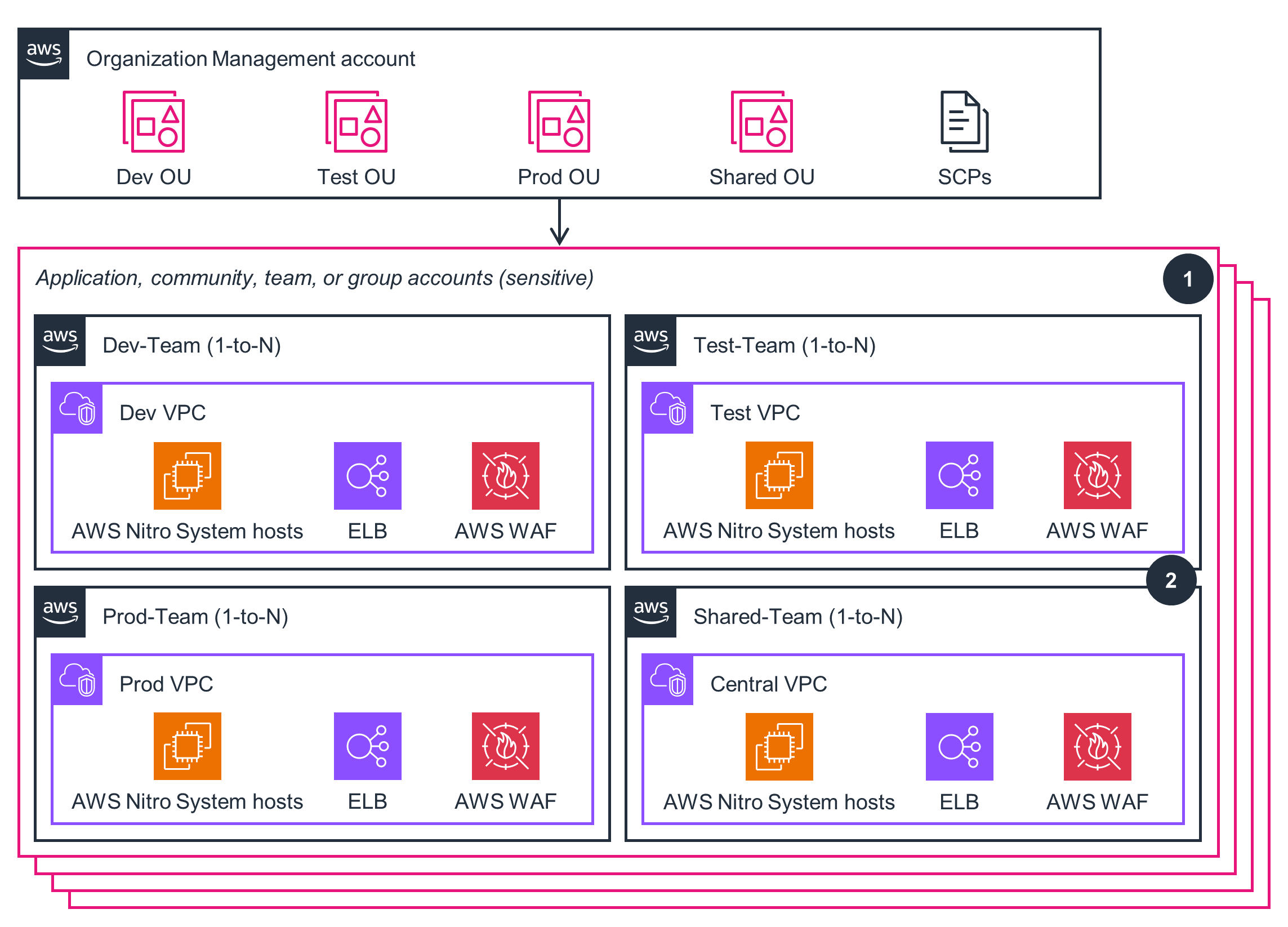

Tài khoản ứng dụng, cộng đồng, đội ngũ hoặc nhóm (nhạy cảm)

Sơ đồ kiến trúc này thể hiện cách cấu hình phân đoạn và phân tách giữa các khối lượng công việc thuộc các giai đoạn khác nhau trong vòng đời phát triển phần mềm hoặc giữa các vai trò quản trị CNTT khác nhau. Thực hiện theo các bước trong sơ đồ kiến trúc này để triển khai phần Tài khoản ứng dụng, cộng đồng, đội ngũ hoặc nhóm của Hướng dẫn này.

Trụ cột của Well-Architected

Sơ đồ kiến trúc ở trên là một ví dụ về Giải pháp được tạo ra với các phương pháp tốt nhất của Well-Architected. Để tận dụng tối đa Well-Architected, bạn nên tuân theo càng nhiều phương pháp tốt nhất của Well-Architected càng tốt.

Hướng dẫn này sử dụng Tổ chức với các ngăn xếp và cấu hình AWS CloudFor mation để tạo nền tảng an toàn cho môi trường AWS của bạn. Bạn sẽ được cung cấp một giải pháp cơ sở hạ tầng dưới dạng mã (IaC) giúp tăng tốc độ thực hiện các biện pháp kiểm soát bảo mật kỹ thuật. Quy tắc cấu hình khắc phục bất kỳ delta cấu hình nào đã được xác định là tác động tiêu cực đến kiến trúc được quy định. Bạn có thể sử dụng cơ sở hạ tầng thương mại toàn cầu của AWS cho khối lượng công việc được phân loại là nhạy cảm và tự động hóa các hệ thống bảo mật để thực hiện nhiệm vụ nhanh hơn, đồng thời liên tục cải thiện quy trình và thủ tục của bạn.

Hướng dẫn này sử dụng Tổ chức để tạo điều kiện thuận lợi cho việc triển khai lan can tổ chức, chẳng hạn như ghi nhật ký API với CloudTrail. Hướng dẫn này cũng cung cấp các biện pháp kiểm soát phòng ngừa bằng cách sử dụng AWS SCP theo quy định làm cơ chế quy tắc bảo vệ, chủ yếu được sử dụng để từ chối toàn bộ hoặc một số loại API cụ thể trong môi trường của bạn (để đảm bảo rằng khối lượng công việc chỉ được triển khai ở các Khu vực được quy định) hoặc từ chối quyền truy cập vào các dịch vụ AWS cụ thể. Nhật ký CloudTrail và CloudWatch hỗ trợ thu thập nhật ký toàn diện theo quy định và tập trung trên các dịch vụ và tài khoản AWS. Khả năng bảo mật của AWS và vô số dịch vụ liên quan đến bảo mật được cấu hình theo một mẫu hình được xác định giúp bạn đáp ứng những yêu cầu bảo mật nghiêm ngặt nhất trên thế giới.

Hướng dẫn này sử dụng nhiều Vùng sẵn sàng (AZ), do đó việc mất một AZ không ảnh hưởng đến độ sẵn sàng của ứng dụng. Bạn có thể sử dụng CloudFormation để tự động hóa việc cung cấp và cập nhật cơ sở hạ tầng của mình một cách an toàn và có kiểm soát. Hướng dẫn này cũng cung cấp các quy tắc được xây dựng sẵn để đánh giá cấu hình tài nguyên AWS và thay đổi cấu hình trong môi trường của bạn hoặc bạn có thể tạo quy tắc tùy chỉnh trong AWS Lambda để xác định các phương pháp và nguyên tắc tốt nhất. Bạn có thể tự động hóa khả năng điều chỉnh quy mô môi trường của mình để đáp ứng nhu cầu và giảm thiểu sự gián đoạn, chẳng hạn như cấu hình sai hoặc các sự cố mạng tạm thời.

Hướng dẫn này đơn giản hóa việc quản lý cơ sở hạ tầng đám mây bằng cách sử dụng Transit Gateway, hoạt động như một trung tâm kết nối nhiều VPC thông qua một cổng duy nhất, giúp mở rộng và duy trì kiến trúc mạng dễ dàng hơn. Điều này giúp đơn giản hóa kiến trúc mạng của bạn và tạo điều kiện định tuyến lưu lượng hiệu quả giữa các tài khoản AWS khác nhau trong tổ chức của bạn.

Hướng dẫn này cung cấp giải pháp để tránh hoặc loại bỏ các chi phí không cần thiết cũng như việc sử dụng tài nguyên không tối ưu. Các tổ chức cung cấp tính toán tập trung và hợp nhất, tạo điều kiện cho việc phân tách mạnh mẽ việc sử dụng tài nguyên và tối ưu hóa chi phí. Hướng dẫn này quy định việc di chuyển các điểm cuối API công khai của AWS vào không gian địa chỉ VPC riêng của bạn, sử dụng các điểm cuối tập trung để tiết kiệm chi phí. Ngoài ra, bạn có thể sử dụng Báo cáo Chi phí và Sử dụng AWS (AWS CUR) để theo dõi mức sử dụng AWS và ước tính phí.

Hướng dẫn này giúp bạn giảm lượng khí thải carbon liên quan đến việc quản lý khối lượng công việc trong trung tâm dữ liệu của riêng bạn. Cơ sở hạ tầng toàn cầu của AWS cung cấp cơ sở hạ tầng hỗ trợ (chẳng hạn như nguồn điện, làm mát và kết nối mạng), tỷ lệ sử dụng cao hơn và việc nâng cấp công nghệ nhanh hơn so với các trung tâm dữ liệu truyền thống. Ngoài ra, việc phân đoạn và phân tách khối lượng công việc giúp bạn giảm sự di chuyển dữ liệu không cần thiết và Amazon S3 cung cấp các tầng lưu trữ và khả năng tự động di chuyển dữ liệu sang các tầng lưu trữ hiệu quả.

Nội dung liên quan

Tuyên bố miễn trừ trách nhiệm

Hôm nay, bạn đã tìm thấy nội dung mình cần chưa?

Chia sẻ với chúng tôi để chúng tôi có thể cải thiện chất lượng nội dung trên trang