Amazon Web Services ブログ

Category: Amazon VPC

持続可能な AWS インフラストラクチャの最適化、第三部:ネットワーキング編

このブログは Katja Philipp (Associate Solutions Architect)、 A […]

AWS Week in Review – Snapchange、Cedar、Jupyter のコミュニティコントリビューションに関するオープンソースの新着情報 – 2023 年 5 月 15 日

5月15日週になりました。5月8日週、AWS に関するたくさんのニュースがありました。注目の発表をいくつかまと […]

AWS AppSync Private API の紹介

AppSync の Private API の一般提供を発表します。Private API を使用すると、VPC やオンプレミスのデータセンターなどのプライベートネットワーク内のクライアントのみに、お客様の GraphQL API へのアクセスを制限できます。Private API へのリクエストは、インターネットを介さずに AWS のプライベートネットワークを経由して行われます。開始するには、AppSync で GraphQL API を作成する際に API を Private に設定し、API を呼び出す同じ AWS アカウント内の各 VPC にインターフェース VPC エンドポイントを作成します。また、AWS Direct Connect または AWS Site to Site VPN を使用して、オンプレミスネットワークからインターフェイスエンドポイントをホストする VPC へのプライベート接続を確立することができます。この接続により、オンプレミスデータセンターのクライアントは Private API を呼び出すことができます。

Amazon Managed Grafana でインバウンドネットワークアクセスコントロール機能が追加されました

Amazon Managed Grafana を利用するにあたり、Grafana ワークスペースのパブリックアクセスを制限し、 どのトラフィックソースが Grafana ワークスペースに到達できるかをきめ細かく制御したいニーズが多くのお客様からありました。本日、Amazon Managed Grafana の新機能として、インバウンドネットワークアクセスコントロールをサポートすることを発表します。これにより、VPC エンドポイントとカスタマーマネージドプレフィックスリストを使用して 、ワークスペースに到達するインバウンドネットワークトラフィックを制限し、Grafana ワークスペースを保護できます。

AWS Application Migration Service 使用時のレプリケーションボトルネックを特定する

多くの企業はオンプレミスのワークロードを AWS にリホスト (リフトアンドシフト) し、Amazon Ela […]

Week in Review – 2023 年 2 月 13 日

AWS は、2月6日週前に前回の「Week in Review」のブログ記事を公開してから 32 個の機能を発 […]

AWS App Runner プライベートサービスの発表

この記事では、新たに発表した App Runner プライベートサービスについて紹介します。また、実際にプライベートな App Runner サービスを作成し、このサービスへのアクセスを制御して、特定の Amazon VPC にのみ公開する方法を紹介します。この新しい機能を使用することで、Amazon VPC 内で App Runner サービスにプライベートアクセス可能となり、アプリケーションのセキュリティ体制を強化し、ネットワークのコンプライアンス要件を満たすことができます。

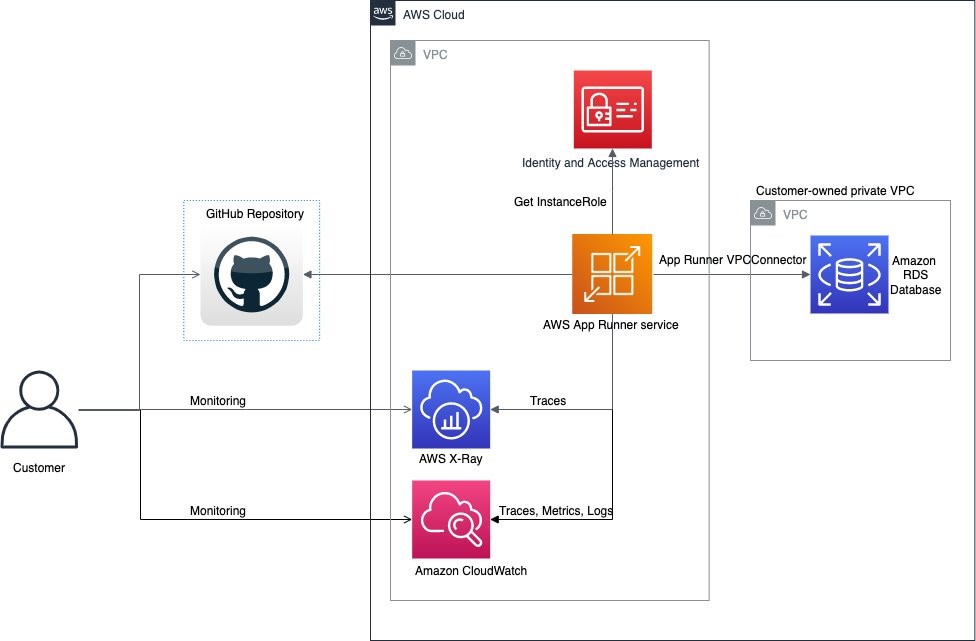

App Runner VPCネットワーク接続時における可観測性

AWS App Runner を利用すると任意の規模で web アプリケーションや API を素早くデプロイで […]

AWS Proton Terraform テンプレート

この記事は AWS Proton Terraform Templates (記事公開日: 2022 年 3 月 […]

新機能 – IPv6 専用ワークロードを IPv4 サービスに接続できるようになりました

2022 年 2 月 28 日(米国時間)、Amazon Virtual Private Cloud (VPC […]