Amazon Web Services ブログ

Category: Compute

Amazon EC2 および AWS Fargate 上の Windows コンテナにアクセスするための Amazon ECS Exec のご紹介

この記事は、Introducing Amazon ECS Exec to access your Window […]

AWS LambdaのWebアプリケーションをAmazon CloudFrontで高速化する

このブログでは AWS Lambda の Function URL 機能を使って、Amazon CloudFr […]

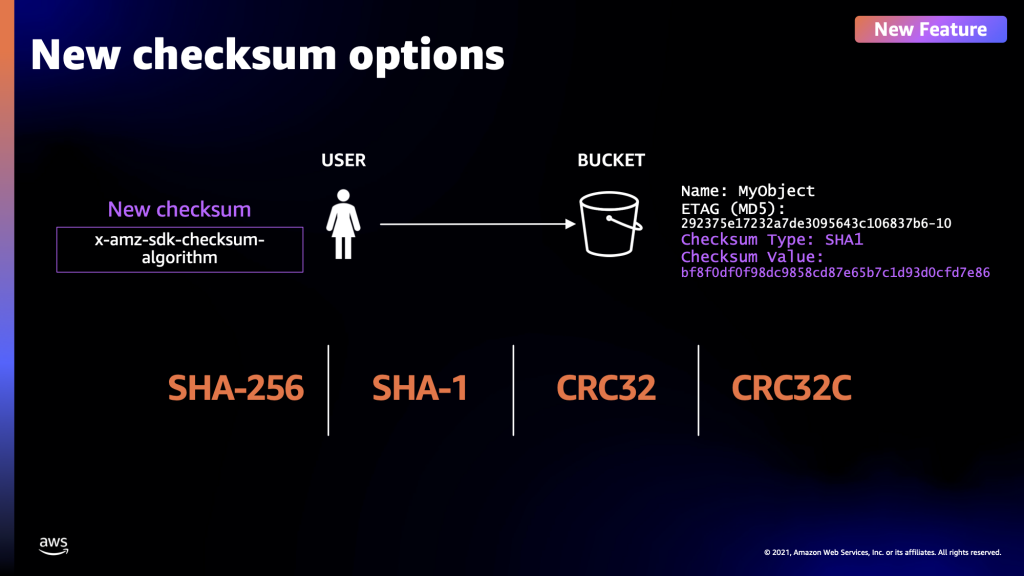

スケーラブルなチェックサムの構築

メディア&エンターテインメント業界のお客様は様々なフォーマットのデジタルアセットに触れています。一般的なアセッ […]

動的なサプライチェーンプラットフォームを構築する方法: 入門書

ダイナミックかつ急速に変化する世界で消費者のニーズを満たすために、組織は先を見越しつつリアルタイムに対応できる […]

詳解: Amazon Elastic Container Service と AWS Fargate のタスク起動レートの向上

この記事は Under the hood: Amazon Elastic Container Service […]

空港もクラウド。チャンギ国際空港は AWS で旅行者体験を DX。

今回のブログでは、 AWS ジャパン・パブリックセクターより、「シンガポールのチャンギ国際空港を始め、空港の […]

EKS on Bottlerocket で EFS を永続ストレージに使用する

この記事は Persistent Storage using EFS for EKS on Bottleroc […]

Bottlerocket が NVIDIA GPU をサポートしました

この記事は Bottlerocket support for NVIDIA GPUs を翻訳したものです。 2 […]

AWS Lambda Function URLs の提供開始: 単一機能のマイクロサービス向けの組み込み HTTPS エンドポイント

多くの企業や組織は、AWS Lambda を使用して回復力があるスケーラブルなアプリケーションを構築するために […]

ドキュメントの要約を Hugging Face on Amazon SageMaker で民主化する

ドキュメントの要約は、M&E 業界における重要なユースケースの一例です。記事の見出しの作成からプッシュ通知用の短文要約の作成まで、自動化された文書要約ソリューションは、コンテンツプロバイダーが消費者とより効果的にエンゲージメントを築くのに役立ちます。従来、要約作業は手作業で行われていました。しかし、特に最近のユーザー作成コンテンツの爆発的な増加により、それは必ずしも実用的ではありません。最新の自然言語生成(NLG)モデルは、高品質の文書要約を自動生成することができます。そして、 Amazon Web Services(AWS)パートナーからのソリューションは、これらのモデルの使用を容易にします。AWS パートナーである Hugging Face 社の Transformers ライブラリと Amazon SageMaker – ML を併用すれば、すべてのデータサイエンティストと開発者が、これらのモデルをこれまで以上に簡単に利用できるようになります。このブログ記事では、Amazon SageMaker を使用して、Hugging Face ライブラリを使用した最先端の文書要約ソリューションをデプロイする方法について説明します。